Sophos-strongswan-dynamische-ip-cert: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

Thomas (Diskussion | Beiträge) |

Thomas (Diskussion | Beiträge) |

||

| (4 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 10: | Zeile 10: | ||

authby=rsasig | authby=rsasig | ||

left=%defaultroute | left=%defaultroute | ||

| + | leftsendcert=always | ||

leftsubnet=172.17.135.0/24 | leftsubnet=172.17.135.0/24 | ||

leftcert="raspberrypi.crt" | leftcert="raspberrypi.crt" | ||

| Zeile 52: | Zeile 53: | ||

[[Datei:sophos-stongswan-cert5.png]] | [[Datei:sophos-stongswan-cert5.png]] | ||

| + | |||

| + | Das Ca-Cert muss auf dem Linux System nun hier hin kopiert werden | ||

| + | */etc/ipsec.d/cacerts/VPN Signing CA.pem | ||

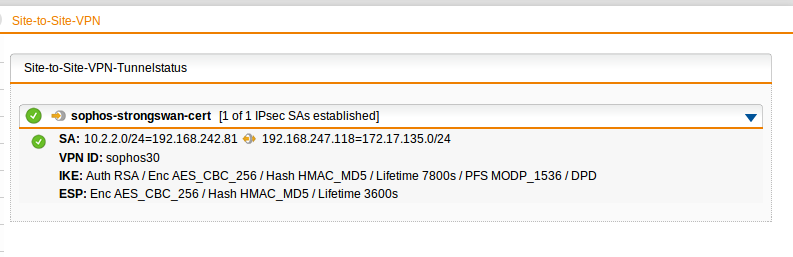

==Die neuerstellte Verbindung== | ==Die neuerstellte Verbindung== | ||

[[Datei:sophos-stongswan-cert8.png]] | [[Datei:sophos-stongswan-cert8.png]] | ||

Aktuelle Version vom 21. September 2016, 13:33 Uhr

Strongswan

Die Zertifikate müssen hier liegen:

- /etc/ipsec.d/cacerts/xin-ca.crt

- /etc/ipsec.d/private/raspberrypi.key

- /etc/ipsec.d/certs/raspberrypi.crt

/etc/ipsec.conf

conn sophos-strongswan-crt

keyexchange=ikev1

authby=rsasig

left=%defaultroute

leftsendcert=always

leftsubnet=172.17.135.0/24

leftcert="raspberrypi.crt"

leftid="@raspberrypi"

right=192.168.242.81

rightid="@sophos30"

rightsubnet=10.2.2.0/24

ike=aes256-md5-modp1536

esp=aes256-md5-modp1536

auto=start

/etc/ipsec.secrets

: RSA raspberrypi.key ""

Sophos

Sophos

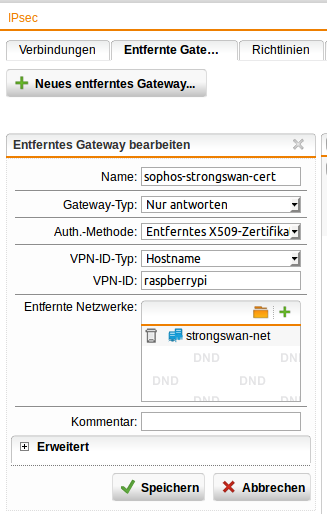

Remote Gateway einrichten

- Site-to-Site-VPN

- IPsec

- Entferntes Gateway

- Neues entferntes Gateway

- Entferntes Gateway

- IPsec

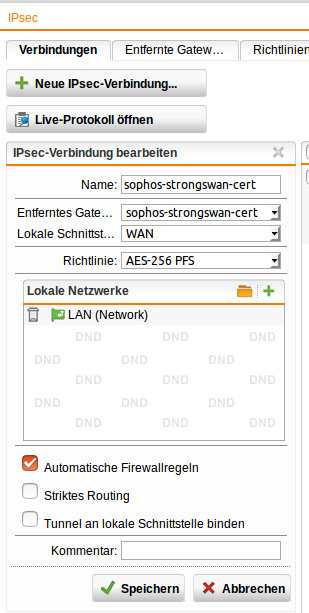

IPsec-Verbindung einrichten

- Site-to-Site-VPN

- IPsec

- Verbindungen

- Neue IPsec-Verbindung

- Verbindungen

- IPsec

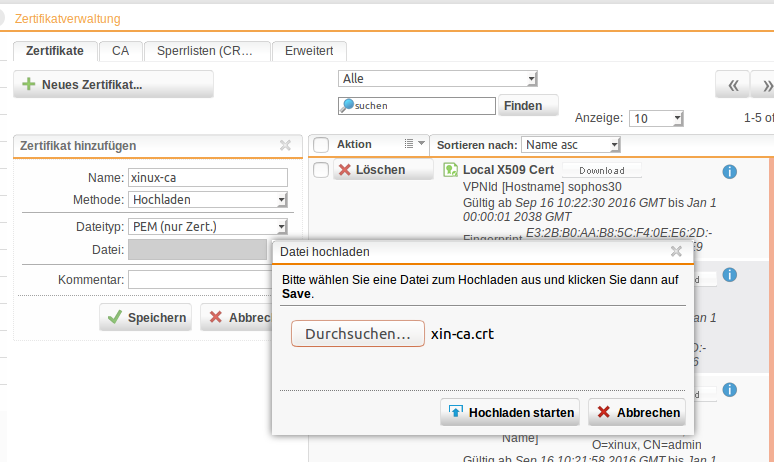

CA Zertifkate der VPN Partner tauschen

strongswan zur sophos

- Site-to-Site-VPN

- Zertifikatverwaltung

- CA

- Neue CA

- CA

- Zertifikatverwaltung

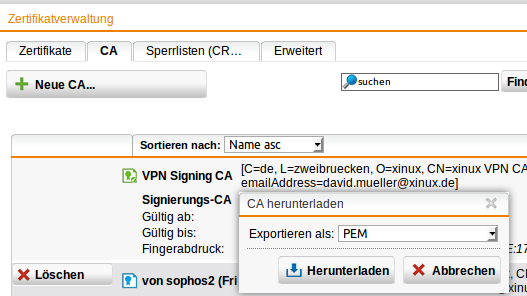

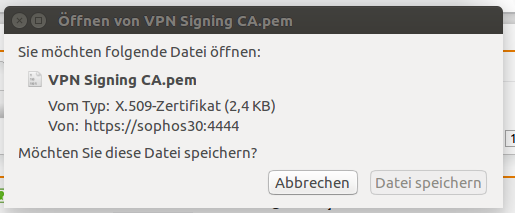

sophos zu strongswan

- Site-to-Site-VPN

- Zertifikatverwaltung

- CA

- Donwload

- CA

- Zertifikatverwaltung

Das Ca-Cert muss auf dem Linux System nun hier hin kopiert werden

- /etc/ipsec.d/cacerts/VPN Signing CA.pem