Modul 02 Plannung und Vorbereitung von Angriffen: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 50: | Zeile 50: | ||

=Scanning-die Suche nach der offenen,,Tür“= | =Scanning-die Suche nach der offenen,,Tür“= | ||

*[[Welche Computer sind ereichbar]] | *[[Welche Computer sind ereichbar]] | ||

| − | == | + | ==Portscanning== |

| − | *[[ | + | *[[Portscanning]] |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=Syteme ausspähen= | =Syteme ausspähen= | ||

Version vom 10. Oktober 2020, 09:50 Uhr

Footprinting-dem Opfer auf der Spur

- Informationen über

Durchstöbern vom Informationsquellen

Recherchetechniken in Suchmaschinen; SocialNetworks & Co.

Firmenwebsite und Stellenausschreibungen

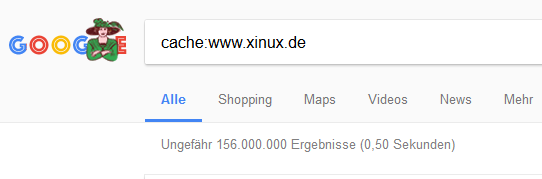

Google Cache

Google-Hacking

- GHDB nach pw´s suchen

- Sitedigger

- Copernic Agent

- HTTrack Web Site Copier

- Webbasierte Zugänge zu Netzwerkdiensten

- Google-Earth

- Read Notify, Invisble tracking

- DNS-Abfrage

- Ermittlung DeNIC informationen & Inhaber bestimmter IP-Adressen

- SamSpade

Traceroute

Scanning-die Suche nach der offenen,,Tür“

Portscanning

Syteme ausspähen

Suche nach dem passenden Exploits

- Exploit-Kategorien

- Exploits im Internet

- Buffer-Overflow

- Metasploit-Framework-Exploits

- immunity CANVAS

- Schwachstellen vorbeugen: Patch-Management

- Update-Management mit WSUS

- Secunia CSI & PSI

- schwachstellen-Scanner