Einsatz von intrusion Detection Systemen (IDS): Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 5: | Zeile 5: | ||

*können für den Angreifer "unsichtbar" eingesetzt werden | *können für den Angreifer "unsichtbar" eingesetzt werden | ||

*können in verschlüsselten Datenpaketen keine Ereignisse erkennen | *können in verschlüsselten Datenpaketen keine Ereignisse erkennen | ||

| − | [[Datei:NIDS. | + | [[Datei:NIDS.png]] |

==Hostbasierte Sensoren (HIDS)== | ==Hostbasierte Sensoren (HIDS)== | ||

| Zeile 13: | Zeile 13: | ||

*verschlüsselte Datenpakete können überwacht werden | *verschlüsselte Datenpakete können überwacht werden | ||

*verteilte Angriffe im Netzwerk können kaum, bzw. nur schwer erkannt werden | *verteilte Angriffe im Netzwerk können kaum, bzw. nur schwer erkannt werden | ||

| − | [[Datei:HIDS. | + | [[Datei:HIDS.png]] |

===Links=== | ===Links=== | ||

*https://help.ubuntu.com/community/SnortIDS | *https://help.ubuntu.com/community/SnortIDS | ||

Version vom 27. Mai 2021, 21:25 Uhr

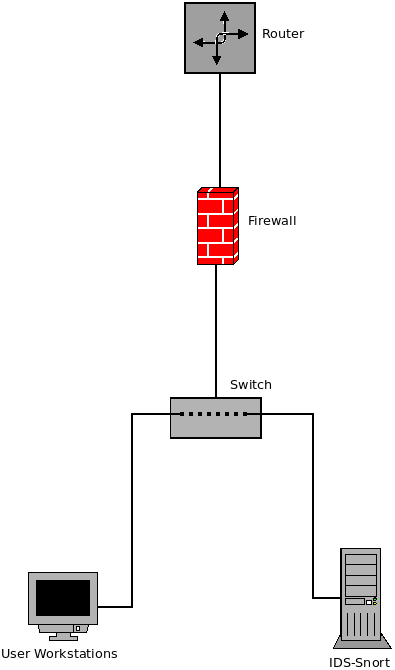

Netzwerkbasierte Sensoren (NIDS)

- Überwachen den Netzwerkverkehr

- dienen zum Erkennen von netzbasierten Angriffen (z.B. SYN flooding, Wurm- und DoS-Angriffe

- werden i.d.R. auf seperatem Rechner eingesetzt (oft als Appliance-Lösungen erhältlich)

- können für den Angreifer "unsichtbar" eingesetzt werden

- können in verschlüsselten Datenpaketen keine Ereignisse erkennen

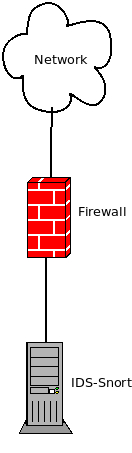

Hostbasierte Sensoren (HIDS)

- werden direkt auf den zu überwachenden Systemen eingesetzt

- dienen zum Erkennen von Angriffen auf Anwendungs- oder Betriebsystemebene (u.a. Rechte-Überschreitungen, Trojaner, fehlgeschlagene Anmeldeversuche, Änderung an Log-Dateien, etc.)

- können zur Integritätsüberwachung eingesetzt werden

- verschlüsselte Datenpakete können überwacht werden

- verteilte Angriffe im Netzwerk können kaum, bzw. nur schwer erkannt werden