Cross-Site-Scripting: Unterschied zwischen den Versionen

| Zeile 8: | Zeile 8: | ||

=Reflektiertes XSS (Cross-Site-Scripting): RXSS= | =Reflektiertes XSS (Cross-Site-Scripting): RXSS= | ||

| − | In diesem Fall werden keine Hackerdaten auf der Website gespeichert. reflektiertes XSS wird nur auf der Opferseite ausgeführt. Reflektiertes Cross-Site-Scripting Ein Hacker sendet ein Eingabeskript dieser Website, das dann an den Browser des Opfers reflektiert wird, wo der Hacker die schädlichen JavaScript- | + | In diesem Fall werden keine Hackerdaten auf der Website gespeichert. reflektiertes XSS wird nur auf der Opferseite ausgeführt. Reflektiertes Cross-Site-Scripting Ein Hacker sendet ein Eingabeskript dieser Website, das dann an den Browser des Opfers reflektiert wird, wo der Hacker die schädlichen JavaScript-Payload ausführte. |

Versuchen wir es mit der virtuellen Umgebung mit Cross-Site-Scripting | Versuchen wir es mit der virtuellen Umgebung mit Cross-Site-Scripting | ||

| Zeile 16: | Zeile 16: | ||

*Browser wie Firefox, Explorer, Cyberfox, Chrome usw | *Browser wie Firefox, Explorer, Cyberfox, Chrome usw | ||

| − | DVWA Low Level | + | DVWA Low Level Reflected XSS: |

| − | + | Payload: <script>alert("xss")</script> | |

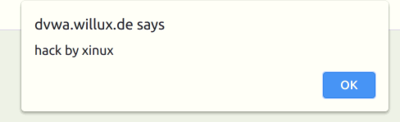

[[Datei:Xss-1.png|400px]] | [[Datei:Xss-1.png|400px]] | ||

| + | |||

| + | DVWA Medium Level Reflected XSS | ||

| + | Payload : <Script>alert("hack by xinux")</Script> | ||

| + | |||

| + | |||

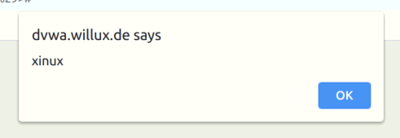

| + | [[Datei:Xss-2.png|400px]] | ||

| + | |||

| + | DVWA High Level Reflected XSS | ||

| + | Payload: <img src=x onerror=alert("xinux")> | ||

| + | |||

| + | |||

| + | [[Datei:Xss-3.png|400px]] | ||

Version vom 11. Juni 2021, 07:54 Uhr

Cross-Site-Scripting (XSS)

XSS ist eine Technik, bei der Angreifer bösartige Skripte in eine Zielwebsite einschleusen und ihnen möglicherweise die Zugriffskontrolle auf die Website ermöglichen. Wenn eine Website Benutzern die Eingabe von Daten wie Kommentar, Benutzernamenfeld und E-Mail-Adressfeld ohne Kontrollen ermöglicht, kann der Angreifer auch ein Skript mit schädlichem Code einfügen.

ARTEN VON XSS

- Reflektiertes XSS

- Gespeichertes XSS

- Dom-Basis XSS

Reflektiertes XSS (Cross-Site-Scripting): RXSS

In diesem Fall werden keine Hackerdaten auf der Website gespeichert. reflektiertes XSS wird nur auf der Opferseite ausgeführt. Reflektiertes Cross-Site-Scripting Ein Hacker sendet ein Eingabeskript dieser Website, das dann an den Browser des Opfers reflektiert wird, wo der Hacker die schädlichen JavaScript-Payload ausführte. Versuchen wir es mit der virtuellen Umgebung mit Cross-Site-Scripting

- Bedarf

- Xampp oder Wamp

- DVWA (Verdammt angreifbare Webanwendung)

- Browser wie Firefox, Explorer, Cyberfox, Chrome usw

DVWA Low Level Reflected XSS: Payload: <script>alert("xss")</script>

DVWA Medium Level Reflected XSS Payload : <Script>alert("hack by xinux")</Script>

DVWA High Level Reflected XSS Payload: <img src=x onerror=alert("xinux")>