Portscanning Grundlagen: Unterschied zwischen den Versionen

| Zeile 15: | Zeile 15: | ||

*Somit gilt der Port als offen | *Somit gilt der Port als offen | ||

*RST wird zum Opfer geschickt | *RST wird zum Opfer geschickt | ||

| − | + | {{#drawio:tcp-syn-scan}} | |

==TCP-FIN== | ==TCP-FIN== | ||

| Zeile 22: | Zeile 22: | ||

*TCP RST packet - closed | *TCP RST packet - closed | ||

*ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered | *ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered | ||

| + | {{#drawio:tcp-fin}} | ||

==Xmas== | ==Xmas== | ||

| Zeile 28: | Zeile 29: | ||

*TCP RST packet - closed | *TCP RST packet - closed | ||

*ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered | *ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered | ||

| + | {{#drawio:tcp-xmas}} | ||

| + | |||

==Null-Scan== | ==Null-Scan== | ||

*Es wird ein Paket ohne Flags gesendet | *Es wird ein Paket ohne Flags gesendet | ||

| Zeile 33: | Zeile 36: | ||

*TCP RST packet - closed | *TCP RST packet - closed | ||

*ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered | *ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered | ||

| + | {{#drawio:tcp-null}} | ||

| + | |||

| + | |||

==UDP Scan== | ==UDP Scan== | ||

*sehr unzuverlässig | *sehr unzuverlässig | ||

Version vom 26. Juni 2021, 20:12 Uhr

Portscanner

- Überprüft welcher Port auf einem System auf eingehende Verbindungen wartet

- Zusatzfunktion der Dienstkennung

- Zusatzfunktion der Betriebssystemkennung

- TCP Scan oft über den 3 Way Handshake

Methoden

TCP-connect()-Scan

- Vollständiger 3 Way Handshake

- Sehr einfach zu programmieren

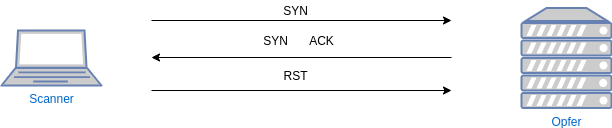

TCP-SYNScan

- SYN Packet wird gesendet

- SYN/ACK wird vom gescannten Rechner angenommen

- Somit gilt der Port als offen

- RST wird zum Opfer geschickt

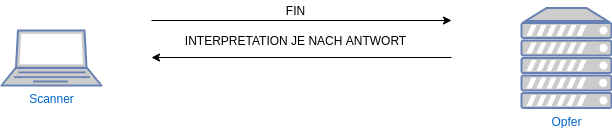

TCP-FIN

- Es wird ein FIN Paket gesendet

- Keine Antwort - open|filtered

- TCP RST packet - closed

- ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered

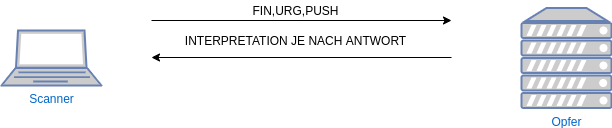

Xmas

- Es wird ein FIN,URG,PUSH Paket gesendet

- Keine Antwort - open|filtered

- TCP RST packet - closed

- ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered

Null-Scan

- Es wird ein Paket ohne Flags gesendet

- Keine Antwort - open|filtered

- TCP RST packet - closed

- ICMP unreachable error (type 3, code 1, 2, 3, 9, 10, or 13) - filtered

UDP Scan

- sehr unzuverlässig

- Keine UDP Antwort - open

- Keine UDP Antwort (even after retransmissions) - open|filtered

- ICMP port unreachable error (type 3, code 3) - closed

- Other ICMP unreachable errors (type 3, code 1, 2, 9, 10, or 13) - filtered

Rechtliche Aspekte

Die Legalität von Portscans ist umstritten, da sie als erste Instanz eines Eindringversuches gewertet werden können. In jedem Fall ist eine Benutzung auf eigenen Systemen legal. Unklarer ist die Rechtslage bei Portscans gegen fremde Systeme und Netzwerke. Da beispielsweise empfindliche Computer durch viele Verbindungsanfragen gestört werden können, kann dies als Angriff auf die Verfügbarkeit eines Systems gewertet und in Deutschland durch § 303b StGB Computersabotage bestraft werden. Das SANS-Institut bestätigt in einer Veröffentlichung ebenfalls den Zwiespalt von Portscans.

Portscanner werden jedoch aktuell nicht als Computerprogramm zum Ausspähen von Daten nach § 202c StGB (Hackerparagraf) angesehen, da sie keine Sicherheitsmechanismen umgehen oder Daten abfangen können, werden jedoch je nach Fall als Vorbereitung eines Angriffs angesehen und juristisch entsprechend behandelt.