Google-Hacking: Unterschied zwischen den Versionen

| Zeile 13: | Zeile 13: | ||

[[Datei:ghdb-1.png]] | [[Datei:ghdb-1.png]] | ||

[[Datei:hacking-201.png]] | [[Datei:hacking-201.png]] | ||

| + | |||

| + | |||

| + | =Google Hacking= | ||

| + | *Suchmaschinen werden dazu benutzt um Dinge zu finden. | ||

| + | *Google durchsucht das Internet und indiziert die Gefunden Dingen | ||

| + | *Diese werden in die Google Datenbank aufgenommen. | ||

| + | *Es werden aber auch Dinge gefunden die nicht in die Öffentlichkeit gehören | ||

| + | *Geheime Dokumente | ||

| + | *Passwörter | ||

| + | *Gehaltsabrechnungen | ||

| + | *urheberrechtlich geschütztes Material | ||

| + | *ungeschützte Sicherheitskameras | ||

| + | =Google Hacking oder Google Dorks= | ||

| + | *Bekannt durch Johnny Long(2002) der mittels speziellen Suchparametern verwundbare Systeme gefunden hat | ||

| + | *Google Dorks - Trottel- Betreiber der Webseite die sich nicht ausreichend Gedanken zur Sicherheit machen | ||

| + | *An Daten kommen die der jeweilige Betreiber nicht jedem verraten möchte. | ||

| + | *Nutzung von zusätzlichen Suchparametern um gezielt Informationen gewinnen | ||

| + | =Beispiele= | ||

| + | ==Video- und Audiomaterial== | ||

| + | Öffentlich zugängliche MP3 Dateien | ||

| + | intitle:index of inurl:mp3 | ||

| + | Öffentlich zugängliche AVI Dateien | ||

| + | intitle:index of inurl:avi | ||

| + | ==Schwachstellen== | ||

| + | Vermutliche Systeme die anfällig sind für SQL Injection | ||

| + | intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | ||

| + | |||

| + | intext:"Warning: mysql_connect()" | intext:"Warning: mysql_query()" | intext:"Warning: pg_connect()" | ||

| + | MySQL Login-Daten | ||

| + | mysqli_connect ext:inc | ||

| + | Verwundbaren Apache Webservern, mit einer bestimmten Versionsnummer und System: | ||

| + | intitle:index of "Apache/2.4.7 (Ubuntu) Server" | ||

| + | Outlook Web Application (OWA) also Microsoft Exchange aufbauen | ||

| + | inurl:https://owa | ||

| + | =Sensible Informationen / Dokumente= | ||

| + | (Cisco) VPN-Zugangsdaten | ||

| + | !Host=*.* intext:enc_UserPassword=* ext:pcf | ||

| + | Anzeige von Suchergebnissen zu FTP-Servern mit Passwortdateien im Microsoft XLS-Format: | ||

| + | inurl:ftp "passwort" filetype:xls | ||

| + | Suchen nach »passwort«, »secret«, »members« oder andere Ausdrücke in der URL | ||

| + | intitle:index of inurl:passwort | ||

| + | Suche nach Text-Dateien, die das Wort »passwort« beinhalten: | ||

| + | ext:txt intext:passwort | ||

| + | Anzeige der Bash-History | ||

| + | intitle:index of .bash_history | ||

| + | Anzeige von möglicherweise sensiblen Dropbox Ordnern: | ||

| + | intitle:index.of.dropbox | ||

| + | =Basisparameter= | ||

| + | Die '''Anführungsstriche''' legen die Suche auf genau die umschlossenen Wörter fest. | ||

| + | "SUCHWORT (bzw. mehrere) SUCHWÖRTER" | ||

| + | |||

| + | Mit '''site:''' fokussiert die Suche auf eine Seite. | ||

| + | site:DOMAIN SUCHWORT | ||

| + | |||

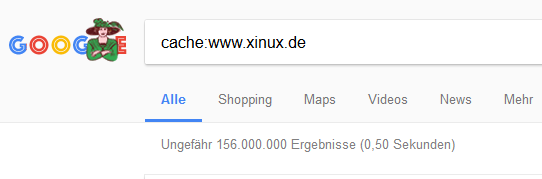

| + | Mihilfe von '''cache:'''wird die letzte Cache-Version der Seite angezeigt. | ||

| + | cache:URL | ||

| + | |||

| + | Durch '''intitle:''' wird nach Webseiten gefiltert die den Begriff im Titel haben. | ||

| + | intitle:SUCHWORT | ||

| + | |||

| + | Mit '''allintitle:''' wird nach mehreren Begriffen im Titel gefiltert. | ||

| + | allintitle:SUCHWÖRTER | ||

| + | |||

| + | Mit dem Suchparameter '''intext:''' wird das Suchwort im Text gesucht. | ||

| + | intext:SUCHWORT | ||

| + | |||

| + | Mit '''allintext:''' werden mehrere Suchwörter im Text gesucht. | ||

| + | allintext:SUCHWÖRTER | ||

| + | |||

| + | Mittels '''inurl:''' erfolgt die Suche in der URL | ||

| + | inurl:SUCHWORT | ||

| + | |||

| + | Mithilfe von '''filetype:''' oder '''ext:''' wird nach einem Dateiformat gesucht. | ||

| + | filetype:FORMAT | ||

| + | |||

| + | Durch den Operator '''related:''' und einer '''DOMAIN''' wird nach Seiten mit ähnlichen Inhalt gefiltert. | ||

| + | related:DOMAIN | ||

| + | |||

| + | =Kombinieren von Suchparametern= | ||

| + | |||

| + | Suche nach Seiten die, '''Directory Listing''' aktiviert und '''backup''' in der URL vorkommt. | ||

| + | intitle:index of inurl:backup | ||

| + | |||

| + | Anzeigen von WordPress-Seiten mit dem '''WP Security Audit Log''' Plugin und ungeschützte Log-Files | ||

| + | inurl:"wp-security-audit-log" ext:log | ||

| + | |||

| + | Aufspüren von Webseiten die ein ungeschützten Schwachstellen-Report in '''PDF-Format''' vom '''IBM AppScan''' bereitstellen. | ||

| + | intext:"Web Application Report" intext:"This report was created by IBM Security AppScan" ext:pdf | ||

| + | |||

| + | |||

| + | =Eigene Webseite hacken= | ||

| + | Befehle zum Testen der eigenen Webseite: | ||

| + | |||

| + | Verzeichnisse mit aktiven Directory Listing: | ||

| + | site:YOUR-DOMAIN intitle:index.of | ||

| + | |||

| + | Vergessene oder ungeschützte Konfigurationsdateien: | ||

| + | site:YOUR-DOMAIN ext:xml | ext:conf | ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini | ||

| + | |||

| + | Vergessene oder ungeschützte (SQL-)Datenbanken bzw. Backups: | ||

| + | site:YOUR-DOMAIN ext:sql | ext:dbf | ext:mdb | ||

| + | |||

| + | Vergessene oder ungeschützte Log-Dateien: | ||

| + | site:YOUR-DOMAIN ext:log | ||

| + | |||

| + | Backups und veraltete / vergessene (Sicherungs-)Dateien: | ||

| + | site:YOUR-DOMAIN ext:bkf | ext:bkp | ext:bak | ext:old | ext:backup | ||

| + | |||

| + | Seiten, die »login« in der URL beinhalten und auf einen zu schützenden Bereich hindeuten: | ||

| + | site:YOUR-DOMAIN inurl:login | ||

| + | |||

| + | Ausgabe von SQL-Fehlermeldungen. Ein erstes Indiz für SQL-Injections: | ||

| + | site:YOUR-DOMAIN intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:"Warning: mysql_query()" | intext:"Warning: pg_connect()" | ||

| + | |||

| + | Vergessene oder ungeschützte Dokumente: | ||

| + | site:YOUR-DOMAIN ext:doc | ext:docx | ext:odt | ext:pdf | ext:rtf | ext:sxw | ext:psw | ext:ppt | ext:pptx | ext:pps | ext:csv | ||

| + | |||

| + | Ausgabe der phpinfo(): | ||

| + | site:YOUR-DOMAIN ext:php intitle:phpinfo "published by the PHP Group" | ||

| + | |||

| + | =Quelle= | ||

| + | *https://www.kuketz-blog.de/google-hacking-die-dunkle-seite-der-suchmaschine/ | ||

Version vom 12. Juli 2021, 07:39 Uhr

Google Cache

- Ausführliche Informationen rund um das "Google-Hacking" findet ein Angreifer mittlerweile auf vielen Webseiten und Foren.

- Eine Sammlung an Abfragetechniken hat ein Hacker namens "Johny Long" gesammelt

- Auf seiner Website als "Google Hacking Database" (GHDB) veröffentlicht.

- In der GHDB finden sich neben allgemeinen Abfragen nach Personen oder E-Mail-Addressen auch die Suchroutinen für kennwörter, Drucker, Webcams und anderes.

- google-hacking

Exploit Database

Google Hacking Database

Beispiel Passwörter

Google Hacking

- Suchmaschinen werden dazu benutzt um Dinge zu finden.

- Google durchsucht das Internet und indiziert die Gefunden Dingen

- Diese werden in die Google Datenbank aufgenommen.

- Es werden aber auch Dinge gefunden die nicht in die Öffentlichkeit gehören

- Geheime Dokumente

- Passwörter

- Gehaltsabrechnungen

- urheberrechtlich geschütztes Material

- ungeschützte Sicherheitskameras

Google Hacking oder Google Dorks

- Bekannt durch Johnny Long(2002) der mittels speziellen Suchparametern verwundbare Systeme gefunden hat

- Google Dorks - Trottel- Betreiber der Webseite die sich nicht ausreichend Gedanken zur Sicherheit machen

- An Daten kommen die der jeweilige Betreiber nicht jedem verraten möchte.

- Nutzung von zusätzlichen Suchparametern um gezielt Informationen gewinnen

Beispiele

Video- und Audiomaterial

Öffentlich zugängliche MP3 Dateien

intitle:index of inurl:mp3

Öffentlich zugängliche AVI Dateien

intitle:index of inurl:avi

Schwachstellen

Vermutliche Systeme die anfällig sind für SQL Injection

intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command"

intext:"Warning: mysql_connect()" | intext:"Warning: mysql_query()" | intext:"Warning: pg_connect()"

MySQL Login-Daten

mysqli_connect ext:inc

Verwundbaren Apache Webservern, mit einer bestimmten Versionsnummer und System:

intitle:index of "Apache/2.4.7 (Ubuntu) Server"

Outlook Web Application (OWA) also Microsoft Exchange aufbauen

inurl:https://owa

Sensible Informationen / Dokumente

(Cisco) VPN-Zugangsdaten

!Host=*.* intext:enc_UserPassword=* ext:pcf

Anzeige von Suchergebnissen zu FTP-Servern mit Passwortdateien im Microsoft XLS-Format:

inurl:ftp "passwort" filetype:xls

Suchen nach »passwort«, »secret«, »members« oder andere Ausdrücke in der URL

intitle:index of inurl:passwort

Suche nach Text-Dateien, die das Wort »passwort« beinhalten:

ext:txt intext:passwort

Anzeige der Bash-History

intitle:index of .bash_history

Anzeige von möglicherweise sensiblen Dropbox Ordnern:

intitle:index.of.dropbox

Basisparameter

Die Anführungsstriche legen die Suche auf genau die umschlossenen Wörter fest.

"SUCHWORT (bzw. mehrere) SUCHWÖRTER"

Mit site: fokussiert die Suche auf eine Seite.

site:DOMAIN SUCHWORT

Mihilfe von cache:wird die letzte Cache-Version der Seite angezeigt.

cache:URL

Durch intitle: wird nach Webseiten gefiltert die den Begriff im Titel haben.

intitle:SUCHWORT

Mit allintitle: wird nach mehreren Begriffen im Titel gefiltert.

allintitle:SUCHWÖRTER

Mit dem Suchparameter intext: wird das Suchwort im Text gesucht.

intext:SUCHWORT

Mit allintext: werden mehrere Suchwörter im Text gesucht.

allintext:SUCHWÖRTER

Mittels inurl: erfolgt die Suche in der URL

inurl:SUCHWORT

Mithilfe von filetype: oder ext: wird nach einem Dateiformat gesucht.

filetype:FORMAT

Durch den Operator related: und einer DOMAIN wird nach Seiten mit ähnlichen Inhalt gefiltert.

related:DOMAIN

Kombinieren von Suchparametern

Suche nach Seiten die, Directory Listing aktiviert und backup in der URL vorkommt.

intitle:index of inurl:backup

Anzeigen von WordPress-Seiten mit dem WP Security Audit Log Plugin und ungeschützte Log-Files

inurl:"wp-security-audit-log" ext:log

Aufspüren von Webseiten die ein ungeschützten Schwachstellen-Report in PDF-Format vom IBM AppScan bereitstellen.

intext:"Web Application Report" intext:"This report was created by IBM Security AppScan" ext:pdf

Eigene Webseite hacken

Befehle zum Testen der eigenen Webseite:

Verzeichnisse mit aktiven Directory Listing:

site:YOUR-DOMAIN intitle:index.of

Vergessene oder ungeschützte Konfigurationsdateien:

site:YOUR-DOMAIN ext:xml | ext:conf | ext:cnf | ext:reg | ext:inf | ext:rdp | ext:cfg | ext:txt | ext:ora | ext:ini

Vergessene oder ungeschützte (SQL-)Datenbanken bzw. Backups:

site:YOUR-DOMAIN ext:sql | ext:dbf | ext:mdb

Vergessene oder ungeschützte Log-Dateien:

site:YOUR-DOMAIN ext:log

Backups und veraltete / vergessene (Sicherungs-)Dateien:

site:YOUR-DOMAIN ext:bkf | ext:bkp | ext:bak | ext:old | ext:backup

Seiten, die »login« in der URL beinhalten und auf einen zu schützenden Bereich hindeuten:

site:YOUR-DOMAIN inurl:login

Ausgabe von SQL-Fehlermeldungen. Ein erstes Indiz für SQL-Injections:

site:YOUR-DOMAIN intext:"sql syntax near" | intext:"syntax error has occurred" | intext:"incorrect syntax near" | intext:"unexpected end of SQL command" | intext:"Warning: mysql_connect()" | intext:"Warning: mysql_query()" | intext:"Warning: pg_connect()"

Vergessene oder ungeschützte Dokumente:

site:YOUR-DOMAIN ext:doc | ext:docx | ext:odt | ext:pdf | ext:rtf | ext:sxw | ext:psw | ext:ppt | ext:pptx | ext:pps | ext:csv

Ausgabe der phpinfo():

site:YOUR-DOMAIN ext:php intitle:phpinfo "published by the PHP Group"