Cross-Site-Scripting Beispiele: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 49: | Zeile 49: | ||

*http://opfer:82/vulnerabilities/xss_s/ | *http://opfer:82/vulnerabilities/xss_s/ | ||

=DOM BASE XSS= | =DOM BASE XSS= | ||

| − | + | *Der Dom Base (XSS) ist ein Kurzform-Dokumentobjektmodell-basiertes Cross-Site-Scripting. | |

| − | Der | + | *Das heißt, die HTTP-Antwort der Seite selbst ändert sich nicht. |

| + | *Ein Angreifer kann mehrere DOM-Objekte verwenden, um einen Cross-Site-Scripting-Angriff zu erstellen. | ||

| + | *Die beliebtesten Objekte aus dieser Perspektive sind document.URL, document.location und document.referrer. | ||

;DVWA low level DOM XSS: | ;DVWA low level DOM XSS: | ||

Version vom 26. Juli 2021, 18:13 Uhr

Original Artikel

Cross-Site-Scripting (XSS)

- Technik, bei der Angreifer bösartige Skripte in eine Zielwebsite einschleusen

- Es kann ihnen die Zugriffskontrolle auf die Website ermöglichen.

- Gefahr besteht,wenn Benutzern die Eingabe von Daten Felder ohne Kontrollen ermöglicht wird.

- Ein Angreifer kann dann auch ein Skript mit schädlichem Code einfügen.

ARTEN VON XSS

- Reflektiertes XSS

- Gespeichertes XSS

- Dom-Basis XSS

Reflected XSS (Cross-Site-Scripting): RXSS

- In diesem Fall werden keine Hackerdaten auf der Website gespeichert.

- Der Code wird nur auf der Opferseite ausgeführt.

- Hacker sendet ein Eingabeskript dieser Website, das dann an den Browser des Opfers reflektiert wird

- Der Hacker lässt dann schädlichen JavaScript-Payload ausführen.

DVWA Low Level Reflected XSS

Firefox

Payload: <script>alert("xss")</script>

Chromium

- Erzeugte Link

DVWA High Level Reflected XSS

Chromium

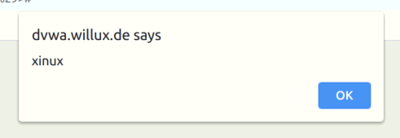

Payload: <img src=x onerror=alert("xinux")>

Firefox

- Erzeugte Link

Stored XSS (Cross site scripting):SXSS

- Gespeichertes Cross-Site-Scripting (XSS)

- Der Hacker-Schadcode wird auf der Zielwebsite gespeichert.

- Ein Angreifer sendet bösartiges JavaScript in die Website.

- Dieses Skript wird auf den Computern anderer Benutzer ausgeführt.

DVWA Low Level Stored XSS

Firefox

Payload: <script>alert(document.domain)</script>

Chromium

- Erzeugter Link

DOM BASE XSS

- Der Dom Base (XSS) ist ein Kurzform-Dokumentobjektmodell-basiertes Cross-Site-Scripting.

- Das heißt, die HTTP-Antwort der Seite selbst ändert sich nicht.

- Ein Angreifer kann mehrere DOM-Objekte verwenden, um einen Cross-Site-Scripting-Angriff zu erstellen.

- Die beliebtesten Objekte aus dieser Perspektive sind document.URL, document.location und document.referrer.

- DVWA low level DOM XSS

Payload: https://dvwa.willux.de/vulnerabilities/xss_d/?default=<script>alert("xinux 1")</script>

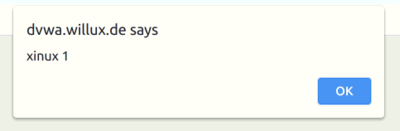

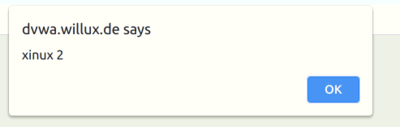

- DVWA Medium level DOM BASE

Payload: https://dvwa.willux.de/vulnerabilities/xss_d/?default=English#<script>alert("xinux 2")</script>

- and reload your browser.

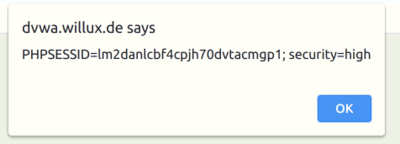

- DVWA HIGH LEVEL DOM BASE

Payload: https://dvwa.willux.de/vulnerabilities/xss_d/?default=English#<script>alert(document.cookie)</script>

- and reload browser.

Reference

https://owasp.org/www-project-top-ten/OWASP_Top_Ten_2017/Top_10-2017_A7-Cross-Site_Scripting_(XSS).html https://bkimminich.gitbooks.io/pwning-owasp-juice-shop/content/part2/xss.html