Strongswan-opnsense-dynamische-ip-cert: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „=Opensens= ==Phase 1== ===Allgemein=== Datei:Strongswan-opnsens-dynamische-ip-cert-1.png ===Authentifizierung=== Datei:Strongswan-opnsens-dynamische-ip-c…“) |

|||

| (5 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | = | + | =Opensense= |

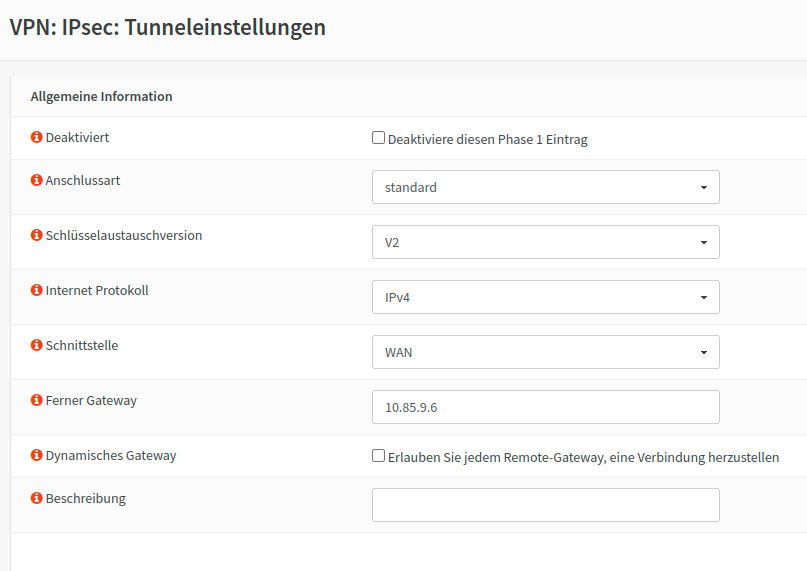

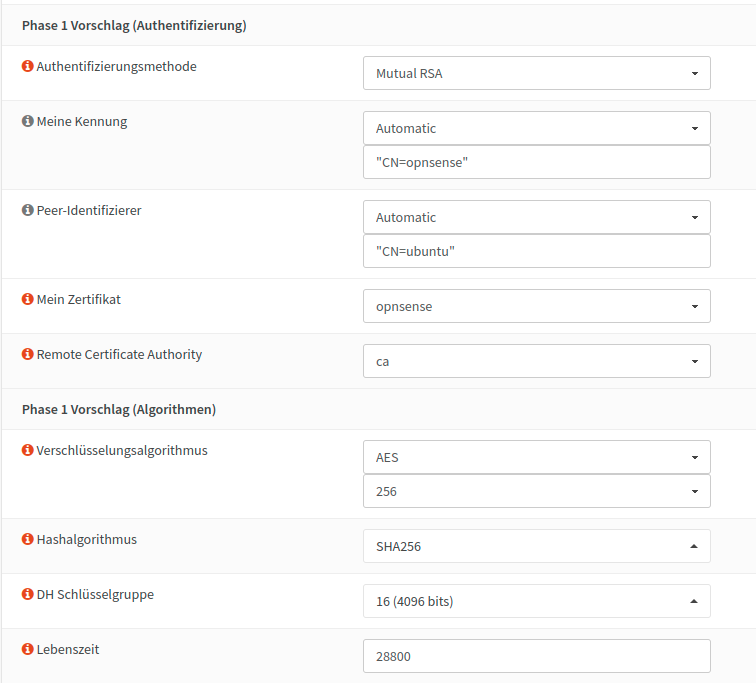

==Phase 1== | ==Phase 1== | ||

===Allgemein=== | ===Allgemein=== | ||

| Zeile 5: | Zeile 5: | ||

===Authentifizierung=== | ===Authentifizierung=== | ||

[[Datei:Strongswan-opnsens-dynamische-ip-cert-2.png]] | [[Datei:Strongswan-opnsens-dynamische-ip-cert-2.png]] | ||

| + | ==Phase 2== | ||

| + | [[Datei:Strongswan-opnsens-dynamische-phase-2.png]] | ||

| + | =Strongswan= | ||

| + | =Key and Certs= | ||

| + | *tree /etc/ipsec.d/ | ||

| + | <pre> | ||

| + | /etc/ipsec.d/ | ||

| + | ├── aacerts | ||

| + | ├── acerts | ||

| + | ├── cacerts | ||

| + | │ └── ca.crt | ||

| + | ├── certs | ||

| + | │ └── ubuntu.crt | ||

| + | ├── crls | ||

| + | ├── ocspcerts | ||

| + | ├── policies | ||

| + | ├── private | ||

| + | │ └── ubuntu.key | ||

| + | └── reqs | ||

| + | </pre> | ||

| + | ==/etc/ipsec.secret== | ||

| + | : RSA ubuntu.key "" | ||

| + | ==/etc/ipsec.conf== | ||

| + | <pre> | ||

| + | conn vpn | ||

| + | authby=rsasig | ||

| + | keyexchange=ikev2 | ||

| + | left=10.85.9.6 | ||

| + | leftcert=ubuntu.crt | ||

| + | leftid="CN=ubuntu" | ||

| + | leftsubnet="192.168.1.1/32" | ||

| + | leftauth=pubkey | ||

| + | rightauth=pubkey | ||

| + | right=%any | ||

| + | rightid="CN=opnsense" | ||

| + | rightsubnet="192.168.0.1/32" | ||

| + | rightca = "/CN=ca/" | ||

| + | ike=aes256-sha256-modp4096! | ||

| + | esp=aes256-sha256-modp4096! | ||

| + | ikelifetime=28800s | ||

| + | lifetime=3600s | ||

| + | auto=add | ||

| + | </pre> | ||

Aktuelle Version vom 1. Juli 2022, 15:24 Uhr

Opensense

Phase 1

Allgemein

Authentifizierung

Phase 2

Strongswan

Key and Certs

- tree /etc/ipsec.d/

/etc/ipsec.d/ ├── aacerts ├── acerts ├── cacerts │ └── ca.crt ├── certs │ └── ubuntu.crt ├── crls ├── ocspcerts ├── policies ├── private │ └── ubuntu.key └── reqs

/etc/ipsec.secret

: RSA ubuntu.key ""

/etc/ipsec.conf

conn vpn authby=rsasig keyexchange=ikev2 left=10.85.9.6 leftcert=ubuntu.crt leftid="CN=ubuntu" leftsubnet="192.168.1.1/32" leftauth=pubkey rightauth=pubkey right=%any rightid="CN=opnsense" rightsubnet="192.168.0.1/32" rightca = "/CN=ca/" ike=aes256-sha256-modp4096! esp=aes256-sha256-modp4096! ikelifetime=28800s lifetime=3600s auto=add