IKEv1: Unterschied zwischen den Versionen

(Die Seite wurde neu angelegt: „==IKE läuft dabei in 2 Phasen ab== ===Main Mode=== *Im Main-Mode wird zunächst eine gesicherte Verbindung zwischen 2 Teilnehmern aufgebaut, durch die 3 Austa…“) |

|||

| Zeile 1: | Zeile 1: | ||

==IKE läuft dabei in 2 Phasen ab== | ==IKE läuft dabei in 2 Phasen ab== | ||

===Main Mode=== | ===Main Mode=== | ||

| − | + | Im Main-Mode wird zunächst eine gesicherte Verbindung zwischen 2 Teilnehmern aufgebaut, durch die 3 Austausche von Daten stattfinden: | |

1. Im ersten Austausch sendet die initiierende Seite einen Vorschlag an ihr Gegenüber in der eine Reihe möglicher, durch den Initiator unterstützte Parameter enthalten sind. Jedes dieser Sets enthält einen Verschlüsselungsalgorithmus (DES, 3DES, usw.) und einen Authentifizierungsalgorithmus (Pre-Shared Secret, RSA-Public-Key-Verschlüsselung mit Diffie-Hellman-Austausch Gruppe 1 und 2 oder Public-Key-RSA-Signatur [Zertifikate]). Die andere Seite antwortet dann indem sie ein einzellnes paar, dass sie ebenfalls unterstützt, aus dem angebotenen Set akzeptiert. Falls es keine Übereinstimmung gibt, kann eine IKE-Verbindung nicht aufgebaut werden. | 1. Im ersten Austausch sendet die initiierende Seite einen Vorschlag an ihr Gegenüber in der eine Reihe möglicher, durch den Initiator unterstützte Parameter enthalten sind. Jedes dieser Sets enthält einen Verschlüsselungsalgorithmus (DES, 3DES, usw.) und einen Authentifizierungsalgorithmus (Pre-Shared Secret, RSA-Public-Key-Verschlüsselung mit Diffie-Hellman-Austausch Gruppe 1 und 2 oder Public-Key-RSA-Signatur [Zertifikate]). Die andere Seite antwortet dann indem sie ein einzellnes paar, dass sie ebenfalls unterstützt, aus dem angebotenen Set akzeptiert. Falls es keine Übereinstimmung gibt, kann eine IKE-Verbindung nicht aufgebaut werden. | ||

Version vom 9. September 2022, 08:47 Uhr

IKE läuft dabei in 2 Phasen ab

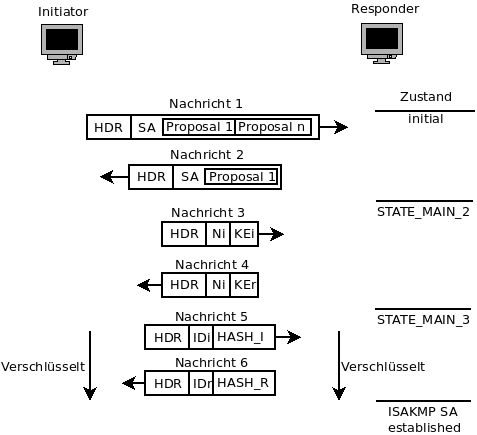

Main Mode

Im Main-Mode wird zunächst eine gesicherte Verbindung zwischen 2 Teilnehmern aufgebaut, durch die 3 Austausche von Daten stattfinden:

1. Im ersten Austausch sendet die initiierende Seite einen Vorschlag an ihr Gegenüber in der eine Reihe möglicher, durch den Initiator unterstützte Parameter enthalten sind. Jedes dieser Sets enthält einen Verschlüsselungsalgorithmus (DES, 3DES, usw.) und einen Authentifizierungsalgorithmus (Pre-Shared Secret, RSA-Public-Key-Verschlüsselung mit Diffie-Hellman-Austausch Gruppe 1 und 2 oder Public-Key-RSA-Signatur [Zertifikate]). Die andere Seite antwortet dann indem sie ein einzellnes paar, dass sie ebenfalls unterstützt, aus dem angebotenen Set akzeptiert. Falls es keine Übereinstimmung gibt, kann eine IKE-Verbindung nicht aufgebaut werden.

2. Im 2ten Austausch werden DH-Schlüssel zwischen den Teilnehmern eingerichtet. Es werden außerdem 2 Werte (Nonces) ausgetauscht bei denen es sich um Hash-Werte handelt die nur die andere Seite interpretieren kann.

3. Im letzten Austausch findet findet die tatsächliche Authentifizierung unter Verwendung der zuvor ausgehandelten Methoden statt.

Captured Main Mode

IP 10.84.252.31.500 > 10.84.252.32.500: isakmp: phase 1 I ident IP 10.84.252.32.500 > 10.84.252.31.500: isakmp: phase 1 R ident IP 10.84.252.31.500 > 10.84.252.32.500: isakmp: phase 1 I ident IP 10.84.252.32.500 > 10.84.252.31.500: isakmp: phase 1 R ident IP 10.84.252.31.500 > 10.84.252.32.500: isakmp: phase 1 I ident[E] IP 10.84.252.32.500 > 10.84.252.31.500: isakmp: phase 1 R ident[E]

Ablauf Main Mode

- HDR steht für den ISAKMP-Header

- SA (Security Assosiaction)

- KE (Key Exchange)

- Ni, Nr

- IDi, IDr Identifikations payload initiator/responder

- HASH_I, HASH_R Hash payload initiator/Hash payload responder

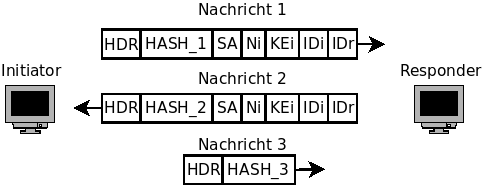

Quick Mode

- Nachdem durch den Main Mode die Authentizität und die Vertraulichkeit gewährleist ist, wird die ISAKMP SA genutzt um die eigentliche IPSec Security Association abzuschließen.

- Auch bei bestehenden Verbindungen wird der QuickMode gebraucht um von Zeit zu Zeit die Schlüssel auszuwechseln.

- Es ist auch möglich für den Quick-Modus die Verwendung von PFS (Perfect Forward Secrecy) anzufordern.

- PFS schreibt vor, dass neue Verschlüsselungskeys nicht von den alten abgeleitet werden dürfen.

Captured Quick Mode

IP 10.84.252.31.500 > 10.84.252.32.500: isakmp: phase 2/others I oakley-quick[E] IP 10.84.252.32.500 > 10.84.252.31.500: isakmp: phase 2/others R oakley-quick[E] IP 10.84.252.31.500 > 10.84.252.32.500: isakmp: phase 2/others I oakley-quick[E]