Gehärtete Distribution: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 9: | Zeile 9: | ||

*Während der Installation wird die Festplatte mit dm-crypt/LUKS vollständig verschlüsselt. | *Während der Installation wird die Festplatte mit dm-crypt/LUKS vollständig verschlüsselt. | ||

*Zusätzlich soll der Arbeitsspeicher beim Herunterfahren des Systems »geelert« werden, um Kaltstartattacken (Coold boot attack) zu vermeiden. | *Zusätzlich soll der Arbeitsspeicher beim Herunterfahren des Systems »geelert« werden, um Kaltstartattacken (Coold boot attack) zu vermeiden. | ||

| − | + | ==Gehärteter Kernel== | |

*Mit den grsecurity/PaX Kernel-Patches soll es einem Angreifer erschwert werden, Schwachstellen in Programmen oder dem Kernel ausnutzen. | *Mit den grsecurity/PaX Kernel-Patches soll es einem Angreifer erschwert werden, Schwachstellen in Programmen oder dem Kernel ausnutzen. | ||

==Application Firewall== | ==Application Firewall== | ||

Version vom 14. September 2022, 18:44 Uhr

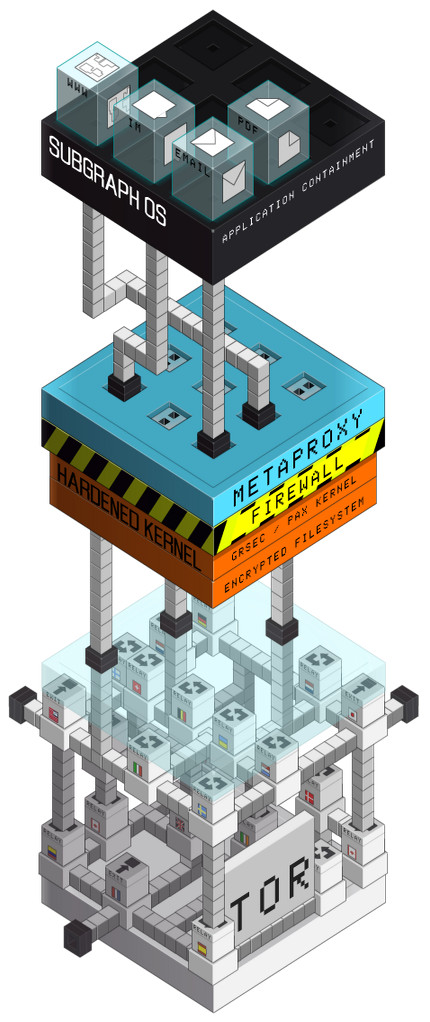

Subgraph OS

- Zur Wahrung der Sicherheit und Privatsphäre implementiert Subgraph OS verschiedene Techniken und Maßnahmen:

Anonymität

- Jeglicher Internet-Verkehr wird standardmäßig über das Tor-Netzwerk geroutet.

- Unklar ist, ob sich dies für einzelne Programme individuell beeinflussen lässt.

- Denn es ist nicht immer von Vorteil, jegliche Kommunikation über das Tor-Netzwerk zu leiten.

- In jedem Fall wird es einen zusätzlichen Browser geben, der nicht über Tor mit der Außenwelt kommuniziert.

Verschlüsseltes Dateisystem

- Während der Installation wird die Festplatte mit dm-crypt/LUKS vollständig verschlüsselt.

- Zusätzlich soll der Arbeitsspeicher beim Herunterfahren des Systems »geelert« werden, um Kaltstartattacken (Coold boot attack) zu vermeiden.

Gehärteter Kernel

- Mit den grsecurity/PaX Kernel-Patches soll es einem Angreifer erschwert werden, Schwachstellen in Programmen oder dem Kernel ausnutzen.

Application Firewall

- Über eine Firewall-GUI soll der Nutzer benachrichtigt werden, falls ein unbekanntes Programm Zugriff auf das Internet anfordert.

- Der Anwender kann den Zugriff dann wahlweise verbieten oder erlauben.

- Dieses Feature dient nach meiner Auffassung in erster Linie der Erkennung von Programmen oder Schädlingen, die gerne »nach Hause telefonieren« möchten.

Container / Sandboxing

Schwachstelle kompromittiert, soll Oz die restlichen Daten des Nutzers im Idealfall vor den negativen Auswirkungen bewahren.

Anwendungen

- Fester Bestandteil von Subgraph OS ist unter anderem das Tor-Browser-Bundle und ein eigener Mail-Client (Subgraph Mail) mit PGP/Mime Unterstützung.

Qubes OS

- Alle Anwendungen laufen in mehreren getrennten virtuellen Maschinen mit einem minimalen Xen-basierten Hypervisor, der die Gastsysteme überwacht und ihnen nur begrenzt Zugriff auf die Hardware lässt. Qubes OS bietet:

- Schutz durch starke Isolation der einzelnen Anwendungen getrennter Netzwerkzugriff für jede der VMs

- Schutz gegen BadUSB Devices durch Proxy-VM für USB-Geräte, mit der man kontrolliert, welche USB-Geräte in den Arbeits-VMs zur Verfügung stehen umfangreiche graphische Integration der virtuellen Maschinen inklusive Farben zur visuellen Abgrenzung der VMs untereinander

- Dateien aus unsicheren Quellen kann man in Disposable VMs anzeigen, bearbeiten oder in "trusted PDFs" konvertieren (Dieser Schutz ist aber nur effektiv, wenn man die Generierung von Thumbnails im Dateimanager abschaltet!)

- Nachteilig ist der wesentlich höhere Speicherbedarf als andere Distributionen und eine "Entschleunigung" bei der Arbeit mit dem Computer.