TLS Prinzip: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 12: | Zeile 12: | ||

*Es wird zum Server zurück geschickt | *Es wird zum Server zurück geschickt | ||

*Man baut dies dann in seinen Websever ein | *Man baut dies dann in seinen Websever ein | ||

| + | *[[CA erstellen]] | ||

| + | *[[Certificate Request erstellen]] | ||

| + | *[[CA signiert den Request]] | ||

| + | *[[Einbauen von Zertifikaten]] | ||

| + | *[[Anzeigen und überprüfen von Zertifikaten]] | ||

{{#drawio:signierung}} | {{#drawio:signierung}} | ||

Version vom 25. Januar 2023, 12:20 Uhr

Voraussetzung

- Server muss einen festgelegten DNS Namen besitzen.

Prinzip

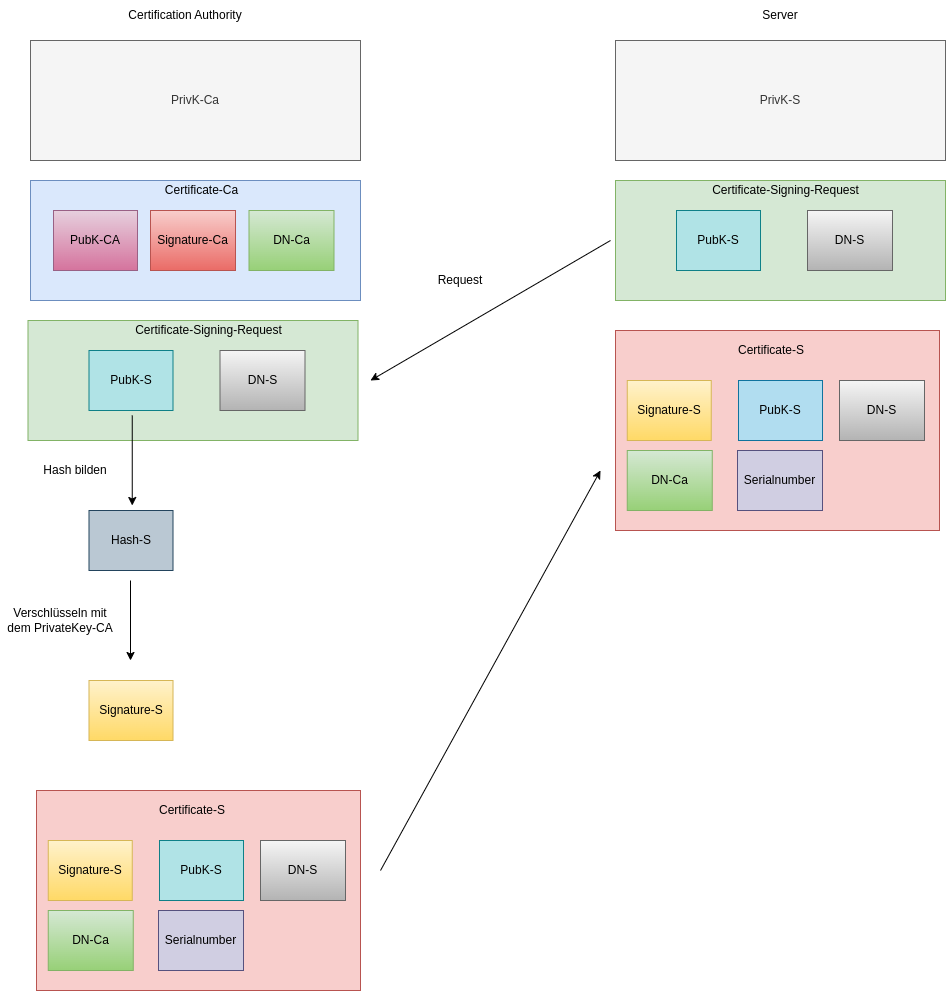

Signieren

- Generieren eines Schlüsselpaares einen privkey-s und einen pubkey-s.

- Den Pubkey-s schickt man nun an einen Zertifizierungsstelle (inkclusive FQDN durch X.509).

- Diese bildet nun einen Hashwert hash-s

- hash wird nun mit dem privkey-ca verschlüsselt,

- Das Teil nennt man nun signature-s

- diese wird an den pubkey-s angehängt

- Man nennt dies nun certifkat-s und

- Es wird zum Server zurück geschickt

- Man baut dies dann in seinen Websever ein

- CA erstellen

- Certificate Request erstellen

- CA signiert den Request

- Einbauen von Zertifikaten

- Anzeigen und überprüfen von Zertifikaten

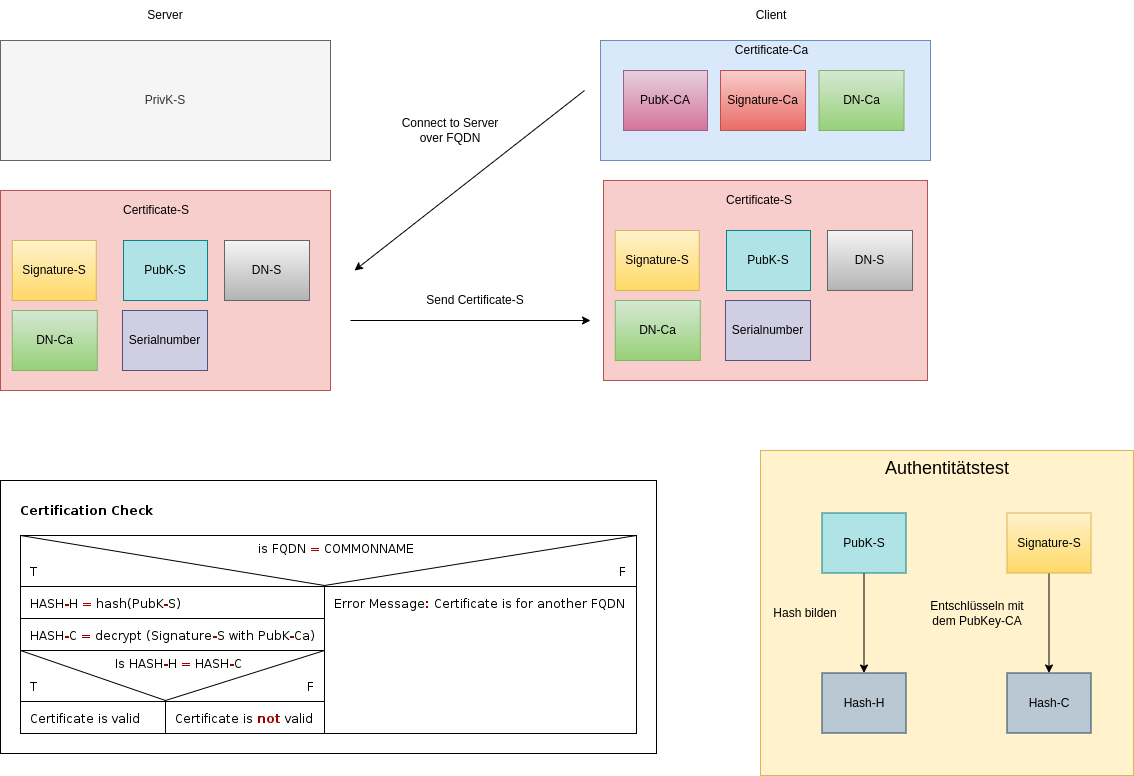

Authentifzieren

- Client greift auf den Server über den Domain Name zu.

- Server schickt nun das certifikat-s zum Client

- Client teilt nun dieses wieder auf in pubkey-s und signature-s

- Bildet einen hash aus dem pubkey-s genau wie vorher in der Zertifizierungsstelle.

- signature-s wieder mit dem pubkey-ca verschlüsseln haben wir wieder den orginal hash-s

- wenn beide gleich sind, ist die Authentifizierung erfolgreich ...