Dnssec Grundlagen: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 12: | Zeile 12: | ||

*CDNSKEY und CDS: für eine untergeordnete Zone zur Anfrage von Aktualisierungen des DS-Eintrags/der DS-Einträge in der übergeordneten Zone. | *CDNSKEY und CDS: für eine untergeordnete Zone zur Anfrage von Aktualisierungen des DS-Eintrags/der DS-Einträge in der übergeordneten Zone. | ||

=Zone-Signing Keys= | =Zone-Signing Keys= | ||

| + | ==Signierung== | ||

*Jede Zone in DNSSEC verfügt über ein Zone-Signing Key-Paar (ZSK) | *Jede Zone in DNSSEC verfügt über ein Zone-Signing Key-Paar (ZSK) | ||

*Der private Teil des Schlüssels führt eine digitale Signatur für jedes RRset in der Zone durch. | *Der private Teil des Schlüssels führt eine digitale Signatur für jedes RRset in der Zone durch. | ||

*Der öffentliche Teil verifiziert die Signatur. | *Der öffentliche Teil verifiziert die Signatur. | ||

{{#drawio:Zone-Signing-Key-1}} | {{#drawio:Zone-Signing-Key-1}} | ||

| + | ==Übertragung== | ||

*Der Zonenbetreiber muss auch seinen öffentlichen ZSK verfügbar machen, indem er ihn in einem DNSKEY-Eintrag zu seinem Nameserver hinzufügt. | *Der Zonenbetreiber muss auch seinen öffentlichen ZSK verfügbar machen, indem er ihn in einem DNSKEY-Eintrag zu seinem Nameserver hinzufügt. | ||

*Wenn nun ein Resolver einen Record-Typen angfragt, übergibt der Nameserver auch den öffentlichen Schlüssel des ZSK. | *Wenn nun ein Resolver einen Record-Typen angfragt, übergibt der Nameserver auch den öffentlichen Schlüssel des ZSK. | ||

{{#drawio:Zone-Signing-Key-2}} | {{#drawio:Zone-Signing-Key-2}} | ||

| + | ==verifizierung== | ||

| + | {{#drawio:Zone-Signing-Key-3}} | ||

| + | |||

=Quellen= | =Quellen= | ||

https://www.cloudflare.com/de-de/dns/dnssec/how-dnssec-works/ | https://www.cloudflare.com/de-de/dns/dnssec/how-dnssec-works/ | ||

Version vom 14. Februar 2023, 09:40 Uhr

Grundlegendes

- DNSSEC schafft ein sicheres Domain Name System mit einer zusätzlichen Sicherheitsebene.

- Dies wird erreicht indem kryptografische Signaturen zu bestehenden DNS-Einträgen hinzugefügt werden.

- Diese digitalen Signaturen werden in DNS-Nameservern neben den üblichen Eintragstypen wie A, AAAA, MX, CNAME usw. gespeichert.

- Durch Überprüfung der zugehörigen Signatur können Sie verifizieren, ob ein angefragter DNS-Eintrag von seinem autorisierenden Nameserver stammt und unterwegs nicht verändert wurde

- Es dient zu Schutz von Man-in-the-Middle-Angriffen.

DNS-Eintragstypen hinzu

- RRSIG: enthält eine kryptographische Signatur

- DNSKEY: enthält einen öffentlichen Signierschlüssel

- DS: enthält den Hash eines DNSKEY-Eintrags

- NSEC und NSEC3: für die explizite Anerkennung der Nicht-Existenz eines DNS-Eintrags

- CDNSKEY und CDS: für eine untergeordnete Zone zur Anfrage von Aktualisierungen des DS-Eintrags/der DS-Einträge in der übergeordneten Zone.

Zone-Signing Keys

Signierung

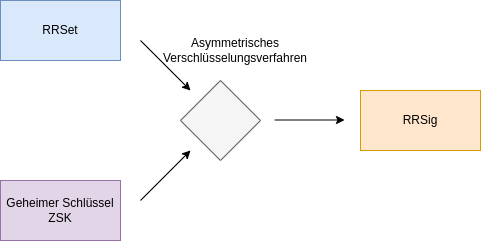

- Jede Zone in DNSSEC verfügt über ein Zone-Signing Key-Paar (ZSK)

- Der private Teil des Schlüssels führt eine digitale Signatur für jedes RRset in der Zone durch.

- Der öffentliche Teil verifiziert die Signatur.

Übertragung

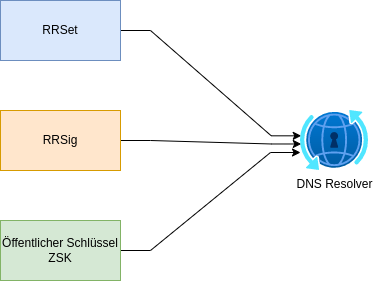

- Der Zonenbetreiber muss auch seinen öffentlichen ZSK verfügbar machen, indem er ihn in einem DNSKEY-Eintrag zu seinem Nameserver hinzufügt.

- Wenn nun ein Resolver einen Record-Typen angfragt, übergibt der Nameserver auch den öffentlichen Schlüssel des ZSK.

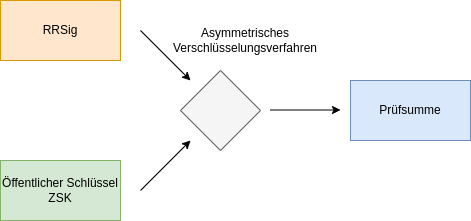

verifizierung

Quellen

https://www.cloudflare.com/de-de/dns/dnssec/how-dnssec-works/