Zone-Signing Keys: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „=Signierung= *Jede Zone in DNSSEC verfügt über ein Zone-Signing Key-Paar (ZSK) *Der private Teil des Schlüssels führt eine digitale Signatur für jedes RRs…“) |

|||

| Zeile 7: | Zeile 7: | ||

*Der Zonenbetreiber muss auch seinen öffentlichen ZSK verfügbar machen, indem er ihn in einem DNSKEY-Eintrag zu seinem Nameserver hinzufügt. | *Der Zonenbetreiber muss auch seinen öffentlichen ZSK verfügbar machen, indem er ihn in einem DNSKEY-Eintrag zu seinem Nameserver hinzufügt. | ||

*Wenn nun ein Resolver einen Record-Typen angfragt, übergibt der Nameserver auch den öffentlichen Schlüssel des ZSK. | *Wenn nun ein Resolver einen Record-Typen angfragt, übergibt der Nameserver auch den öffentlichen Schlüssel des ZSK. | ||

| + | *Gleichartige Records werden gemeinsam signiert. | ||

{{#drawio:Zone-Signing-Key-2}} | {{#drawio:Zone-Signing-Key-2}} | ||

| + | |||

=Verifizierung= | =Verifizierung= | ||

*Wenn nun die Prüfsumme gleich dem RRSet ist, ist der RRSet authentisch. | *Wenn nun die Prüfsumme gleich dem RRSet ist, ist der RRSet authentisch. | ||

{{#drawio:Zone-Signing-Key-3}} | {{#drawio:Zone-Signing-Key-3}} | ||

Aktuelle Version vom 16. Februar 2023, 15:25 Uhr

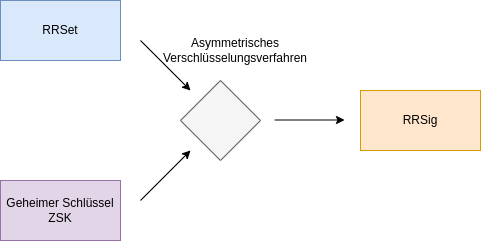

Signierung

- Jede Zone in DNSSEC verfügt über ein Zone-Signing Key-Paar (ZSK)

- Der private Teil des Schlüssels führt eine digitale Signatur für jedes RRset in der Zone durch.

- Der öffentliche Teil verifiziert die Signatur.

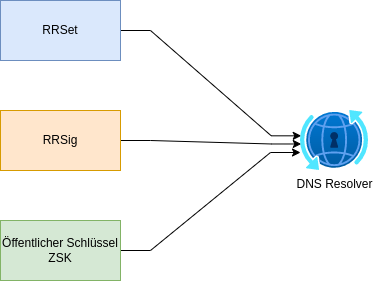

Übertragung

- Der Zonenbetreiber muss auch seinen öffentlichen ZSK verfügbar machen, indem er ihn in einem DNSKEY-Eintrag zu seinem Nameserver hinzufügt.

- Wenn nun ein Resolver einen Record-Typen angfragt, übergibt der Nameserver auch den öffentlichen Schlüssel des ZSK.

- Gleichartige Records werden gemeinsam signiert.

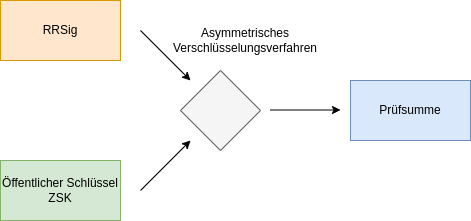

Verifizierung

- Wenn nun die Prüfsumme gleich dem RRSet ist, ist der RRSet authentisch.