Risikostufen für Schwachstellen: Unterschied zwischen den Versionen

| Zeile 15: | Zeile 15: | ||

==exploit veröffentlicht== | ==exploit veröffentlicht== | ||

Diese Phase ist erreicht, wenn für die Schwachstelle ein Angriffstool veröffentlicht wurde. Es wird dann von einer Schwachstelle mit veröffentlichem Exploit gesprochen. Insgesamt sinkt der Angriffsaufwand. | Diese Phase ist erreicht, wenn für die Schwachstelle ein Angriffstool veröffentlicht wurde. Es wird dann von einer Schwachstelle mit veröffentlichem Exploit gesprochen. Insgesamt sinkt der Angriffsaufwand. | ||

| + | |||

[[Datei:Lebenszyklus-schwachstell.png]] | [[Datei:Lebenszyklus-schwachstell.png]] | ||

Version vom 12. März 2023, 18:45 Uhr

Klassifizierungsschema für Schwachstellen

Als Grundlage für die Bewertung von Schwachstellen dienen Informationen über den Status einer Schwachstelle, Art ihrer Ausnutzung, die durch die Ausnutzung erzielbare Schadenswirkung sowie konkrete Angriffsvoraussetzungen.

Ermittlung des Eintrittspotenzials

- Zur Ermittlung des Eintrittspotenzials werden grundsätzlich zwei Dimensionen in die Bewertung mit einbezogen

- der Status der Schwachstelle sowie

- die Art der Schwachstelle

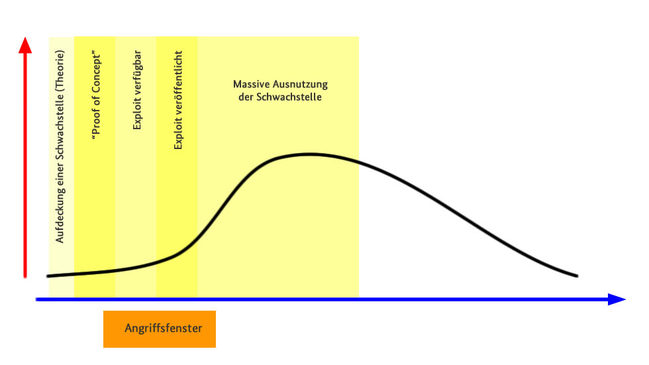

Der Status einer Schwachstelle durchläuft einen Lebenszyklus

- dessen vier Zustände nachfolgend exemplarisch beschrieben werden

theoretisch

In dieser Phase wird z.B. ein (Programmier-)Fehler entdeckt, der eventuell zu einem Sicherheitsloch führen kann.

ausnutzbar

Erfolgt ein Proof of Concept einer Sicherheitslücke, so spricht DAF von einer ausnutzbaren Schwachstelle.

aktiv

Gibt es Anzeichen dafür, dass die Schwachstelle bereits ausgenutzt wird, so handelt es sich um eine aktive Schwachstelle (es ist beispielsweise ein Exploit verfügbar).

exploit veröffentlicht

Diese Phase ist erreicht, wenn für die Schwachstelle ein Angriffstool veröffentlicht wurde. Es wird dann von einer Schwachstelle mit veröffentlichem Exploit gesprochen. Insgesamt sinkt der Angriffsaufwand.