Remote Exploits: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „Eine aktive Form des Exploits sind Angriffe aus dem Internet mittels manipulierter Datenpakete oder spezieller Datenströme auf Schwachstellen in Netzwerksoftw…“) |

|||

| Zeile 1: | Zeile 1: | ||

| − | Eine aktive Form des Exploits sind Angriffe aus dem Internet mittels manipulierter Datenpakete oder spezieller Datenströme auf Schwachstellen in Netzwerksoftware. Solche Exploits werden mitunter auch als Remote-Exploits bezeichnet. | + | * Eine aktive Form des Exploits sind Angriffe aus dem Internet mittels manipulierter Datenpakete oder spezieller Datenströme auf Schwachstellen in Netzwerksoftware. |

| + | * Solche Exploits werden mitunter auch als Remote-Exploits bezeichnet. | ||

{{#drawio:remote-exploits}} | {{#drawio:remote-exploits}} | ||

Aktuelle Version vom 29. März 2023, 14:52 Uhr

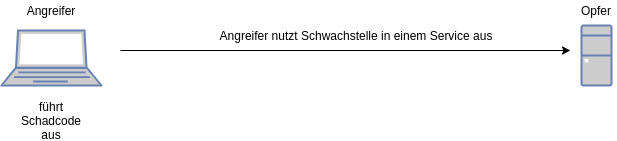

- Eine aktive Form des Exploits sind Angriffe aus dem Internet mittels manipulierter Datenpakete oder spezieller Datenströme auf Schwachstellen in Netzwerksoftware.

- Solche Exploits werden mitunter auch als Remote-Exploits bezeichnet.