Aktuelle Bedrohungen 2022: Unterschied zwischen den Versionen

| Zeile 51: | Zeile 51: | ||

Es wird empfohlen, klare Backup-Strategien zu etablieren und Backups offline zu sichern. Monitoring des Datentransfers und regelmäßige Updates sind essentiell. Die Anzahl von zugänglichen Systemen sollte minimiert und die interne Segmentierung verbessert werden. Schulung der Mitarbeiter, Notfallmanagement und Vorbereitung auf Angriffe sind wichtig. | Es wird empfohlen, klare Backup-Strategien zu etablieren und Backups offline zu sichern. Monitoring des Datentransfers und regelmäßige Updates sind essentiell. Die Anzahl von zugänglichen Systemen sollte minimiert und die interne Segmentierung verbessert werden. Schulung der Mitarbeiter, Notfallmanagement und Vorbereitung auf Angriffe sind wichtig. | ||

| − | == Bericht über Cyber-Sicherheit in Deutschland | + | == Bericht über Cyber-Sicherheit in Deutschland Konkrete Fälle == |

=== Katastrophenfall nach Ransomware-Angriff auf Kreisverwaltung === | === Katastrophenfall nach Ransomware-Angriff auf Kreisverwaltung === | ||

Version vom 26. August 2023, 09:55 Uhr

Zusammenfassung

Im Berichtszeitraum hat sich die bereits vorher angespannte Lage im Cyber-Raum weiter verschärft. Die Bedrohung durch Cyberkriminalität erreichte einen bisher unerreichten Höhepunkt. Ransomware blieb die Hauptbedrohung, insbesondere für Unternehmen. Zusätzlich traten Bedrohungen aufgrund des russischen Angriffskriegs gegen die Ukraine auf, einschließlich Hacktivismus und Kollateralschäden bei Cyber-Sabotage-Angriffen. Störungen von IT-Lieferketten wurden sowohl durch Cyberkriminalität als auch durch Cyberaktivitäten im Rahmen des Ukraine-Konflikts verursacht.

Resilienz gegenüber Cyberangriffen und technischen Störungen wurde als zentrale Aufgabe für staatliche, wirtschaftliche und gesellschaftliche Akteure identifiziert.

Russischer Angriffskrieg gegen die Ukraine

In Deutschland wurden im Zusammenhang mit dem russischen Angriffskrieg gegen die Ukraine kleinere Vorfälle und Hacktivismus-Kampagnen beobachtet. Es gab keine übergreifende Angriffskampagne gegen deutsche Ziele, jedoch war die Lage im Cyber-Raum von NATO-Partnern teilweise angespannter.

Erpressungsmethoden im Cyber-Raum

Erpressungsmethoden im Cyber-Raum haben zugenommen. Das "Big Game Hunting", bei dem umsatzstarke Unternehmen erpresst werden, hat stark zugenommen. Lösegeld- und Schweigegeldzahlungen sowie die Anzahl der Opfer, deren Daten auf Leak-Seiten veröffentlicht wurden, stiegen. Erpressungen mit erbeuteten Identitätsdaten sowie Sextortion-Kampagnen wurden beobachtet.

Schwachstellen

Die Anzahl bekannter Schwachstellen stieg im Vergleich zum Vorjahr um 10 Prozent. Besonders kritisch war die Schwachstelle in Log4j, die weit verbreitet war und die Einschätzung der Bedrohung erschwerte.

Advanced Persistent Threats (APT)

Angriffe auf Perimeter-Systeme wie Firewalls oder Router nahmen zu. APT-Gruppen scannen das Internet nach bekannten Schwachstellen in Perimeter-Systemen, um gezielte Angriffe durchzuführen.

Distributed Denial of Service (DDoS)

Die Zahl der DDoS-Angriffe hat zugenommen. Besonders in der Cyber Week und vor Weihnachten wurden mehr Angriffe beobachtet.

Schadprogramme

Schadprogramme werden über E-Mail-Anhänge, Links und Schwachstellen verbreitet. Ransomware ist eine Hauptbedrohung, die den Zugriff auf Daten oder Systeme einschränkt. Trojaner, Bots und andere Schadprogramme wurden beobachtet.

Neue Schadprogramm-Varianten

Die Anzahl neuer Schadprogramm-Varianten hat im Berichtszeitraum stark zugenommen. Die Detektion neuer Varianten gestaltet sich anfangs schwierig.

Ransomware

Ransomware-Angriffe stellen eine große Bedrohung dar. Ransomware verschlüsselt Daten und Systeme und erpresst Lösegeld. Double Extortion, bei dem Daten vor der Verschlüsselung gestohlen werden, wurde häufiger. Ransomware-Angriffe erfolgen hauptsächlich durch Cyberkriminelle.

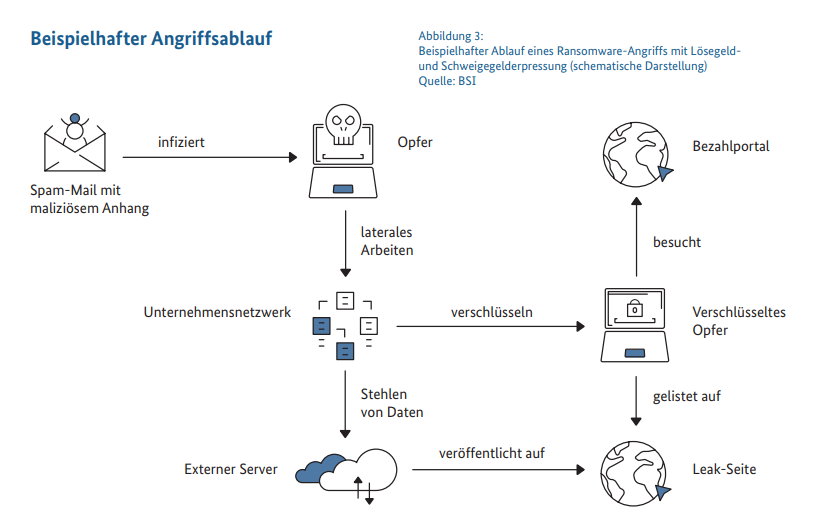

Beispielhafter Angriffsablauf

Ein Ransomware-Angriff beginnt mit einer maliziösen E-Mail oder dem Ausnutzen von Schwachstellen. Der Angreifer breitet sich im Netzwerk aus und stiehlt Daten. Anschließend wird Ransomware verteilt, und Opfer erhalten eine Erpressernachricht. Lösegeld wird in digitalen Währungen gefordert.

Entwicklung der Bedrohungslage

Die Anzahl der Opfer von Ransomware-Angriffen mit Schweigegeld-Erpressung nimmt zu. Ransomware-as-a-Service (RaaS)-Angebote wurden abgeschaltet, aber neue RaaS-Angebote entstanden. Die Höhe der Lösegeldzahlungen steigt.

Empfehlungen

Es wird empfohlen, klare Backup-Strategien zu etablieren und Backups offline zu sichern. Monitoring des Datentransfers und regelmäßige Updates sind essentiell. Die Anzahl von zugänglichen Systemen sollte minimiert und die interne Segmentierung verbessert werden. Schulung der Mitarbeiter, Notfallmanagement und Vorbereitung auf Angriffe sind wichtig.

Bericht über Cyber-Sicherheit in Deutschland Konkrete Fälle

Katastrophenfall nach Ransomware-Angriff auf Kreisverwaltung

Sachverhalt

Am 5. Juli 2021 wurde eine Landkreisverwaltung in Sachsen-Anhalt Opfer eines Ransomware-Angriffs. Die IT-Systeme aller Standorte der Kreisverwaltung waren betroffen. Dadurch konnten keine Dienste für Bürger erbracht werden. Am 9. Juli 2021 wurde der örtliche Katastrophenfall ausgerufen, der am 2. Februar 2022 aufgehoben wurde, als eine gewisse Funktionsfähigkeit wiederhergestellt war. Die verwendete Ransomware wurde als "Grief" identifiziert. Die Landkreisverwaltung zahlte kein Lösegeld, dennoch veröffentlichten die Angreifer gestohlene Daten auf der Leak-Seite der Ransomware.

Bewertung

Der Ausfall der kommunalen Verwaltungsprozesse hatte erhebliche Auswirkungen auf die Bevölkerung, insbesondere auf Gruppen, die von ausbleibenden Zahlungen betroffen waren. Die Identifizierung der Ransomware und die Entscheidung, kein Lösegeld zu zahlen, zeigen eine proaktive Haltung zur Bewältigung solcher Angriffe.

Reaktion

Das Landeskriminalamt Sachsen-Anhalt und die Staatsanwaltschaft nahmen Ermittlungen auf. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) unterstützte mit einem mobilen Einsatzteam vor Ort. Sie analysierten die Schadsoftware, koordinierten das Krisenmanagement und berieten beim Wiederaufbau der IT-Infrastruktur.

Ransomware-Angriff auf ein Handelsunternehmen

Sachverhalt

Im November 2021 wurde ein Handelsunternehmen im Bereich Unterhaltungselektronik Opfer eines Ransomware-Angriffs. Die Warenwirtschaftssysteme und teilweise die Kassen in den Geschäften waren betroffen. Der Angriff ereignete sich kurz vor dem umsatzträchtigen "Black Friday" und dem Vorweihnachtsgeschäft. Die Angreifer nutzten die Ransomware "Hive" und forderten anfangs 240 Millionen US-Dollar Lösegeld.

Bewertung

Der Angriff traf das Unternehmen zu einem kritischen Zeitpunkt und verdeutlicht das Phänomen des "Big Game Hunting", bei dem größere Organisationen angegriffen werden, um höhere Lösegeldsummen zu erpressen.

Reaktion

Strafverfolgungs- und Datenschutzbehörden wurden informiert. Das BSI unterstützte mit einem MIRT-Team, forensischen Untersuchungen und dem Austausch von Indicators of Compromise (IoCs).

Ransomware-Angriff auf Medizintechnologie-Unternehmen

Sachverhalt

Im September 2021 wurde ein japanisches Medizintechnologie-Unternehmen Opfer eines Ransomware-Angriffs. Die Standorte in Deutschland und anderen Regionen waren betroffen. Die Ransomware "BlackMatter" wurde genutzt, aber es gibt keine Hinweise auf Datenabfluss.

Bewertung

"BlackMatter" wird als Ransomware-as-a-Service (RaaS) angeboten und kann von verschiedenen Angreifern genutzt werden. Der Vorfall passt in das Muster von Angriffen mit "Double Extortion"-Methode.

Reaktion

Das BSI bewertete "BlackMatter" als ernsthafte Bedrohung. Die RaaS stellte im November 2021 aus unbekannten Gründen den Dienst ein.

Botnetze

Botnetze sind Zusammenschlüsse infizierter Systeme, die von einem Bot-Master über einen zentralen Server gesteuert werden. Diese können vielfältige Schäden verursachen, von persönlichen Datenabgriffen bis hin zu DDoS-Angriffen.

Die Anzahl der beobachteten infizierten Systeme in deutschen Botnetzen stieg im Berichtszeitraum deutlich. Besonders mobile Betriebssysteme und IoT-Geräte waren betroffen.

Maßnahmen

Das BSI beobachtete Botnetze durch Sinkholing und unterstützte bei der Abwehr von Botnetz-Angriffen.

Quelle: [Bericht](Berichtslink)