Phishing: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „*Der Kategorie "Electronic Social Engineering" ordnet man in der Hackerszene auch das sog. Phishing zu. Bei diesem Verfahren erlangt ein Angreifer mögliche Zu…“) |

|||

| (8 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

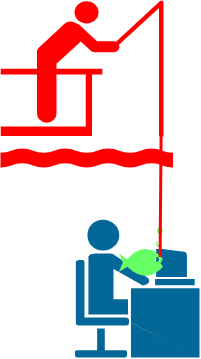

| − | * | + | =Schaubild= |

| − | + | {{#drawio:phishing-1}} | |

| − | * | + | =Was ist eine Phishing Attacke?= |

| − | + | *Eine prominente Form des Identitätsdiebstahls mit Hilfe der Kommunikationswege E-Mail, Websites, SMS oder Telefon. | |

| − | *Ein | + | *Die Angreifer versuchen anhand von hoch entwickelten Techniken ihre Opfer zur Herausgabe sensibler Informationen zu bewegen. |

| + | =Die gängigsten Phishing Attacken – Wissen schützt= | ||

| + | *Es gibt eine große Vielfalt an ausgefeilten Techniken und Cyberkriminelle sind sehr erfinderisch | ||

| + | *Es wichtig, die gängigsten Vorgehensweisen zu studieren. | ||

| + | *Wenn Sie die Grundzüge verstehen,werden Sie eine Grundsensibilität entwickeln. | ||

| + | =Deceptive Phishing= | ||

| + | *Deceptive Phishing funktioniert mithilfe des Domain Spoofing. | ||

| + | *Dabei wird die Domain eines Unternehmens oder einer Organisation vorgetäuscht. | ||

| + | *Um die User auf diese Domain zu bringen, werden E-Mails versandt | ||

| + | *Auf der Website angelangt, wird der Besucher nun dazu verleitet, persönliche Daten preiszugeben. | ||

| + | =Pharming= | ||

| + | *Hierbei schicken sie betrügerische E-Mails von authentischen Quellen und fordern Sie beispielsweise auf, eine Passwortänderung auf Ihrem Konto durchzuführen. | ||

| + | *Das Tückische daran ist, dass der Link auf den Sie klicken sollen, dieselbe Webadresse wie das Original verwendet, Sie aber auf eine gefälschte Website weitergeleitet werden. | ||

| + | *Das geschieht entweder durch Infektion Ihres Computers | ||

| + | *Oder durch Manipulation eines DNS-Servers | ||

| + | *So landet das Opfer auf einer Fake Website. | ||

| + | =Spear Phishing= | ||

| + | *Beim Speargreifen greifen die Täter ganz bestimmte Personen innerhalb eines Unternehmens. | ||

| + | *Sie verwenden Social-Engineering Techniken, um ihre E-Mails auf ihre Opfer maßzuschneidern. | ||

| + | *Hier werden beispielsweise die Texte der Betreffzeilen in den E-Mails so gestaltet, dass sie für das Opfer interessante Themen enthalten. | ||

| + | =CEO Fraud oder Business Email Compromise= | ||

| + | *Eine weitere Phishing Attacke, in der der Geschäftsführer oder Vorstand eine streng vertrauliche Sache mit einem Mitarbeiter per E-Mail anbahnen will. | ||

| + | *Dazu schicken die Cyberkriminellen eine E-Mail an einen untergeordneten Mitarbeiter und geben sich dabei als CEO der Firma aus. | ||

| + | *In der Hoffnung, dass der Mitarbeiter arglos genug ist. | ||

| + | *Durch die Befehlskette ist der Mitarbeiter unter Druck. | ||

| + | =Whaling= | ||

| + | *Beim Whaling haben die Täter jeweils eine ausgewählte, hochrangige Führungskraft, wie einen CEO im Visier. | ||

| + | *Diese Person wird sorgfältig danach ausgewählt, an welche Daten die Täter kommen wollen. | ||

| + | *Die Mail wird perfekt zugeschnittene undmit Informationen aus Suchmaschinen und Social Media generiert | ||

| + | =Clone Phishing= | ||

| + | *Die Täter erstellen auf der Basis einer echten, rechtmäßigen E-Mail mit Anhang, die das Opfer bereits bekommen hat, eine fast identische E-Mail. | ||

| + | *Diese wird dann von einer E-Mail-Adresse, die legitim wirkt, abgeschickt. | ||

| + | *Alle Links und Anhänge der ursprünglichen E-Mail werden durch böswillige ausgetauscht. | ||

| + | =Watering Hole Phishing= | ||

| + | *Die Täter machen dazu die Websites ausfindig, die Ihr Unternehmen oder Ihre Mitarbeiter am häufigsten besuchen. | ||

| + | *Das kann die Website eines Lieferanten sein, den Ihre Firma regelmäßig beauftragt. | ||

| + | *Die Täter infizieren diese Websites so, dass bei einem Besuch automatisch Malware auf Ihrem Computer hochgeladen wird. | ||

| + | *Diese Schadsoftware wiederum beliefert die Angreifer mit dem Zugang zu Ihrem Netzwerk, den Servern und zu sensiblen Informationen wie persönliche und finanzielle Daten. | ||

| + | =Evil Twin= | ||

| + | *Dabei tarnt sich ein betrügerischer drahtloser Wi-Fi Zugangspunkt als legitimer Zugangspunkt. | ||

| + | *Der Angreifer kann damit, ohne Wissen des Benutzers, Informationen sammeln. | ||

| + | =Smishing= | ||

| + | *Smishing ist eine Kurzform von SMS-Phishing. | ||

| + | *Dabei scheinen die SMS von vertrauenswürdigen Quellen zu kommen und enthalten gefährliche URLs auf die Sie klicken sollen. | ||

| + | =Vishing= | ||

| + | *Eigentlich Voice Phishing. | ||

| + | *Dazu werden Sie von den Tätern zu einem Telefonat verleitet und gebeten, persönliche oder finanzielle Informationen herauszugeben. | ||

| + | *In der Regel werden Sie dabei im Erstkontakt nicht direkt für ein Gespräch angerufen, sondern zu einem Rückruf animiert. | ||

| + | *Ein Computer wählt Sie an und legt sofort wieder auf. Wenn Sie zurückrufen, haben Sie den Täter am Apparat. | ||

| + | *Um Sie zu täuschen, gibt sich Ihr Gegenüber gerne als vertrauenswürdige Person aus | ||

| + | =Fazit= | ||

| + | *Bei Phishing Attacken versuchen Cyberkriminelle, Sie auf verschiedenen Kommunikationswegen zu kontaktieren | ||

| + | *Sei es per E-Mail, Websites, SMS oder Telefonanruf zur Herausgabe von sensiblen Daten zu bewegen, um Sie damit finanziell schädigen zu können. | ||

| + | *Prüfen Sie also, ob eine E-Mail auch von der Person stammt, von der sie vorgibt zu sein. | ||

| + | *Checken Sie die Vertrauenswürdigkeit einer Website, bevor Sie sensible Dateien eingeben. | ||

| + | *Hüten Sie sich bei SMS-Kurzwahlnummern unvorsichtig zu reagieren und seien Sie stets auf der Hut, wenn Sie mit Unbekannten telefonieren. | ||

| + | =Quelle= | ||

| + | *https://www.kaspersky.de/resource-center/threats/phishing-attacks | ||

Aktuelle Version vom 27. August 2023, 10:28 Uhr

Schaubild

Was ist eine Phishing Attacke?

- Eine prominente Form des Identitätsdiebstahls mit Hilfe der Kommunikationswege E-Mail, Websites, SMS oder Telefon.

- Die Angreifer versuchen anhand von hoch entwickelten Techniken ihre Opfer zur Herausgabe sensibler Informationen zu bewegen.

Die gängigsten Phishing Attacken – Wissen schützt

- Es gibt eine große Vielfalt an ausgefeilten Techniken und Cyberkriminelle sind sehr erfinderisch

- Es wichtig, die gängigsten Vorgehensweisen zu studieren.

- Wenn Sie die Grundzüge verstehen,werden Sie eine Grundsensibilität entwickeln.

Deceptive Phishing

- Deceptive Phishing funktioniert mithilfe des Domain Spoofing.

- Dabei wird die Domain eines Unternehmens oder einer Organisation vorgetäuscht.

- Um die User auf diese Domain zu bringen, werden E-Mails versandt

- Auf der Website angelangt, wird der Besucher nun dazu verleitet, persönliche Daten preiszugeben.

Pharming

- Hierbei schicken sie betrügerische E-Mails von authentischen Quellen und fordern Sie beispielsweise auf, eine Passwortänderung auf Ihrem Konto durchzuführen.

- Das Tückische daran ist, dass der Link auf den Sie klicken sollen, dieselbe Webadresse wie das Original verwendet, Sie aber auf eine gefälschte Website weitergeleitet werden.

- Das geschieht entweder durch Infektion Ihres Computers

- Oder durch Manipulation eines DNS-Servers

- So landet das Opfer auf einer Fake Website.

Spear Phishing

- Beim Speargreifen greifen die Täter ganz bestimmte Personen innerhalb eines Unternehmens.

- Sie verwenden Social-Engineering Techniken, um ihre E-Mails auf ihre Opfer maßzuschneidern.

- Hier werden beispielsweise die Texte der Betreffzeilen in den E-Mails so gestaltet, dass sie für das Opfer interessante Themen enthalten.

CEO Fraud oder Business Email Compromise

- Eine weitere Phishing Attacke, in der der Geschäftsführer oder Vorstand eine streng vertrauliche Sache mit einem Mitarbeiter per E-Mail anbahnen will.

- Dazu schicken die Cyberkriminellen eine E-Mail an einen untergeordneten Mitarbeiter und geben sich dabei als CEO der Firma aus.

- In der Hoffnung, dass der Mitarbeiter arglos genug ist.

- Durch die Befehlskette ist der Mitarbeiter unter Druck.

Whaling

- Beim Whaling haben die Täter jeweils eine ausgewählte, hochrangige Führungskraft, wie einen CEO im Visier.

- Diese Person wird sorgfältig danach ausgewählt, an welche Daten die Täter kommen wollen.

- Die Mail wird perfekt zugeschnittene undmit Informationen aus Suchmaschinen und Social Media generiert

Clone Phishing

- Die Täter erstellen auf der Basis einer echten, rechtmäßigen E-Mail mit Anhang, die das Opfer bereits bekommen hat, eine fast identische E-Mail.

- Diese wird dann von einer E-Mail-Adresse, die legitim wirkt, abgeschickt.

- Alle Links und Anhänge der ursprünglichen E-Mail werden durch böswillige ausgetauscht.

Watering Hole Phishing

- Die Täter machen dazu die Websites ausfindig, die Ihr Unternehmen oder Ihre Mitarbeiter am häufigsten besuchen.

- Das kann die Website eines Lieferanten sein, den Ihre Firma regelmäßig beauftragt.

- Die Täter infizieren diese Websites so, dass bei einem Besuch automatisch Malware auf Ihrem Computer hochgeladen wird.

- Diese Schadsoftware wiederum beliefert die Angreifer mit dem Zugang zu Ihrem Netzwerk, den Servern und zu sensiblen Informationen wie persönliche und finanzielle Daten.

Evil Twin

- Dabei tarnt sich ein betrügerischer drahtloser Wi-Fi Zugangspunkt als legitimer Zugangspunkt.

- Der Angreifer kann damit, ohne Wissen des Benutzers, Informationen sammeln.

Smishing

- Smishing ist eine Kurzform von SMS-Phishing.

- Dabei scheinen die SMS von vertrauenswürdigen Quellen zu kommen und enthalten gefährliche URLs auf die Sie klicken sollen.

Vishing

- Eigentlich Voice Phishing.

- Dazu werden Sie von den Tätern zu einem Telefonat verleitet und gebeten, persönliche oder finanzielle Informationen herauszugeben.

- In der Regel werden Sie dabei im Erstkontakt nicht direkt für ein Gespräch angerufen, sondern zu einem Rückruf animiert.

- Ein Computer wählt Sie an und legt sofort wieder auf. Wenn Sie zurückrufen, haben Sie den Täter am Apparat.

- Um Sie zu täuschen, gibt sich Ihr Gegenüber gerne als vertrauenswürdige Person aus

Fazit

- Bei Phishing Attacken versuchen Cyberkriminelle, Sie auf verschiedenen Kommunikationswegen zu kontaktieren

- Sei es per E-Mail, Websites, SMS oder Telefonanruf zur Herausgabe von sensiblen Daten zu bewegen, um Sie damit finanziell schädigen zu können.

- Prüfen Sie also, ob eine E-Mail auch von der Person stammt, von der sie vorgibt zu sein.

- Checken Sie die Vertrauenswürdigkeit einer Website, bevor Sie sensible Dateien eingeben.

- Hüten Sie sich bei SMS-Kurzwahlnummern unvorsichtig zu reagieren und seien Sie stets auf der Hut, wenn Sie mit Unbekannten telefonieren.