OPNsense Wireguard CARP: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (2 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 4: | Zeile 4: | ||

* Bis '''OPNsense 23.7.6''' würden sich alle HA-Nodes um die Verbindung zum Peer kämpfen, weil Wireguard implizit an alle Interfaces gebunden ist | * Bis '''OPNsense 23.7.6''' würden sich alle HA-Nodes um die Verbindung zum Peer kämpfen, weil Wireguard implizit an alle Interfaces gebunden ist | ||

* 23.7.6 implementiert CARP vhid Tracking für Wireguard, um dieses Verhalten einzudämmen | * 23.7.6 implementiert CARP vhid Tracking für Wireguard, um dieses Verhalten einzudämmen | ||

| + | * High-Availability einer solchen Site-to-Site VPN funktioniert nur in eine Richtung. | ||

| + | * Nur Clients des HA-Clusters behalten die Verbindung bei Ausfall. Die Gegenseite muss die Verbindung manuell reinitiieren | ||

| + | |||

= Netzwerkplan = | = Netzwerkplan = | ||

| Zeile 10: | Zeile 13: | ||

= Konfiguration HA-Cluster = | = Konfiguration HA-Cluster = | ||

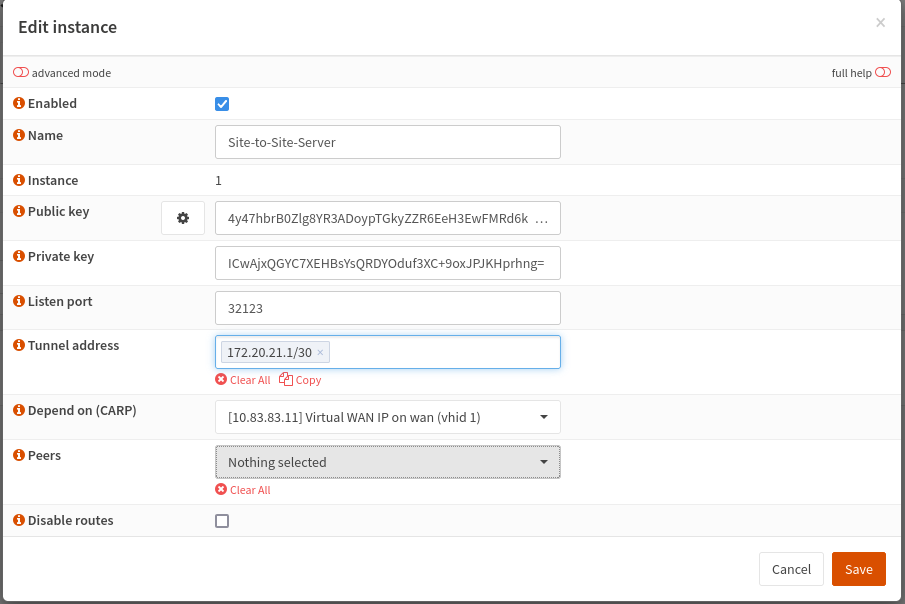

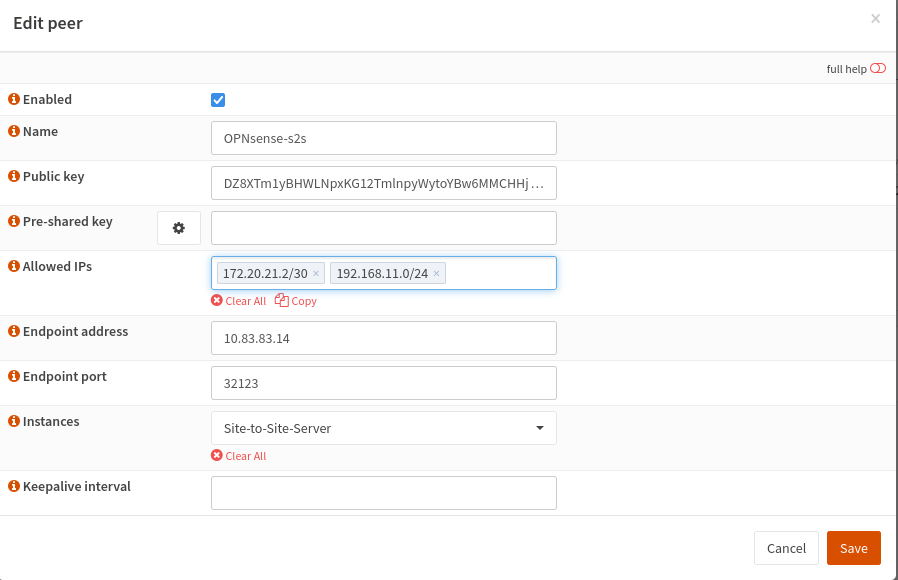

| + | == Konfiguration Wireguard == | ||

| + | * Ähnlich zum Roadwarrior Setup, müssen auch hier die Instanzen und Peers angelegt werden | ||

[[Bild: opnsense-wg-ha-01.png]] | [[Bild: opnsense-wg-ha-01.png]] | ||

[[Bild: opnsense-wg-ha-02.png]] | [[Bild: opnsense-wg-ha-02.png]] | ||

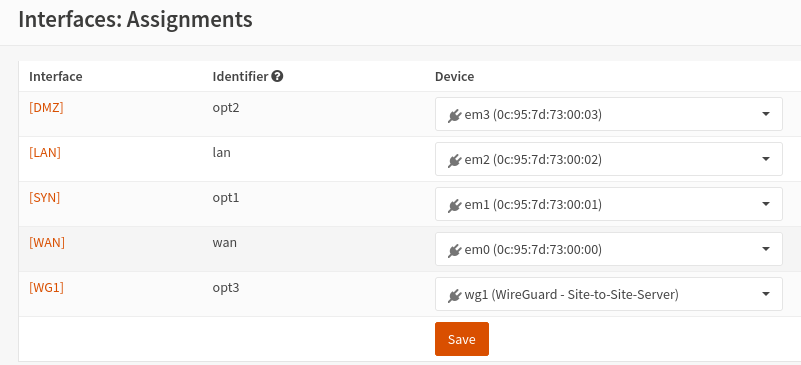

| + | * Anschließend noch der Instanz einem Interface zuordnen | ||

[[Bild: opnsense-wg-ha-03.png]] | [[Bild: opnsense-wg-ha-03.png]] | ||

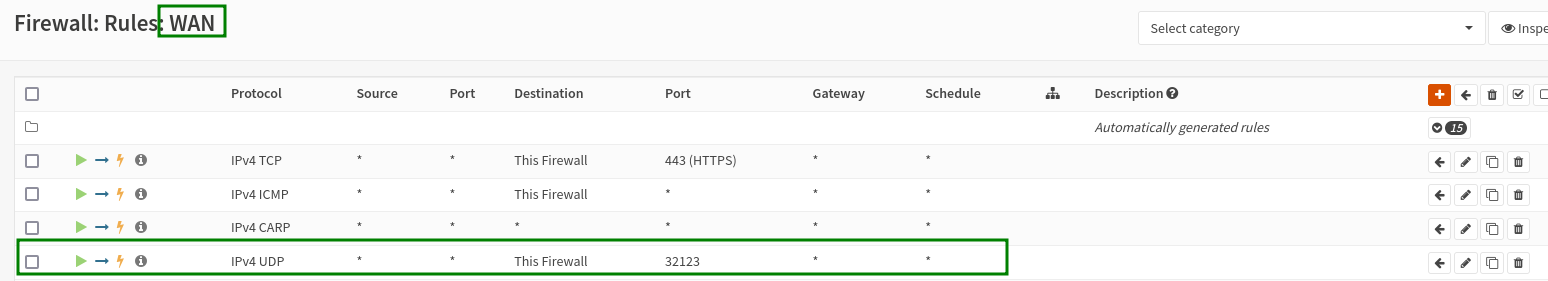

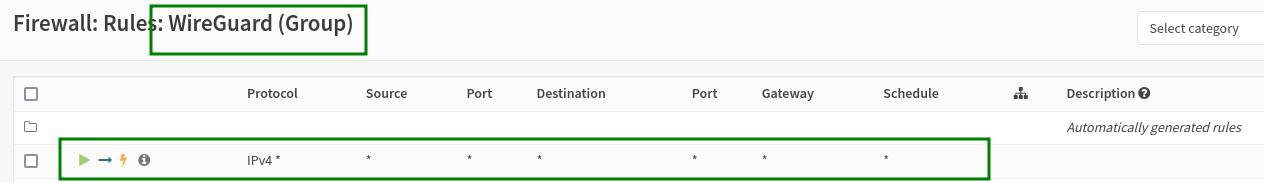

| + | == Firewall Regeln == | ||

[[Bild: opnsense-wg-ha-04.png]] | [[Bild: opnsense-wg-ha-04.png]] | ||

[[Bild: opnsense-wg-ha-05.png]] | [[Bild: opnsense-wg-ha-05.png]] | ||

| + | == Sychronisation == | ||

[[Bild: opnsense-wg-ha-06.png]] | [[Bild: opnsense-wg-ha-06.png]] | ||

| + | ; Auf den Slave-Nodes müssen die Interfaces noch manuell zugeordnet werden | ||

= Links = | = Links = | ||

* https://docs.opnsense.org/manual/how-tos/wireguard-s2s.html | * https://docs.opnsense.org/manual/how-tos/wireguard-s2s.html | ||

Aktuelle Version vom 27. Februar 2024, 14:16 Uhr

Warnung

- Die offizielle OPNsense Dokumentation rät davon ab Wireguard im HA-Betrieb zu nutzen

- Der Wireguard Peer tendiert dazu das falsche Interface anzusprechen, nachdem ein Host im Cluster ausgefallen ist

- Bis OPNsense 23.7.6 würden sich alle HA-Nodes um die Verbindung zum Peer kämpfen, weil Wireguard implizit an alle Interfaces gebunden ist

- 23.7.6 implementiert CARP vhid Tracking für Wireguard, um dieses Verhalten einzudämmen

- High-Availability einer solchen Site-to-Site VPN funktioniert nur in eine Richtung.

- Nur Clients des HA-Clusters behalten die Verbindung bei Ausfall. Die Gegenseite muss die Verbindung manuell reinitiieren

Netzwerkplan

Konfiguration HA-Cluster

Konfiguration Wireguard

- Ähnlich zum Roadwarrior Setup, müssen auch hier die Instanzen und Peers angelegt werden

- Anschließend noch der Instanz einem Interface zuordnen

Firewall Regeln

Sychronisation

- Auf den Slave-Nodes müssen die Interfaces noch manuell zugeordnet werden