Squid mit ldap-Authentifizierung: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

David (Diskussion | Beiträge) |

|||

| (5 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 8: | Zeile 8: | ||

<pre> | <pre> | ||

| − | auth_param basic program /usr/lib/ | + | auth_param basic program /usr/lib/squid/basic_ldap_auth -b "dc=xinux,dc=de" -f "uid=%s" -h 192.168.240.69 |

auth_param basic children 50 | auth_param basic children 50 | ||

auth_param basic realm Web-Proxy | auth_param basic realm Web-Proxy | ||

| Zeile 45: | Zeile 45: | ||

</pre> | </pre> | ||

| + | =Squid mit ldap-Authentifizierung ssl verschlüsselt= | ||

| − | + | *momentan werden die anmelde daten noch in klartext übertragen dies stellt ein Sicherheitsrisiko dar deswegen verschlüsseln wir jetzt mit ssl | |

| − | |||

| − | *momentan werden die anmelde daten noch in klartext übertragen dies stellt ein | ||

==vom client zum squid== | ==vom client zum squid== | ||

| − | *zur verschlüsselung auf der server seite setzen | + | *zur verschlüsselung auf der server seite setzen wir stunnel ein |

stunnel konfiguration | stunnel konfiguration | ||

| Zeile 91: | Zeile 90: | ||

******Importiern | ******Importiern | ||

[[Datei:certeinf.png]] | [[Datei:certeinf.png]] | ||

| + | |||

| + | |||

| + | vi /etc/stunnel/stunnel.conf | ||

| + | |||

| + | =stunnel squid zu ldap server= | ||

| + | |||

| + | [to-ldapserver] | ||

| + | client = yes | ||

| + | accept = 127.0.0.1:389 | ||

| + | connect = 192.168.240.69:636 | ||

| + | verify = 0 | ||

Aktuelle Version vom 12. September 2024, 08:20 Uhr

Vorraussetzungen:

- eingerichteter ldap-Server

- squid 3

squid.conf anpassen

- ldap-authentifizierung konfigurieren

auth_param basic program /usr/lib/squid/basic_ldap_auth -b "dc=xinux,dc=de" -f "uid=%s" -h 192.168.240.69 auth_param basic children 50 auth_param basic realm Web-Proxy auth_param basic credentialsttl 1 minute auth_param basic casesensitive off

- acl anlegen

#### acl ldap_users proxy_auth REQUIRED acl SSL_ports port 443

- acl anwenden

http_access allow ldap_users http_access allow manager localhost http_access deny manager http_access deny !Safe_ports

- squid neustarten

service squid3 restart

- Konnektivität zum ldap-Servers überprüfen

echo username ’Passwort' | /usr/lib/squid3/basic_ldap_auth -b "dc=xinux,dc=de" -f "uid=%s" -h 192.168.240.69

Squid mit ldap-Authentifizierung ssl verschlüsselt

- momentan werden die anmelde daten noch in klartext übertragen dies stellt ein Sicherheitsrisiko dar deswegen verschlüsseln wir jetzt mit ssl

vom client zum squid

- zur verschlüsselung auf der server seite setzen wir stunnel ein

stunnel konfiguration

vi /etc/stunnel/stunnel.conf output = /var/log/stunnel.log cert = /etc/ssl/squid.domain.org.crt key = /etc/ssl/squid.domain.org.key CAfile = /etc/ssl/root-ca.crt [to-server] accept = 9999 connect = 127.0.0.1:3128 verify = 2

- erstellen eines proxy pac für firefox

vi proxy.pac

function FindProxyForURL(url, host) { return "HTTPS squid.domain.org:9999"; }

Fierfox einstellungen

- Bearbeiten

- Erweitert

- Netzwerk

- (Verbindung) Einstellungen...

- Automatische Proxy-Konfiguration-URL:

- Hier URl oder Pfad zum proxy.pac eintragen

- Automatische Proxy-Konfiguration-URL:

- (Verbindung) Einstellungen...

- Netzwerk

- Erweitert

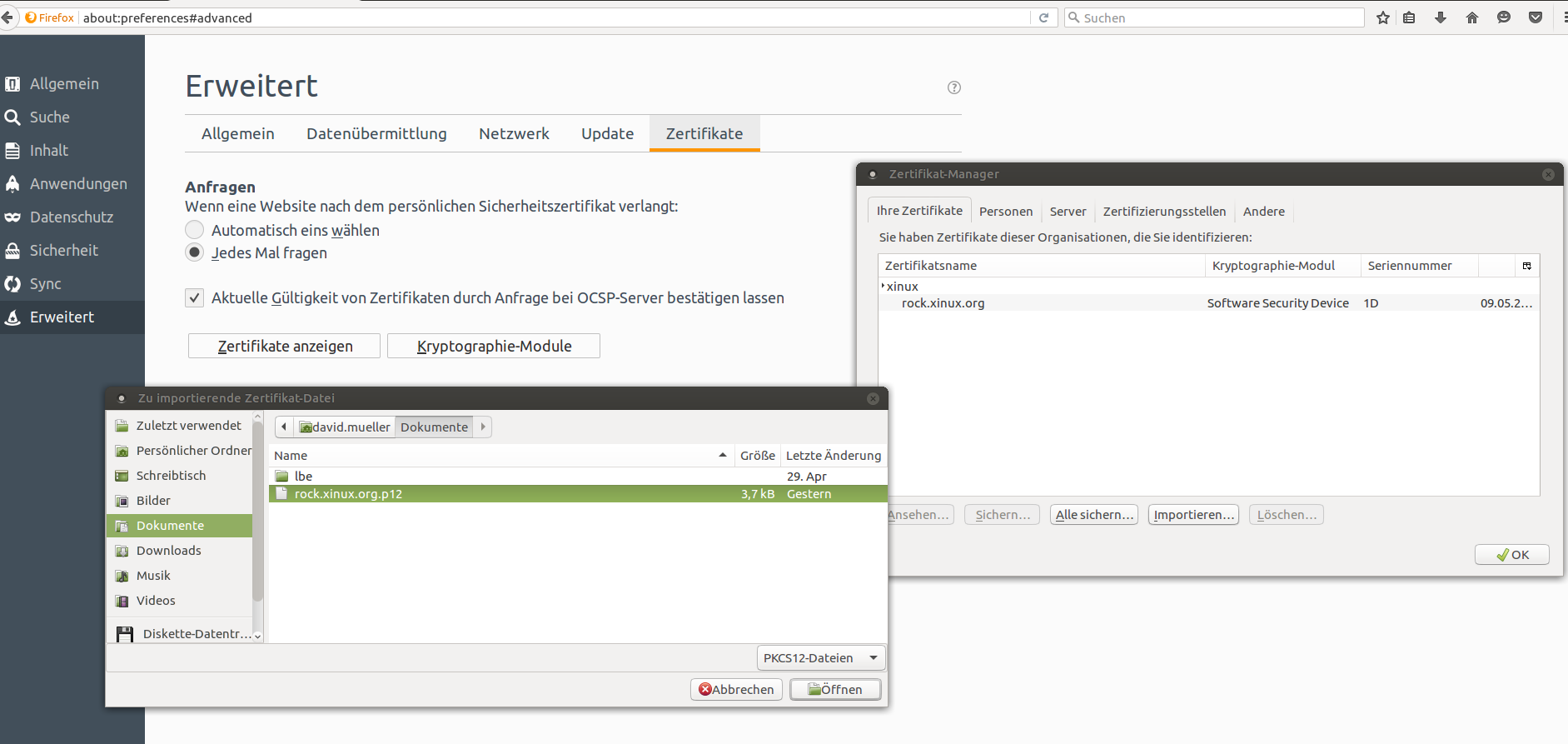

- jetzt muss noch das client zertifikat importiert werden

- bei eigener zertifizierungstelle dran deneken auch das zertifikat der zertifizierungstelle zu importiern

- Bearbeiten

- Erweitert

- Zertifikate

- Zertifikate anzeigen

- Ihre Zertifikate

- Importiern

- Ihre Zertifikate

- Zertifikate anzeigen

- Zertifikate

- Erweitert

vi /etc/stunnel/stunnel.conf

stunnel squid zu ldap server

[to-ldapserver] client = yes accept = 127.0.0.1:389 connect = 192.168.240.69:636 verify = 0