S/MIME mit Thunderbird und eigener CA: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „== Voraussetzungen == * Benutzerkonto '''thomas@it113.int''' existiert * Mailserver ist vollständig verschlüsselt (TLS) * Thunderbird ist als Mailclient ein…“) |

|||

| (18 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | == | + | == Ziel == |

| − | * | + | * Zertifikat für '''thomas@it113.int''' von zentraler CA signieren lassen |

| − | + | * Private Schlüssel und CSR lokal erzeugen | |

| − | + | * Keine lokale Signierung | |

| − | * | ||

| − | * | ||

| − | == | + | == Erzeugung von Key und CSR == |

| + | *export MAIL=thomas@it113.int | ||

| + | *openssl req -new -newkey rsa:4096 -nodes -keyout $MAIL.key -out $MAIL.csr -subj "/CN=$MAIL/emailAddress=$MAIL" | ||

| − | + | == Übergabe an die zentrale CA == | |

| − | + | ; Datei '''thomas.csr''' an CA übermitteln (z. B. per Webformular oder Mail) | |

| − | |||

| − | + | ;CA erstellt daraus ein S/MIME-Zertifikat, z. B. '''thomas.crt''' | |

| − | |||

| − | + | == Empfang des Zertifikats == | |

| − | |||

| − | + | ;Wenn CA-Zertifikat empfangen: | |

| − | + | ;Optional prüfen: | |

| − | * | + | *openssl x509 -in $MAIL.crt -text -noout |

| − | |||

| − | |||

| − | == | + | == Erzeugung der PKCS#12-Datei für Thunderbird == |

| − | * | + | *openssl pkcs12 -export -inkey $MAIL.key -in $MAIL.crt -out $MAIL.p12 |

| − | |||

| − | |||

| − | |||

| − | == | + | == Import in Thunderbird == |

| − | + | ;Edit → Settings → Privacy & Security → Certificates → Your Certificates → Import | |

| − | + | ;Select thomas.p12 | |

| − | + | ;Enter export password (if set) | |

| − | + | ;Certificate and private key are now available | |

| − | |||

| − | |||

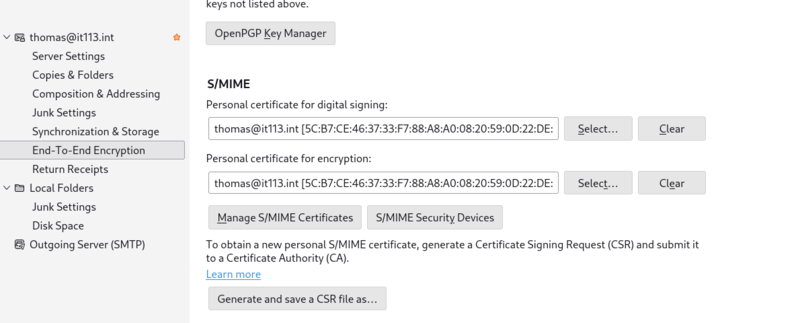

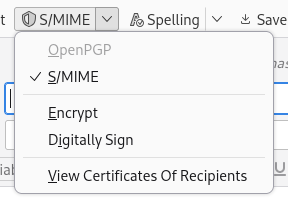

| − | + | = S/MIME aktivieren in Thunderbird = | |

| − | + | ;Account Settings → End-to-End Encryption | |

| − | + | ;Abschnitt ''S/MIME'' | |

| + | ;Auf ''Select'' neben ''Personal certificate for digital signing'' klicken | ||

| + | ;Zertifikat für '''thomas@it113.int''' auswählen | ||

| + | ;Optional: ''Digitally sign messages by default'' aktivieren | ||

| + | ;Optional: Dasselbe Zertifikat für Verschlüsselung auswählen | ||

| + | ;Speichern und Fenster schließen | ||

| + | ===Import=== | ||

| + | [[Datei:S-mime-1.png|800px]] | ||

| + | ===Auswahl=== | ||

| + | [[Datei:S-mime-2.png|500px]] | ||

Aktuelle Version vom 26. März 2025, 05:03 Uhr

Ziel

- Zertifikat für thomas@it113.int von zentraler CA signieren lassen

- Private Schlüssel und CSR lokal erzeugen

- Keine lokale Signierung

Erzeugung von Key und CSR

- export MAIL=thomas@it113.int

- openssl req -new -newkey rsa:4096 -nodes -keyout $MAIL.key -out $MAIL.csr -subj "/CN=$MAIL/emailAddress=$MAIL"

Übergabe an die zentrale CA

- Datei thomas.csr an CA übermitteln (z. B. per Webformular oder Mail)

- CA erstellt daraus ein S/MIME-Zertifikat, z. B. thomas.crt

Empfang des Zertifikats

- Wenn CA-Zertifikat empfangen

- Optional prüfen

- openssl x509 -in $MAIL.crt -text -noout

Erzeugung der PKCS#12-Datei für Thunderbird

- openssl pkcs12 -export -inkey $MAIL.key -in $MAIL.crt -out $MAIL.p12

Import in Thunderbird

- Edit → Settings → Privacy & Security → Certificates → Your Certificates → Import

- Select thomas.p12

- Enter export password (if set)

- Certificate and private key are now available

S/MIME aktivieren in Thunderbird

- Account Settings → End-to-End Encryption

- Abschnitt S/MIME

- Auf Select neben Personal certificate for digital signing klicken

- Zertifikat für thomas@it113.int auswählen

- Optional

- Digitally sign messages by default aktivieren

- Optional

- Dasselbe Zertifikat für Verschlüsselung auswählen

- Speichern und Fenster schließen