| Nr.

|

Bezeichnung (EN)

|

Erklärung (DE)

|

Bild

|

Beispiel (DE)

|

| 01

|

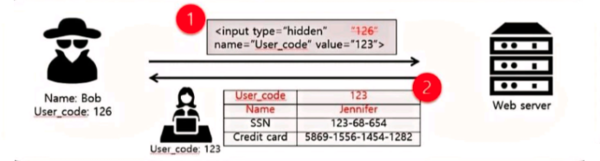

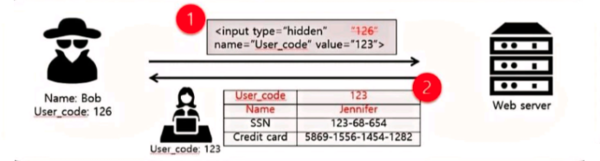

Broken Access Control

|

Ein Problem mit der Zugriffskontrolle erlaubt es Nutzern, Aktionen außerhalb ihrer Berechtigung auszuführen.

|

|

Ein Angreifer kann durch Manipulation von Formularfeldern Daten anderer Benutzer einsehen oder verändern.

|

| 02

|

Cryptographic Failure

|

Ein Fehler in der Verschlüsselung kann auftreten, wenn Daten unverschlüsselt übertragen oder mit veralteten Verfahren gesichert werden.

|

|

Ein Angreifer kann eine ungesicherte Verbindung mitlesen, Session-Cookies stehlen und sich als Nutzer ausgeben.

|

| 03

|

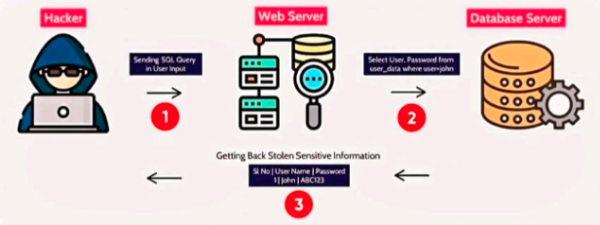

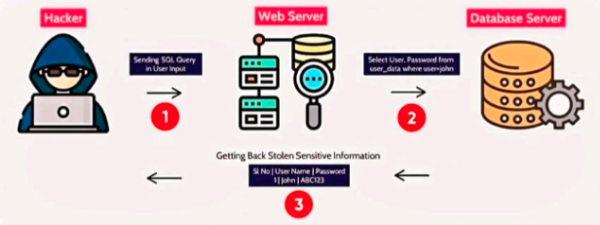

Injection

|

Eine Eingabeschwachstelle erlaubt das Einspeisen von Code (z. B. SQL), der vom Server unbeabsichtigt ausgeführt wird.

|

|

Ein Angreifer sendet manipulierte SQL-Befehle und erhält dadurch Zugriff auf Datenbankinhalte.

|

| 04

|

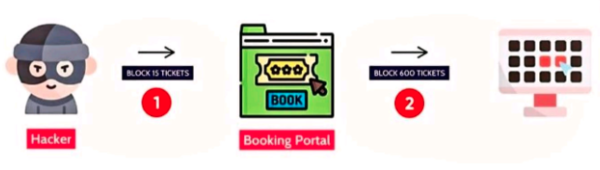

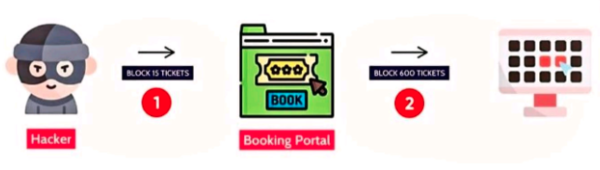

Insecure Design

|

Fehlende oder schwache Sicherheitsmaßnahmen im Design der Anwendung.

|

|

Ein Hacker kann unbegrenzt Tickets reservieren, da keine Limits definiert wurden.

|

| 05

|

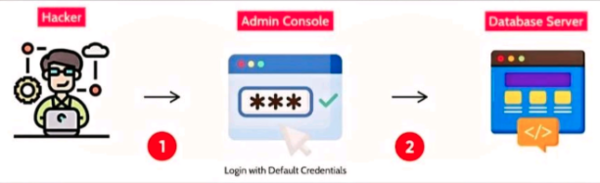

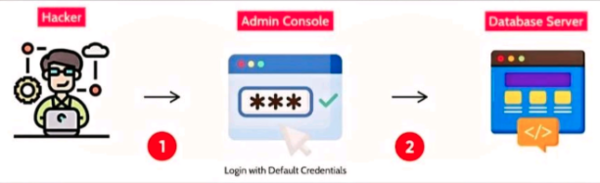

Security Misconfiguration

|

Falsche oder unsichere Konfigurationen in Software oder Infrastruktur ermöglichen Angriffe.

|

|

Ein Standard-Admin-Login bleibt aktiv und wird vom Angreifer ausgenutzt.

|

| 06

|

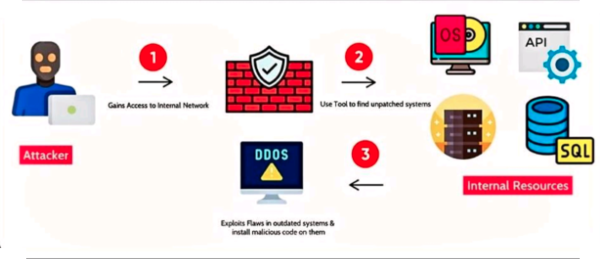

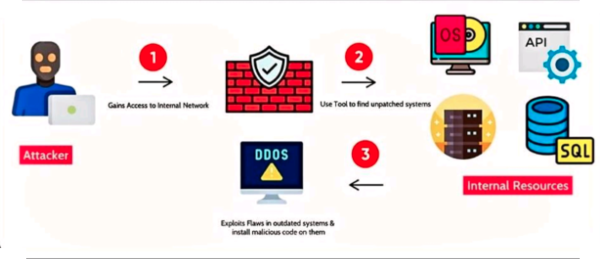

Vulnerable Components

|

Veraltete oder anfällige Komponenten werden nicht aktualisiert und bieten Angriffspunkte.

|

|

Ein Angreifer nutzt bekannte Schwachstellen in alter Software für DDoS oder Schadcode.

|

| 07

|

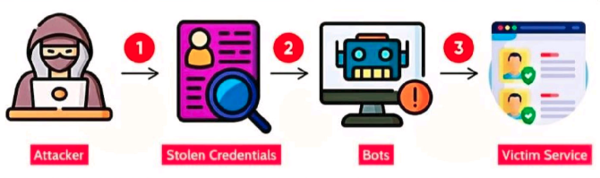

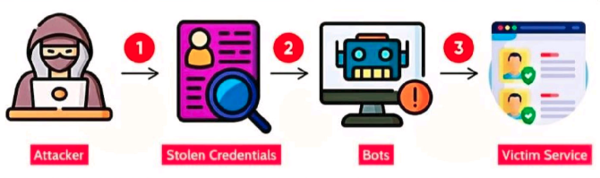

Identification and Authentication Failures

|

Fehler bei der Authentifizierung erlauben es Angreifern, sich als andere Nutzer auszugeben.

|

|

Gestohlene Zugangsdaten werden durch Bots genutzt, um Konten zu übernehmen.

|

| 08

|

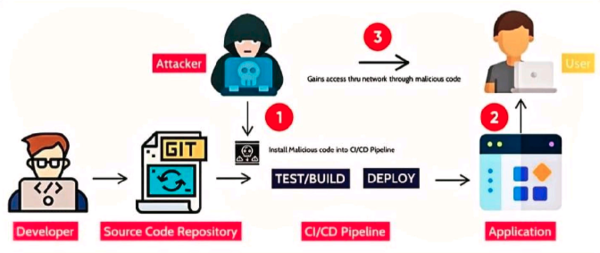

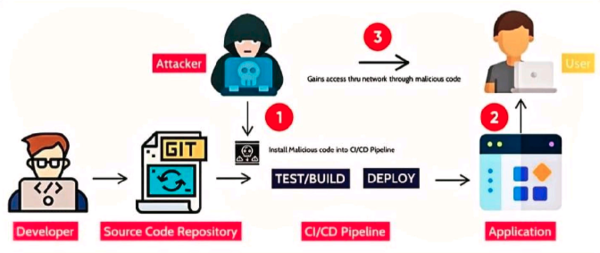

Software and Data Integrity Failures

|

Manipulierte Softwarekomponenten oder unsichere Quellen gefährden die Integrität von Systemen.

|

|

Ein Angreifer bringt Schadcode in die CI/CD-Pipeline ein und erhält Zugang zum Produktivsystem.

|

| 09

|

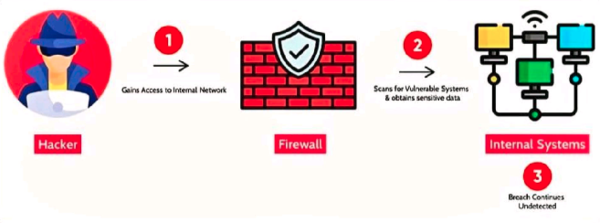

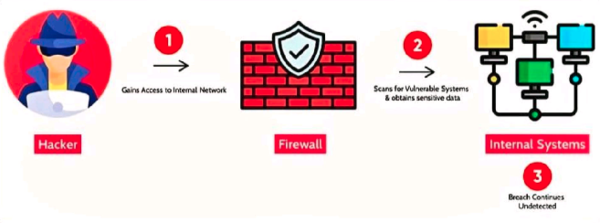

Security Logging and Monitoring Failures

|

Mangelnde Protokollierung und Überwachung verhindern die rechtzeitige Erkennung von Angriffen.

|

|

Ein Angreifer bleibt unbemerkt im System, da keine Logs geprüft oder erstellt wurden.

|

| 10

|

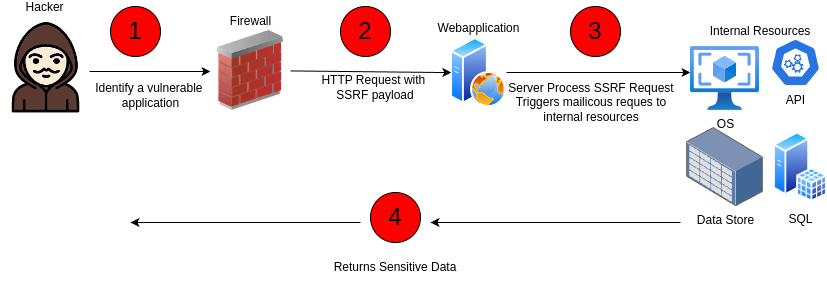

Server-Side Request Forgery (SSRF)

|

Der Server wird dazu gebracht, interne Dienste aufzurufen, die vom Angreifer gesteuert werden.

|

|

Ein Angreifer nutzt eine Webanwendung, um auf interne APIs, SSH oder Datenbanken zuzugreifen.

|