Wlan 4 Wege Handshake: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „=Begriffe= *PSK : Preshared Keys : Gemeinsamer Schlüssel *AES : Advanced Encryption Standard : fortschrittlicher Verschlüsselungsstandard WPA2 Mit WPA2…“) |

(→GTK) |

||

| (75 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

=Begriffe= | =Begriffe= | ||

| − | * | + | ==MAC== |

| − | * | + | *MAC Addresse : Hardware Adresse |

| + | ==SSID== | ||

| + | "Service Set Identifier : Name des WLAN Netzwerkes | ||

| + | ==Supplicant== | ||

| + | *WPA-Supplicant : Bittsteller im Normalfall der Client | ||

| + | ==Wlan Access-Point== | ||

| + | *Wlan Access Point: drahtloser Zugangspunkt | ||

| + | ==Nonce== | ||

| + | *Number Used Once : vorläufiges Zeichenfolge,soll kurzfristig durch etwas Besseres ersetzt zu werden | ||

| − | + | ==PSK== | |

| − | + | *Preshared Keys : Gemeinsamer Schlüssel | |

| − | + | ==PMK== | |

| − | + | *Pairwise Master Key : Mehrfachanwendung einer Hashfunktion (z.B. SHA1 / 4096 Durchgänge) auf PSK und SSID | |

| − | + | ||

| − | + | ==PTK== | |

| + | *Pairwise Transient Key : aufwendiges Schlüsselmanagement | ||

| + | *Er wird auf verschiedenen Kompententen abgeleitet: | ||

| + | **PMK | ||

| + | **NOUNCE-A | ||

| + | **NONCE-S | ||

| + | **MAC ACCESSPOINT | ||

| + | **MAC CLIENT | ||

| + | *Besteht aus: | ||

| + | *Schlüsselbestätigungsschlüssel (`KCK`) – Wird während der Erstellung des *Nachrichtenintegritätscodes verwendet. | ||

| + | *Key Encryption Key (`KEK`) - Wird vom Zugangspunkt während der Datenverschlüsselung verwendet. | ||

| + | *Temporaler Schlüssel (`TK`) - Wird für die Verschlüsselung und Entschlüsselung von *Unicast-Paketen verwendet. | ||

| + | *MIC Authenticator Tx Key (`MIC Tx`) - Wird nur mit TKIP-Konfigurationen für Unicast-Pakete verwendet, die von Access Points gesendet werden. | ||

| + | *MIC Authenticator Rx Key (`MIC Rx`) - Wird nur mit TKIP-Konfigurationen für Unicast-Pakete verwendet, die von Clients gesendet werden. | ||

| + | |||

| + | =Berechnungen= | ||

| + | ==PMK== | ||

| + | ;Verfahren ist bekannt - Einzige Unbekannte ist der PSK. Durch Bruteforce errechnen wir den PMK | ||

| + | *PMK = (SHA1(PSK|SSID)) | ||

| + | |||

| + | ==PTK== | ||

| + | ;Verfahren ist bekannt - Einzige Unbekannte ist der PSK. Durch Bruteforce errechnen wir den PTK mit dem zuvor "gebruteforced" PMK | ||

| + | *PTK = (SHA1(PMK + NOUNCE-A + NONCE-S + MAC ACCESSPOINT + MAC CLIENT) : X Mal | ||

| + | ;Einsetzverfahren | ||

| + | *PTK = (SHA1(SHA1(PSK|SSID)) + NOUNCE-A + NONCE-S + MAC ACCESSPOINT + MAC CLIENT) : X Mal | ||

| + | *Ergebnis ist ein 512Bit langer Container | ||

| + | *PTK = KCK + KEK + TK + MIC-Tx + MIC-Rx | ||

| + | {| class="wikitable" | ||

| + | !colspan="5"|PTK | ||

| + | |- | ||

| + | |KCK | ||

| + | |KEK | ||

| + | |TK | ||

| + | |MIC-Tx | ||

| + | |MIC-Rx | ||

| + | |- | ||

| + | |128Bit | ||

| + | |128Bit | ||

| + | |128Bit | ||

| + | |64Bit | ||

| + | |64Bit | ||

| + | |} | ||

| + | |||

| + | =Ziel= | ||

| + | ;Wir wollen den Hash MIC-Rx herrausbekommen. Wenn dieser mit dem mitgeschnittenen übereinstimmt, haben wir den PSK "gebruteforced" | ||

| + | |||

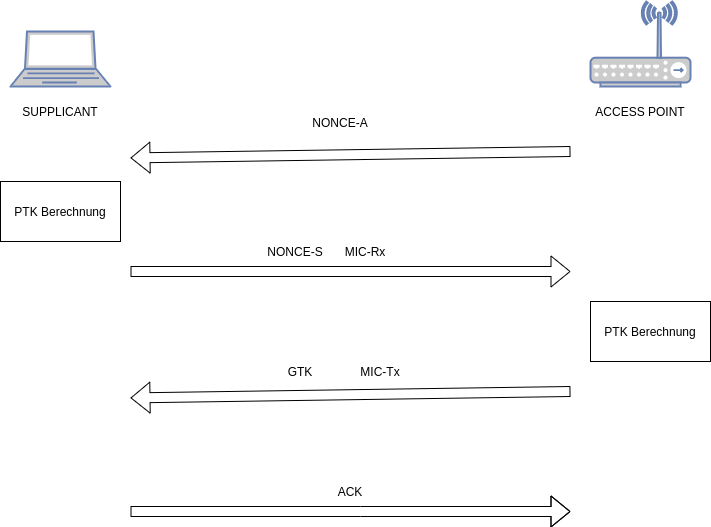

| + | =Vier Wege Handshake= | ||

| + | {{#drawio:vier-wege-1}} | ||

| + | =Angriff= | ||

| + | ==Wir brauchen== | ||

| + | ===Zum bilden des PTK=== | ||

| + | *CHANNEL (Ablesen) | ||

| + | *MAC Client (Ablesen) | ||

| + | *BSSID - MAC Accesspoint (Ablesen) | ||

| + | *NONCE-S (Mitschneiden) | ||

| + | *NONCE-A (Mitschneiden) | ||

| + | ===Zum Vergleichen=== | ||

| + | *MIC-Rx (Mitschneiden) | ||

| + | *MIC-Tx (Mitschneiden) | ||

| + | |||

| + | =Berechnen= | ||

| + | ;Wir holen nun nacheinander die Passwörter aus einer Datei und Setzen diese in PSK-geraten ein | ||

| + | *Aus dem PSK-geraten und der SSID bilden wir nun den PMK-geraten | ||

| + | *Aus dem PMK-geraten bilden wir mit NOUNCE-A, NONCE-S,MAC ACCESSPOINT und dem MAC CLIENT den PTK-geraten | ||

| + | *Der PTK-geraten enthält MIC-RX-geraten | ||

| + | *Wenn nun der MIC-RX-geraten mit dem MIC-RX mitgeschnitten übereinstimmt, ist der PSK erraten. | ||

| + | |||

| + | =Links= | ||

| + | *https://www.ins1gn1a.com/understanding-wpa-psk-cracking/ | ||

| + | *https://www.kryptowissen.de/wpa2.php | ||

| + | *https://www.it-swarm.com.de/de/wpa2/wie-genau-funktioniert-das-4-wege-handshake-cracken/l958542420/ | ||

Aktuelle Version vom 21. Mai 2025, 13:34 Uhr

Begriffe

MAC

- MAC Addresse : Hardware Adresse

SSID

"Service Set Identifier : Name des WLAN Netzwerkes

Supplicant

- WPA-Supplicant : Bittsteller im Normalfall der Client

Wlan Access-Point

- Wlan Access Point: drahtloser Zugangspunkt

Nonce

- Number Used Once : vorläufiges Zeichenfolge,soll kurzfristig durch etwas Besseres ersetzt zu werden

PSK

- Preshared Keys : Gemeinsamer Schlüssel

PMK

- Pairwise Master Key : Mehrfachanwendung einer Hashfunktion (z.B. SHA1 / 4096 Durchgänge) auf PSK und SSID

PTK

- Pairwise Transient Key : aufwendiges Schlüsselmanagement

- Er wird auf verschiedenen Kompententen abgeleitet:

- PMK

- NOUNCE-A

- NONCE-S

- MAC ACCESSPOINT

- MAC CLIENT

- Besteht aus:

- Schlüsselbestätigungsschlüssel (`KCK`) – Wird während der Erstellung des *Nachrichtenintegritätscodes verwendet.

- Key Encryption Key (`KEK`) - Wird vom Zugangspunkt während der Datenverschlüsselung verwendet.

- Temporaler Schlüssel (`TK`) - Wird für die Verschlüsselung und Entschlüsselung von *Unicast-Paketen verwendet.

- MIC Authenticator Tx Key (`MIC Tx`) - Wird nur mit TKIP-Konfigurationen für Unicast-Pakete verwendet, die von Access Points gesendet werden.

- MIC Authenticator Rx Key (`MIC Rx`) - Wird nur mit TKIP-Konfigurationen für Unicast-Pakete verwendet, die von Clients gesendet werden.

Berechnungen

PMK

- Verfahren ist bekannt - Einzige Unbekannte ist der PSK. Durch Bruteforce errechnen wir den PMK

- PMK = (SHA1(PSK|SSID))

PTK

- Verfahren ist bekannt - Einzige Unbekannte ist der PSK. Durch Bruteforce errechnen wir den PTK mit dem zuvor "gebruteforced" PMK

- PTK = (SHA1(PMK + NOUNCE-A + NONCE-S + MAC ACCESSPOINT + MAC CLIENT) : X Mal

- Einsetzverfahren

- PTK = (SHA1(SHA1(PSK|SSID)) + NOUNCE-A + NONCE-S + MAC ACCESSPOINT + MAC CLIENT) : X Mal

- Ergebnis ist ein 512Bit langer Container

- PTK = KCK + KEK + TK + MIC-Tx + MIC-Rx

| PTK | ||||

|---|---|---|---|---|

| KCK | KEK | TK | MIC-Tx | MIC-Rx |

| 128Bit | 128Bit | 128Bit | 64Bit | 64Bit |

Ziel

- Wir wollen den Hash MIC-Rx herrausbekommen. Wenn dieser mit dem mitgeschnittenen übereinstimmt, haben wir den PSK "gebruteforced"

Vier Wege Handshake

Angriff

Wir brauchen

Zum bilden des PTK

- CHANNEL (Ablesen)

- MAC Client (Ablesen)

- BSSID - MAC Accesspoint (Ablesen)

- NONCE-S (Mitschneiden)

- NONCE-A (Mitschneiden)

Zum Vergleichen

- MIC-Rx (Mitschneiden)

- MIC-Tx (Mitschneiden)

Berechnen

- Wir holen nun nacheinander die Passwörter aus einer Datei und Setzen diese in PSK-geraten ein

- Aus dem PSK-geraten und der SSID bilden wir nun den PMK-geraten

- Aus dem PMK-geraten bilden wir mit NOUNCE-A, NONCE-S,MAC ACCESSPOINT und dem MAC CLIENT den PTK-geraten

- Der PTK-geraten enthält MIC-RX-geraten

- Wenn nun der MIC-RX-geraten mit dem MIC-RX mitgeschnitten übereinstimmt, ist der PSK erraten.