Sophos XGS SNAT in IPSEC Site-to-Site: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 19: | Zeile 19: | ||

#Nun die Device Console öffnen (Option 4) | #Nun die Device Console öffnen (Option 4) | ||

#Befehl eingeben um Route zu setzen: '''system ipsec_route add net 10.81.0.0/255.255.0.0 tunnelname xg_opnsense''' | #Befehl eingeben um Route zu setzen: '''system ipsec_route add net 10.81.0.0/255.255.0.0 tunnelname xg_opnsense''' | ||

| − | #Route anzeigen lassen: | + | #Route anzeigen lassen: '''system ipsec_route show ''' -> '''xg_opnsense 10.81.0.0 255.255.0.0''' |

| − | |||

| − | xg_opnsense 10.81.0.0 255.255.0.0 | ||

#Verbindung testen | #Verbindung testen | ||

Version vom 14. Juli 2025, 15:05 Uhr

Idee/Prinzip

- In der VPN wurde ein virtuelles Netz auf Seiten der Sophos angegeben (100.64.64.0/24).

- Damit Clients wie der Kali (172.16.16.200) nun mit der Gegenseite kommunizieren können wird ein SNAT erstellt.

- Alle Clients der Sophos Seite im Netz 172.16.16.0/24 werden auf die 100.64.64.33 genatted, wenn Sie das Netz 10.81.0.0/16 erreichen wollen

Vorgang

Schritt 1

- Wir gehen davon aus das die VPN bereits aufgebaut ist. (Wie im Beispiel Sophos XGS BINAT in IPSEC Site-to-Site aber OHNE die Binat Einstellung)

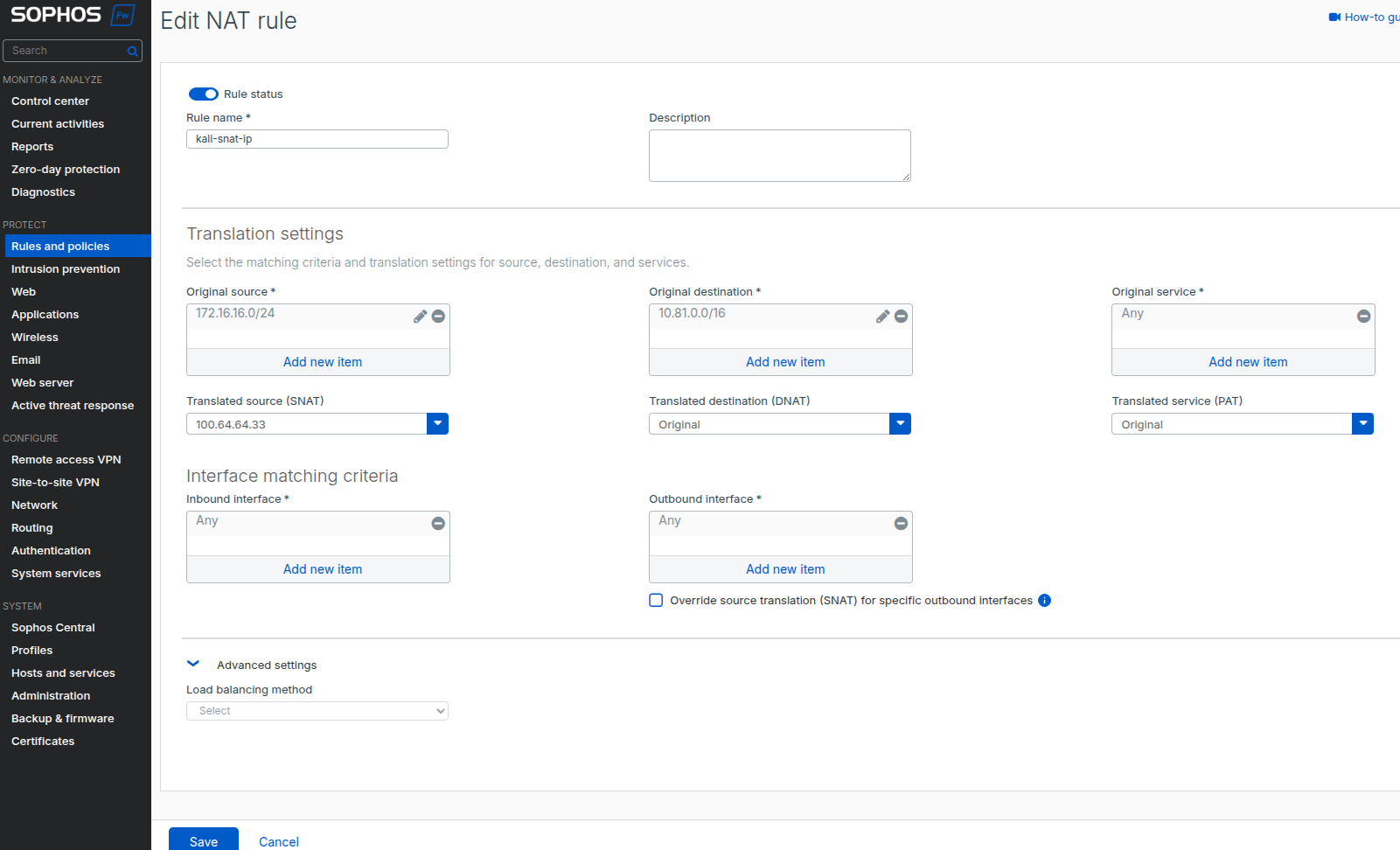

- Nun wird eine SNAT Regel erstellt die etwa so aussieht:

Schritt 2

- Die Sophos XGS muss nun wissen wohin das Paket gerouted werden muss.

- Dafür gibt es keine Grafische Möglichkeit dies einzurichten. Deswegen müssen wir uns hier der Device Console bemächtigen.

- Als erstes SSH auf die Sophos XGS

- Nun die Device Console öffnen (Option 4)

- Befehl eingeben um Route zu setzen: system ipsec_route add net 10.81.0.0/255.255.0.0 tunnelname xg_opnsense

- Route anzeigen lassen: system ipsec_route show -> xg_opnsense 10.81.0.0 255.255.0.0

- Verbindung testen