Bintec Konfiguration: Unterschied zwischen den Versionen

Thomas (Diskussion | Beiträge) |

Thomas (Diskussion | Beiträge) |

||

| Zeile 18: | Zeile 18: | ||

[[Image:1-setup.png|Description]] | [[Image:1-setup.png|Description]] | ||

== Koinfiguration von IKE (PHASE 1)== | == Koinfiguration von IKE (PHASE 1)== | ||

| + | [[Datei:ike-phase1-bintec-1.png]] | ||

| + | == Add Proposal von IKE (PHASE 1)== | ||

[[Datei:ike-phase1-bintec-1.png]] | [[Datei:ike-phase1-bintec-1.png]] | ||

Version vom 26. Februar 2016, 09:19 Uhr

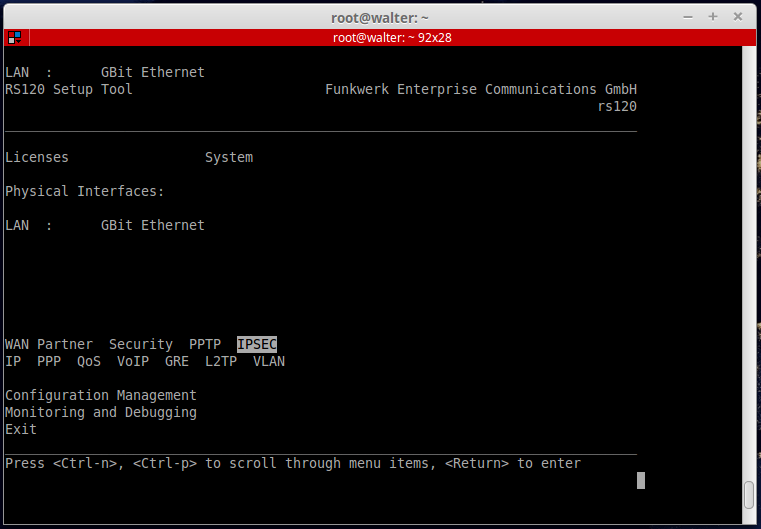

Konfiguration eines Bintec Routers

Die entsprechenden PDFs von der bintec-CD sind unter /export/share/dokus/bintec/de/r_series/ zu finden Einloggen per Telnet

telnet 192.168.240.1 Trying 192.168.240.1... Connected to 192.168.240.1. Escape character is '^]'. Welcome to R1200 version V.7.4 Rev. 3 IPSec from 2006/05/19 00:00:00 systemname is r1200, location Login: admin Password: Password not changed. Call "setup" for quick configuration. r1200:>

r1200:>setup

Koinfiguration von IKE (PHASE 1)

Add Proposal von IKE (PHASE 1)

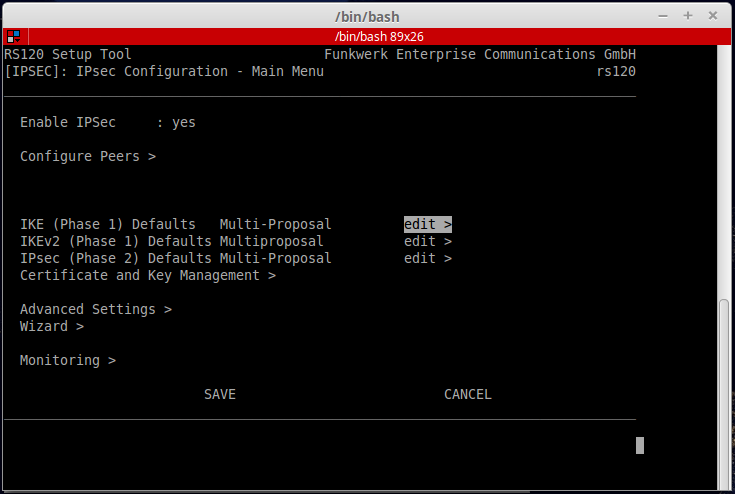

Konfiguration einer IPSEC-VPN Bintec mit Openswan

1. Auf dem Bintec im Setupmenu IPSEC auswählen. 2. Configure Peers auswählen. 3. Dann APPEND auswählen4. Folgende Felder ausfüllen und dann Peer specific Settings wählen Description

5. Bei IKE (Phase1) Profile: 3des-md5-modp1024 und bei IPsec (Phase 2) Profile: 3des-md5-96 und speichern6. Traffic List Settings wählen und auf append gehen enter drücken und folgedes ausfüllen und speichen Description 7. Alle veränderungen speichern und setup verlassen.

Openswan Konfigurationsdatei

root@equinox:~# cat /etc/ipsec.conf

conn funkwerk-equinox

left=192.168.254.33

leftid=192.168.254.33

leftsubnet=192.168.8.0/24

right=192.168.240.1

rightid=192.168.240.1

rightsubnet=192.168.0.0/24

authby=secret

ike=3des-md5-modp1024

esp=3des-md5-96

pfs=yes

auto=start

Openswan Secretdatei

root@equinox:~# cat /etc/ipsec.secrets 192.168.254.33 192.168.240.1 : PSK "suxer"

Secretdatei nue einlesen

root@equinox:~# ipsec auto --rereadsecrets

Hinzufügen der verbinung zur Security Association Database

root@equinox:~# ipsec auto --add funkwerk-equinox

Konfiguration einer IPSEC-VPN Bintec mit Openswan und Zertifikaten

Importieren von Zertifikaten

1. ueber setup den Punkt "IPSEC" auswaehlen und bestaetigen 2. Den Unterpunkt "Certificate and Key Management" auswahlen und bestaetigen 3. Zum Importieren von Zertifikaten den Unterpunkt "Qwn Certificates" waehlen 4. Im folgenden Fenster auf "Download" gehen und die entprechenden Werte fuer den TFTP-Server mit dem Zertifikat eintragen mit "Start" download starten und Zertifikat importieren. Description Danach sollte unter unter "IPSEC" "Certificate and Key Management" "Own Certificates" ein Zertifikat zu finden sein. Durch Auswaehlen mit enter sollte folgendes Bild erscheinen Description 5.Um die zuvor mit Preshared Key konfigurierte Verbindung an Zertifikate anzupassen ins Menu "IPSEC" und bei "IKE (Phase 1) Defaults" edit waehlen, anpassen und abspeichern Wichtig, der Eintrag bei "Local ID" muss dort umgekehrt zu dem Eintrag bei den OpenSwan Clients stehen, also zunaechst CN= ...; er muss dem Eintrag des obigen Subject Name entsprechen, inklusive der <> Zeichen Description 6. Ueber "IPSEC" "Configure Peers" den entprechenden Eintrag auswaehlung und folgendermassen anpassen und speichern Wichtig, auch hier muss, wie oben, die Peer ID umgekehrt zur Konfiguration bei openswan angegeben werden, also CN=.... Description 7. abschliessend "Save as boot configuration and exit" waehlen

Openswan Konfigurationsdatei

knub:~# cat /etc/ipsec.conf

version 2.0

config setup

interfaces="ipsec0=eth0"

klipsdebug=none

plutodebug="control"

#plutodebug="emitting parsing control"

#plutodebug="all"

conn knub-funkwerk

left=192.168.240.1

leftid="C=de,ST=pfalz,L=zw,O=xinux,OU=edv,CN=funkwerk.alpha.quadrant"

leftsubnet=192.168.0.0/24

leftrsasigkey=%cert

right=192.168.254.29

rightid="C=de,ST=pfalz,L=zw,O=xinux,OU=edv,CN=knub.alpha.quadrant"

rightsubnet=192.168.9.0/24

rightcert="knub.alpha.quadrant.crt"

rightrsasigkey=%cert

authby=rsasig

ike=3des-md5-modp1024

esp=3des-md5-96

pfs=yes

auto=add

include /etc/ipsec.d/examples/no_oe.conf

Openswan Secretdatei

knub:~# cat /etc/ipsec.secrets 192.168.254.29 0.0.0.0 : RSA knub.alpha.quadrant.key ""

Secretdatei neu einlesen

knub:~# ipsec auto --rereadsecrets

Hinzufügen der Verbindung zur Security Association Database

knub:~# ipsec auto --replace knub-funkwerk && ipsec auto --add knub-funkwerk

VPN-PPTP Tunnels zu Windows XP Professional incl. Service Pack 1

1. Ueber setup zu IP und Network Adress Translation gehen. Dort das Interface aussuchen, den Punkt "requested from OUTSIDE" waehlen und folgenden Eintrag hinzufuegen Description 2. Ueber PPTP, ADD einen VPN-Partner hinzufuegen. Für Windows XP sollten nur die MPPE V2 Varianten mit dem Zusatz RFC 3078 verwendet werden! Description 3. Im Punkt PPP folgende Einstellungen waehlen und das Passwort setzen (muss 2x eingegeben werden). Mit dem hier eingestellten Partner und dem Passwort erfolgt das login von XP aus Description 4. Der Punkt Advanced Settings sollte so aussehen Description 5. Den Punkt IP, Advanced Settings folgendermassen einstellen und alles abspeichern Description 6. Unter IP, IP adress pool WAN (PPP), ADD den IP-Adresspool für WAN-Partner zur dynamischen Adreßzuweisung für die Windows XP VPN-Clients anlegen Description Soll eine Pool ID ungleich 0 festlegt werden, so muss diese Pool ID in der Tabelle "biboPPPTable" über den Parameter "IpPoolId" für das PPTP-Interface manuell eingestellt werden 7. Ueber Fast Ethernet, Interface auswaehlen und bei Advanced Settings Proxy-Arp auf LAN-Interface aktivieren. Proxy-Arp muß auf beiden beteiligten Interfaces aktiviert werden, daher den gleichen Schritt auch fuer das "aeussere" Interface durchfuehren Dann alles speichern Description 8. Zur Aktivierung der dynamischen IP-Adreßzuweisung für den VPN-Client beim VPN-Verbindungsaufbau muß der Parameter "biboPPPTable.IpAddress" derzeitig noch auf der Kommandozeile der SNMP-Shell gesetzt werden (nicht über das Setup-Tool möglich)! Auf Kommandozeile biboPPPTable zur Ansicht der Tabelle eingeben.Dann mit IpAddress:0=dynamic_server den Eintrag von static zu dynamic_server aendern. Mit biboPPPTable den Eintrag nochmal ueberpruefen. Er sollte dann so aussehen: Description 9. Zur Abschaltung der GRE-Window-Anpassung ab Windows XP Service Pack 1 auf der Konsole nach pptpProfileTable wechseln und dort Id=1 MaxSWin=256 GreWindowAdaption=disabled absetzen. Description

Beim Windows-Client folgende Schritte durchfuehren

- neue Netzwerkverbindung erstellen erstellen

- Verbindung mit dem Netzwerk am Arbeitsplatz herstellen

- VPN-Verbindung

- Namen fuer Verbindung waehlen

- Keine Anfangsverbindung automatisch waehlen

- Hostname oder IP des bintec

- Freigabe der Verbindung fuer einen oder alle Benutzer

- Fertigstellen

Ueber Eigenschaften der Verbindung, Sicherheit, Erweitert, Einstellung folgendes auswaehlen:

Dann mit den logindaten aus punkt 3 einloggen

Bei Problemen im bintec mit Hilfe der debug Funktion loggen

NAT

"Mit aktiviertem NAT werden IP-Verbindungen standardmässig nur noch in einer Richtung, ausgehend (forward) zugelassen (=Schutzfunktion). Ausnahmeregeln können konfiguriert werden (in SESSIONS REQUESTED FROM OUTSIDE)."

Debugging lässt sich mit diesem Kommando einschalten

funkwerk> debug inet

Dort kann man auch sehen ob der Bintec die Verbindung verbietet.

IPsec Verbindungen NATen

1. Einrichten einer VPN wie bereits oben beschrieben, allerdings mit diesen Änderungen: Description

2. Und dann unter dem Punkt "Interface IP Settings" diese Einstellunge vornehmen: Description Description Description

3. NAT Regeln einstellen

WICHTIG: Der BINTEC ist nicht in der Lage die VPN-Verbindung aufzubauen. Lediglich die Gegenseite ist in der Lage.