X86-Virtualisierung: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (19 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| − | =Was ist x86-Virtualisierung?= | + | = Was ist x86-Virtualisierung? = |

| − | * | + | * Techniken zur parallelen Ausführung mehrerer Betriebssysteme auf x86-Prozessoren. |

| − | * | + | * Ein Hypervisor ermöglicht die effiziente und isolierte Nutzung physischer Ressourcen. |

| − | * | + | * Ziel: Gastbetriebssysteme bemerken keinen Unterschied zwischen virtueller und physischer Hardware. |

| − | * | + | |

| − | = | + | = VT-x Ausführungs- und Privilegienmodell = |

| − | + | ||

| − | = | + | == Übersicht == |

| + | Intel VT-x führt zwei grundlegende Betriebsmodi ein: | ||

| + | |||

| + | * '''VMX Root Mode''': Hier läuft der Hypervisor (auch Virtual Machine Monitor, VMM). Dieser Modus besitzt die höchste Kontrolle über die Hardware. | ||

| + | * '''VMX Non-Root Mode''': Hier laufen die virtuellen Maschinen (VMs) mit ihren Gastbetriebssystemen. | ||

| + | |||

| + | Ziel dieser Trennung ist es, Gastbetriebssysteme nahezu unverändert auszuführen, während der Hypervisor privilegierte Steuer- und Verwaltungsaufgaben übernimmt. | ||

| + | |||

| + | == Architektur und Ablauf == | ||

| + | {{#drawio:Ausführungsebenen}} | ||

| + | |||

| + | Dieses Bild zeigt die '''Gesamtabfolge der Ausführungsebenen und Übergänge''': | ||

| + | |||

| + | * Unten befindet sich die CPU mit aktivierter VT-x Unterstützung. | ||

| + | * Der Hypervisor (VMM) läuft im '''VMX Root Mode'''. Er hat vollständigen Zugriff auf alle Ressourcen. | ||

| + | * Virtuelle Maschinen laufen im '''VMX Non-Root Mode'''. Jede VM enthält: | ||

| + | ** Ein Gastbetriebssystem (beispielsweise Windows oder Linux), das aus seiner Sicht im Ring 0 läuft. | ||

| + | ** Anwendungen, die innerhalb der VM im Ring 3 laufen. | ||

| + | * Die Kommunikation zwischen VMs und dem Hypervisor erfolgt über: | ||

| + | ** '''VM Entry''': Wechsel von Hypervisor (VMX Root) in die VM (VMX Non-Root). | ||

| + | ** '''VM Exit''': Rücksprung von der VM in den Hypervisor, z.B. bei privilegierten Befehlen. | ||

| + | |||

| + | Diese Darstellung zeigt die '''technische Ablaufarchitektur und den Wechsel zwischen den Modi'''. | ||

| + | |||

| + | == Komponenten im VMX Root Mode (Details zur Architektur) == | ||

| + | |||

| + | === VMCS (Virtual Machine Control Structure) === | ||

| + | * Spezielle Datenstruktur für jede VM, die ihren Zustand verwaltet. | ||

| + | * Enthält: | ||

| + | ** Gastzustand (Register, Speicherverwaltung) | ||

| + | ** Hostzustand (für VM Exit) | ||

| + | ** Steuerinformationen (VM Exit Ursachen) | ||

| + | * Aktiv genutzt bei jedem VM Entry und Exit. | ||

| + | |||

| + | === H/W VM Control Structure (VMCS) === | ||

| + | * Physischer Speicherbereich in der CPU für die VMCS. | ||

| + | * Ermöglicht schnellen Wechsel zwischen Hypervisor und VM. | ||

| + | * Minimiert die Umschaltzeit zwischen Root und Non-Root Modus. | ||

| + | |||

| + | === Memory and I/O Virtualization === | ||

| + | * Bestandteil des Hypervisors im Root Mode. | ||

| + | * Aufgaben: | ||

| + | ** Speicherisolation zwischen VMs. | ||

| + | ** Adressübersetzung (Second Level Address Translation, z.B. EPT). | ||

| + | ** Emulation oder Weiterleitung von I/O-Zugriffen. | ||

| + | * Schutz vor unerlaubtem Zugriff der VMs untereinander und auf den Hypervisor. | ||

| + | |||

| + | == Schutzringe innerhalb der Modi == | ||

{{#drawio:vt-ring}} | {{#drawio:vt-ring}} | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

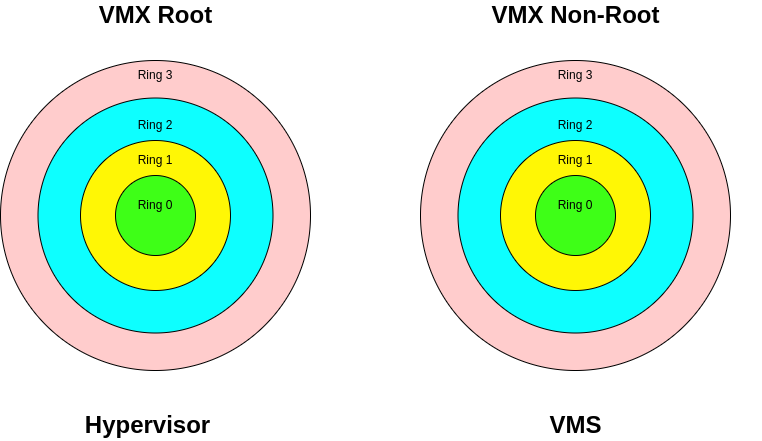

| − | * | + | Dieses Bild zeigt die '''Privilegienebenen innerhalb der beiden Modi''': |

| − | * | + | |

| − | + | === VMX Root Mode === | |

| − | * | + | * Wird vom Hypervisor genutzt. |

| − | * | + | * Innerhalb des Root Modes könnte der Hypervisor theoretisch die Ringe 0–3 verwenden, nutzt aber faktisch Ring 0. |

| − | * | + | |

| + | === VMX Non-Root Mode === | ||

| + | * Wird von den virtuellen Maschinen genutzt. | ||

| + | * Gastbetriebssystem läuft im '''Ring 0''' innerhalb der VM. | ||

| + | * Anwendungen laufen im '''Ring 3''' innerhalb der VM. | ||

| + | * Kritische Operationen führen zu einem '''VM Exit'''. | ||

| + | |||

| + | Diese Darstellung zeigt die Trennung der Privilegienstufen zwischen Hypervisor und Gastbetriebssystemen. | ||

| + | |||

| + | = Funktionsweise verständlich erklärt = | ||

| + | Stelle dir einen Rechner vor, auf dem mehrere Betriebssysteme gleichzeitig laufen: | ||

| + | |||

| + | == Hypervisor == | ||

| + | * Zentrale Steuerinstanz, die alle Ressourcen kontrolliert. | ||

| + | * Zuweisung von CPU, Speicher und Geräten an VMs. | ||

| + | |||

| + | == Virtuelle Maschinen == | ||

| + | * Laufen isoliert wie eigenständige physische Rechner. | ||

| + | * Führen Gastbetriebssysteme und Anwendungen aus. | ||

| + | * Zugriff auf kritische Ressourcen wird vom Hypervisor gesteuert. | ||

| + | |||

| + | = Softwarebasierte Virtualisierung (klassische Methode) = | ||

| + | * Keine spezielle Prozessorunterstützung. | ||

| + | * Hypervisor kontrolliert Hardwarezugriff direkt. | ||

| + | * Gastbetriebssysteme laufen deprivilegiert. | ||

| + | * Höherer Overhead durch häufiges Abfangen von Befehlen. | ||

| + | = Modernes Privilegienmodell (VT-x/AMD-V) = | ||

| + | == Historisches Modell (Protected Mode) == | ||

| + | * Vier Schutzringe (Ring 0–3). | ||

| + | * Betriebssystem läuft auf Ring 0. | ||

| + | * Anwendungen laufen auf Ring 3. | ||

| + | * Ringe 1 und 2 wurden selten genutzt. | ||

| + | == Aktuelles VT-x/AMD-V-Modell == | ||

| + | * Zwei Betriebsmodi durch Prozessorerweiterungen: | ||

| + | ** '''VMX Root Mode''' („Ring -1“): Hypervisor mit voller Kontrolle. | ||

| + | ** '''VMX Non-Root Mode''' („virtueller Ring 0“): Gastbetriebssystem eingeschränkt. | ||

| + | * Anwendungen innerhalb der VM bleiben in Ring 3. | ||

| + | * Deutlich geringerer Overhead und höhere Effizienz. | ||

| + | = Hardwareerweiterungen = | ||

| + | == Intel VT-x == | ||

| + | * Codename „Vanderpool“. | ||

| + | * Einführung des VMX Root/Non-Root Modes. | ||

| + | * Unterstützung von „Trap-and-Emulate“ für privilegierte Befehle. | ||

| − | = | + | == AMD-V == |

| − | + | * Codename „Pacifica“. | |

| − | * | + | * Vergleichbare Technik zu VT-x. |

| − | * | + | * Unterstützung für Ring Aliasing und effizientere Virtualisierung. |

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | = | + | = Praxis-Beispiele = |

| − | * | + | * [[KVM]] (Kernel-based Virtual Machine, Linux) |

| − | * | + | * VMware vSphere (ESXi) |

| − | * | + | * Microsoft Hyper-V |

| + | * Citrix XenServer | ||

| − | = | + | = Weiterführende Informationen = |

| − | * | + | * [https://tuxthink.blogspot.com/2011/12/kvm-introduction.html Einführung in KVM (tuxthink)] |

| − | + | * [https://wiki.archlinux.org/title/KVM Arch Linux KVM Wiki] | |

| − | + | ==Präsentation== | |

| − | + | *https://hedgedoc.xinux.net/p/sC9T6-hrS#/ | |

| − | + | [[Kategorie:Virtualisierung]] | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | == | ||

| − | |||

| − | |||

| − | |||

| − | = | ||

| − | *https:// | ||

Aktuelle Version vom 5. Mai 2025, 05:13 Uhr

Was ist x86-Virtualisierung?

- Techniken zur parallelen Ausführung mehrerer Betriebssysteme auf x86-Prozessoren.

- Ein Hypervisor ermöglicht die effiziente und isolierte Nutzung physischer Ressourcen.

- Ziel: Gastbetriebssysteme bemerken keinen Unterschied zwischen virtueller und physischer Hardware.

VT-x Ausführungs- und Privilegienmodell

Übersicht

Intel VT-x führt zwei grundlegende Betriebsmodi ein:

- VMX Root Mode: Hier läuft der Hypervisor (auch Virtual Machine Monitor, VMM). Dieser Modus besitzt die höchste Kontrolle über die Hardware.

- VMX Non-Root Mode: Hier laufen die virtuellen Maschinen (VMs) mit ihren Gastbetriebssystemen.

Ziel dieser Trennung ist es, Gastbetriebssysteme nahezu unverändert auszuführen, während der Hypervisor privilegierte Steuer- und Verwaltungsaufgaben übernimmt.

Architektur und Ablauf

Dieses Bild zeigt die Gesamtabfolge der Ausführungsebenen und Übergänge:

- Unten befindet sich die CPU mit aktivierter VT-x Unterstützung.

- Der Hypervisor (VMM) läuft im VMX Root Mode. Er hat vollständigen Zugriff auf alle Ressourcen.

- Virtuelle Maschinen laufen im VMX Non-Root Mode. Jede VM enthält:

- Ein Gastbetriebssystem (beispielsweise Windows oder Linux), das aus seiner Sicht im Ring 0 läuft.

- Anwendungen, die innerhalb der VM im Ring 3 laufen.

- Die Kommunikation zwischen VMs und dem Hypervisor erfolgt über:

- VM Entry: Wechsel von Hypervisor (VMX Root) in die VM (VMX Non-Root).

- VM Exit: Rücksprung von der VM in den Hypervisor, z.B. bei privilegierten Befehlen.

Diese Darstellung zeigt die technische Ablaufarchitektur und den Wechsel zwischen den Modi.

Komponenten im VMX Root Mode (Details zur Architektur)

VMCS (Virtual Machine Control Structure)

- Spezielle Datenstruktur für jede VM, die ihren Zustand verwaltet.

- Enthält:

- Gastzustand (Register, Speicherverwaltung)

- Hostzustand (für VM Exit)

- Steuerinformationen (VM Exit Ursachen)

- Aktiv genutzt bei jedem VM Entry und Exit.

H/W VM Control Structure (VMCS)

- Physischer Speicherbereich in der CPU für die VMCS.

- Ermöglicht schnellen Wechsel zwischen Hypervisor und VM.

- Minimiert die Umschaltzeit zwischen Root und Non-Root Modus.

Memory and I/O Virtualization

- Bestandteil des Hypervisors im Root Mode.

- Aufgaben:

- Speicherisolation zwischen VMs.

- Adressübersetzung (Second Level Address Translation, z.B. EPT).

- Emulation oder Weiterleitung von I/O-Zugriffen.

- Schutz vor unerlaubtem Zugriff der VMs untereinander und auf den Hypervisor.

Schutzringe innerhalb der Modi

Dieses Bild zeigt die Privilegienebenen innerhalb der beiden Modi:

VMX Root Mode

- Wird vom Hypervisor genutzt.

- Innerhalb des Root Modes könnte der Hypervisor theoretisch die Ringe 0–3 verwenden, nutzt aber faktisch Ring 0.

VMX Non-Root Mode

- Wird von den virtuellen Maschinen genutzt.

- Gastbetriebssystem läuft im Ring 0 innerhalb der VM.

- Anwendungen laufen im Ring 3 innerhalb der VM.

- Kritische Operationen führen zu einem VM Exit.

Diese Darstellung zeigt die Trennung der Privilegienstufen zwischen Hypervisor und Gastbetriebssystemen.

Funktionsweise verständlich erklärt

Stelle dir einen Rechner vor, auf dem mehrere Betriebssysteme gleichzeitig laufen:

Hypervisor

- Zentrale Steuerinstanz, die alle Ressourcen kontrolliert.

- Zuweisung von CPU, Speicher und Geräten an VMs.

Virtuelle Maschinen

- Laufen isoliert wie eigenständige physische Rechner.

- Führen Gastbetriebssysteme und Anwendungen aus.

- Zugriff auf kritische Ressourcen wird vom Hypervisor gesteuert.

Softwarebasierte Virtualisierung (klassische Methode)

- Keine spezielle Prozessorunterstützung.

- Hypervisor kontrolliert Hardwarezugriff direkt.

- Gastbetriebssysteme laufen deprivilegiert.

- Höherer Overhead durch häufiges Abfangen von Befehlen.

Modernes Privilegienmodell (VT-x/AMD-V)

Historisches Modell (Protected Mode)

- Vier Schutzringe (Ring 0–3).

- Betriebssystem läuft auf Ring 0.

- Anwendungen laufen auf Ring 3.

- Ringe 1 und 2 wurden selten genutzt.

Aktuelles VT-x/AMD-V-Modell

- Zwei Betriebsmodi durch Prozessorerweiterungen:

- VMX Root Mode („Ring -1“): Hypervisor mit voller Kontrolle.

- VMX Non-Root Mode („virtueller Ring 0“): Gastbetriebssystem eingeschränkt.

- Anwendungen innerhalb der VM bleiben in Ring 3.

- Deutlich geringerer Overhead und höhere Effizienz.

Hardwareerweiterungen

Intel VT-x

- Codename „Vanderpool“.

- Einführung des VMX Root/Non-Root Modes.

- Unterstützung von „Trap-and-Emulate“ für privilegierte Befehle.

AMD-V

- Codename „Pacifica“.

- Vergleichbare Technik zu VT-x.

- Unterstützung für Ring Aliasing und effizientere Virtualisierung.

Praxis-Beispiele

- KVM (Kernel-based Virtual Machine, Linux)

- VMware vSphere (ESXi)

- Microsoft Hyper-V

- Citrix XenServer