Netzwerkbasierte Sensoren (NIDS): Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „*Überwachen den Netzwerkverkehr *dienen zum Erkennen von netzbasierten Angriffen (z.B. SYN flooding, Wurm- und DoS-Angriffe *werden i.d.R. auf seperatem Rechn…“) |

|||

| (13 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| + | ==Allgemein== | ||

*Überwachen den Netzwerkverkehr | *Überwachen den Netzwerkverkehr | ||

*dienen zum Erkennen von netzbasierten Angriffen (z.B. SYN flooding, Wurm- und DoS-Angriffe | *dienen zum Erkennen von netzbasierten Angriffen (z.B. SYN flooding, Wurm- und DoS-Angriffe | ||

| Zeile 4: | Zeile 5: | ||

*können für den Angreifer "unsichtbar" eingesetzt werden | *können für den Angreifer "unsichtbar" eingesetzt werden | ||

*können in verschlüsselten Datenpaketen keine Ereignisse erkennen | *können in verschlüsselten Datenpaketen keine Ereignisse erkennen | ||

| − | + | *NIDS versuchen, alle Pakete im Netzwerk aufzuzeichnen, zu analysieren und verdächtige Aktivitäten zu melden | |

| + | ===Vorteile=== | ||

| + | *Ein Sensor kann ein ganzes Netz überwachen. | ||

| + | *Durch Ausschalten eines Zielsystems ist die Funktion des Sensors nicht gefährdet. | ||

| + | ===Nachteile=== | ||

| + | *Keine lückenlose Überwachung bei Überlastung der Bandbreite des IDS. | ||

| + | *Keine lückenlose Überwachung in geswitchten Netzwerken (nur durch Mirror-Port auf einem Switch). | ||

| + | *Keine lückenlose Überwachung bei verschlüsselter Kommunikation (kann zwar möglicherweise die Datenpakete sehen, aber nicht den verschlüsselten Inhalt) | ||

| + | {{#drawio:nids-1}} | ||

| + | ==Überlegung== | ||

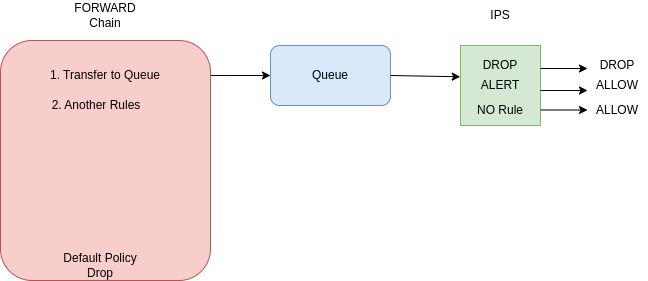

| + | ==Separates nachgeschaltetes IPS== | ||

| + | {{#drawio:nids-2}} | ||

| + | |||

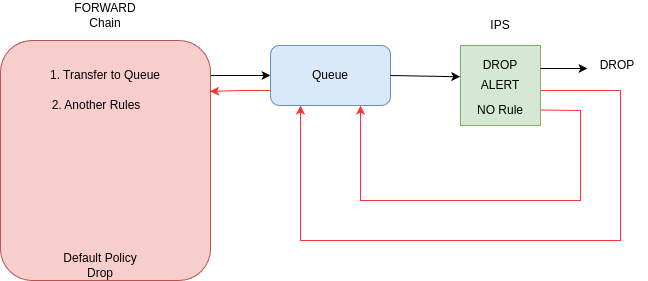

| + | ==Integration des IPS in die Firewall== | ||

| + | {{#drawio:nids-3}} | ||

Aktuelle Version vom 14. März 2025, 07:36 Uhr

Allgemein

- Überwachen den Netzwerkverkehr

- dienen zum Erkennen von netzbasierten Angriffen (z.B. SYN flooding, Wurm- und DoS-Angriffe

- werden i.d.R. auf seperatem Rechner eingesetzt (oft als Appliance-Lösungen erhältlich)

- können für den Angreifer "unsichtbar" eingesetzt werden

- können in verschlüsselten Datenpaketen keine Ereignisse erkennen

- NIDS versuchen, alle Pakete im Netzwerk aufzuzeichnen, zu analysieren und verdächtige Aktivitäten zu melden

Vorteile

- Ein Sensor kann ein ganzes Netz überwachen.

- Durch Ausschalten eines Zielsystems ist die Funktion des Sensors nicht gefährdet.

Nachteile

- Keine lückenlose Überwachung bei Überlastung der Bandbreite des IDS.

- Keine lückenlose Überwachung in geswitchten Netzwerken (nur durch Mirror-Port auf einem Switch).

- Keine lückenlose Überwachung bei verschlüsselter Kommunikation (kann zwar möglicherweise die Datenpakete sehen, aber nicht den verschlüsselten Inhalt)