Zentrale Authentifizierung: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (17 dazwischenliegende Versionen von 2 Benutzern werden nicht angezeigt) | |||

| Zeile 1: | Zeile 1: | ||

| + | =Ldap= | ||

| + | *Benutzer wird mit Passwort auf einem LDAP Server eingerichtet | ||

| + | *Benutzer wird einer Gruppe zugewiesen (bspw. vpn-user) | ||

| + | *Client authentifiziert sich am Ldap Server | ||

| + | *Wenn Passwort und Gruppe stimmt, wird ihm Zugang gewährt. | ||

{{#drawio:zentrale-authentifizierung-1}} | {{#drawio:zentrale-authentifizierung-1}} | ||

| + | |||

| + | =Kerberos= | ||

| + | *Benutzer fordert vom Key Distribution Center (KDC) ein Ticket Granting Ticket (TGT) an. | ||

| + | *TGT wird dem Benutzer ausgestellt und verschlüsselt übetragen. Computer sichert TGT im lokalen Cache. | ||

| + | *Um einen Dienst, der Kerberos unterstützt, benutzen zu können, fordert der Client ein weiteres Ticket an. | ||

| + | *Der KDC übermittelt das Service Ticket. | ||

| + | *Dieses Ticket sendet der Client dann an den Dienst, der überprüft, ob er dem Client den Zugriff gestatten soll. | ||

| + | *Server vereinbart mit dem Client ein Sitzung und der Benutzer erhält die vorgesehenen Berechtigungen. | ||

{{#drawio:zentrale-authentifizierung-2}} | {{#drawio:zentrale-authentifizierung-2}} | ||

| + | |||

| + | =Ldap und Kerberos (ADS)= | ||

| + | *Benutzer fordert vom Key Distribution Center (KDC) ein Ticket Granting Ticket (TGT) an. | ||

| + | *TGT wird dem Benutzer ausgestellt und verschlüsselt übetragen. Computer sichert TGT im lokalen Cache. | ||

| + | *Um einen Dienst, der Kerberos unterstützt, benutzen zu können, fordert der Client ein weiteres Ticket an. | ||

| + | *Der KDC übermittelt das Service Ticket. | ||

| + | *Dieses Ticket sendet der Client dann an den Dienst, der überprüft, ob er dem Client den Zugriff gestatten soll. | ||

| + | *Server vereinbart mit dem Client ein Sitzung. | ||

| + | *Client authentifiziert sich am Ldap Server | ||

| + | *Wenn Gruppe stimmt, wird ihm Zugang gewährt. | ||

{{#drawio:zentrale-authentifizierung-3}} | {{#drawio:zentrale-authentifizierung-3}} | ||

| + | |||

| + | =Supplicant über Authenticator gegen Radius and Ldap= | ||

| + | *Es gibt 3 Rollen | ||

| + | *Server(Radius), Authenticator und Supplicant. | ||

| + | *Supplicant ist das Endgerät, das Zugang zum lokalen Netzwerk erhalten möchte | ||

| + | *Authenticator ist ein Switch, VPN-Gateway oder ein WLAN Accesspoint | ||

| + | *Supplicant wird vom Authenticator aufgefordert, seine Identifikationsdaten zu übermitteln. | ||

| + | *Der Authenticater übermittelt die Access Daten an den Server | ||

| + | *Der Server entscheidet ob der Supplicant Zugang zum Authenticator bekommt | ||

| + | *Oft wird dazu ein LDAP Server befragt. | ||

| + | *Wenn die Antwort positiv ist, schaltet der Authenticator den Zugang Frei | ||

| + | *Es wird das EAP - Extensible Authentication Protocol eingesetzt | ||

{{#drawio:zentrale-authentifizierung-4}} | {{#drawio:zentrale-authentifizierung-4}} | ||

| − | + | [[Kategorie:KERBEROS]] | |

| + | [[Kategorie:LDAP]] | ||

Aktuelle Version vom 14. Oktober 2024, 06:14 Uhr

Ldap

- Benutzer wird mit Passwort auf einem LDAP Server eingerichtet

- Benutzer wird einer Gruppe zugewiesen (bspw. vpn-user)

- Client authentifiziert sich am Ldap Server

- Wenn Passwort und Gruppe stimmt, wird ihm Zugang gewährt.

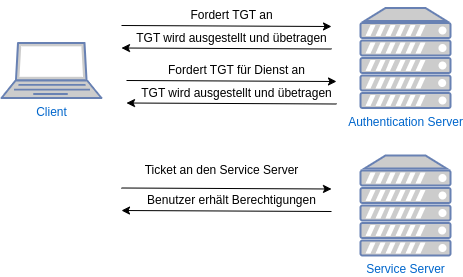

Kerberos

- Benutzer fordert vom Key Distribution Center (KDC) ein Ticket Granting Ticket (TGT) an.

- TGT wird dem Benutzer ausgestellt und verschlüsselt übetragen. Computer sichert TGT im lokalen Cache.

- Um einen Dienst, der Kerberos unterstützt, benutzen zu können, fordert der Client ein weiteres Ticket an.

- Der KDC übermittelt das Service Ticket.

- Dieses Ticket sendet der Client dann an den Dienst, der überprüft, ob er dem Client den Zugriff gestatten soll.

- Server vereinbart mit dem Client ein Sitzung und der Benutzer erhält die vorgesehenen Berechtigungen.

Ldap und Kerberos (ADS)

- Benutzer fordert vom Key Distribution Center (KDC) ein Ticket Granting Ticket (TGT) an.

- TGT wird dem Benutzer ausgestellt und verschlüsselt übetragen. Computer sichert TGT im lokalen Cache.

- Um einen Dienst, der Kerberos unterstützt, benutzen zu können, fordert der Client ein weiteres Ticket an.

- Der KDC übermittelt das Service Ticket.

- Dieses Ticket sendet der Client dann an den Dienst, der überprüft, ob er dem Client den Zugriff gestatten soll.

- Server vereinbart mit dem Client ein Sitzung.

- Client authentifiziert sich am Ldap Server

- Wenn Gruppe stimmt, wird ihm Zugang gewährt.

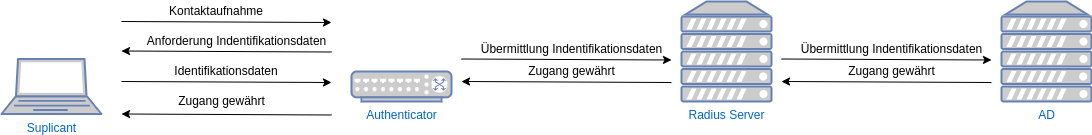

Supplicant über Authenticator gegen Radius and Ldap

- Es gibt 3 Rollen

- Server(Radius), Authenticator und Supplicant.

- Supplicant ist das Endgerät, das Zugang zum lokalen Netzwerk erhalten möchte

- Authenticator ist ein Switch, VPN-Gateway oder ein WLAN Accesspoint

- Supplicant wird vom Authenticator aufgefordert, seine Identifikationsdaten zu übermitteln.

- Der Authenticater übermittelt die Access Daten an den Server

- Der Server entscheidet ob der Supplicant Zugang zum Authenticator bekommt

- Oft wird dazu ein LDAP Server befragt.

- Wenn die Antwort positiv ist, schaltet der Authenticator den Zugang Frei

- Es wird das EAP - Extensible Authentication Protocol eingesetzt