Bridging Firewall Prinzip: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (Eine dazwischenliegende Version desselben Benutzers wird nicht angezeigt) | |||

| Zeile 12: | Zeile 12: | ||

{{#drawio:bridge-firewall}} | {{#drawio:bridge-firewall}} | ||

=Einsatzgebiet= | =Einsatzgebiet= | ||

| − | * | + | *IDS/IPS |

| + | *Man braucht kein Transitnetz | ||

| + | *Man kann die Netzwerkkonfiguration so lassen, da die Bridge transparent ist. | ||

| + | {{#drawio:nids-1}} | ||

Aktuelle Version vom 30. März 2023, 14:28 Uhr

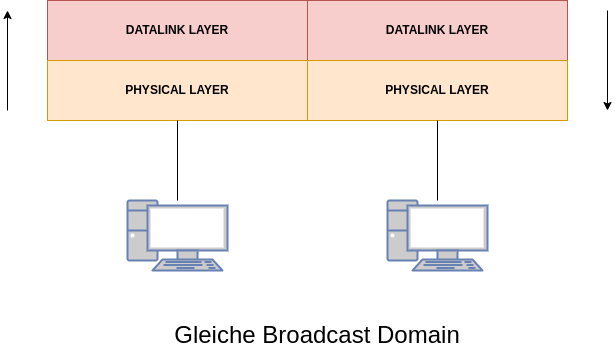

- Hier sind die Netzwerkschnittstellen wie bei einer Bridge (heute meist durch einen Switch ersetzt) gekoppelt.

- Eine Bridge ist dafür gedacht, zwei physisch getrennte Netzsegmente miteinander auf OSI-Schicht 2 zu verbinden.

- Sie zeichnet sich dadurch aus, dass sie nur dann Daten (Frames) in das jeweils andere Segment durchreicht, wenn sich der adressierte Teilnehmer auch in dem betreffenden Segment befindet.

- Grundlage für diese Filterung bilden die OSI-Schicht-2-Adressen (MAC) der Daten-Rahmen.

- Um ihre Arbeit zu verrichten, benötigt eine Bridge für sich selbst also keine höheren IP-Adressen und ist daher im Netz praktisch unsichtbar

- Sie ist auf dieser Ebene auch nicht angreifbar.

- Allerdings lässt sich der Bridging-Firewall per entsprechender Konfiguration meist eine höhere (IP-)Adresse zuordnen.

- Sie kann damit sie nicht nur lokal, sondern auch vom Netz aus administriert werden.

- Dies erfolgt in der Regel auf einer dediziert für Firewall-Verwaltungszwecke vorgesehenen Management-Schnittstelle.

- Man kann eine Bridgefirewall auch als Teil einen Layer 3 oder State-ful Firewall einsetzen.

Schaubild

Einsatzgebiet

- IDS/IPS

- Man braucht kein Transitnetz

- Man kann die Netzwerkkonfiguration so lassen, da die Bridge transparent ist.