OWASP Top 10 neu: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (4 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 64: | Zeile 64: | ||

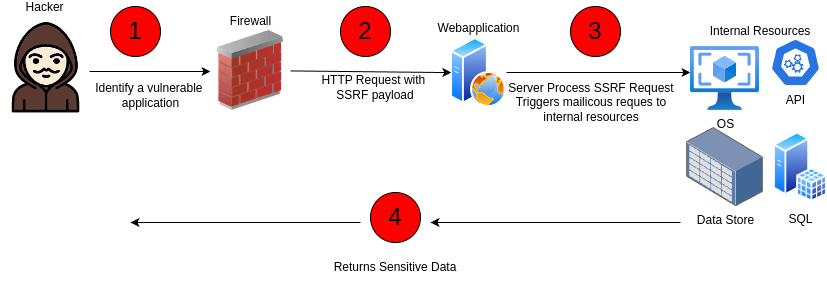

| Server-Side Request Forgery (SSRF) | | Server-Side Request Forgery (SSRF) | ||

| Der Server wird dazu gebracht, interne Dienste aufzurufen, die vom Angreifer gesteuert werden. | | Der Server wird dazu gebracht, interne Dienste aufzurufen, die vom Angreifer gesteuert werden. | ||

| − | | | + | |{{#drawio:oswasp-10}} |

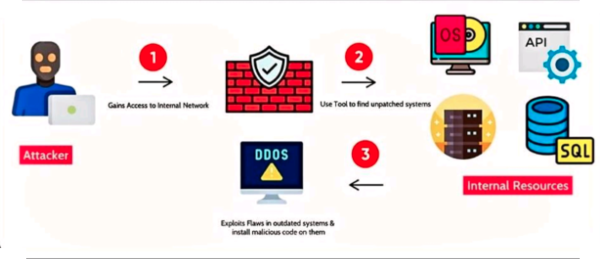

| Ein Angreifer nutzt eine Webanwendung, um auf interne APIs, SSH oder Datenbanken zuzugreifen. | | Ein Angreifer nutzt eine Webanwendung, um auf interne APIs, SSH oder Datenbanken zuzugreifen. | ||

|} | |} | ||

| + | [[Kategorie:Cybersecurity]][[Kategorie:Hacking]] | ||