Security Policy Database: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| (4 dazwischenliegende Versionen desselben Benutzers werden nicht angezeigt) | |||

| Zeile 31: | Zeile 31: | ||

</pre> | </pre> | ||

===Checken auf IPSec Relevanz=== | ===Checken auf IPSec Relevanz=== | ||

| + | ===Nassi-Sheinderman-Diagram=== | ||

| + | [[Datei:spd1.png]] | ||

| + | ===Ausgangsrichtung (Outbound)=== | ||

| + | *IP-Paket trifft ein | ||

| + | *SPD prüft, ob Schutz notwendig ist | ||

| + | *SAD wird konsultiert → passende SA + SPI festgelegt | ||

| + | *Paket wird transformiert (ESP/AH) | ||

| + | *SPI wird eingebettet, IPsec-Paket geht raus | ||

| + | {{#drawio:spd-sad}} | ||

| + | ===Eingangsrichtung (Inbound)=== | ||

| + | *IPsec-Paket trifft ein | ||

| + | *SPI wird aus dem Header gelesen | ||

| + | *SAD liefert die passende SA | ||

| + | *Transformation wird rückgängig gemacht (z. B. Entschlüsselung) | ||

| + | *SPD prüft, ob die Regel erfüllt wurde → Integritätsprüfung | ||

| + | *IP-Paket wird wiederhergestellt | ||

| + | {{#drawio:sad-spd}} | ||

| + | ===Nassi-Sheiderman-Diagram=== | ||

[[Datei:spd1.png]] | [[Datei:spd1.png]] | ||

| + | ===Ausgangsrichtung (Outbound)=== | ||

| + | *IP-Paket trifft ein | ||

| + | *SPD prüft, ob Schutz notwendig ist | ||

| + | *SAD wird konsultiert → passende SA + SPI festgelegt | ||

| + | *Paket wird transformiert (ESP/AH) | ||

| + | *SPI wird eingebettet, IPsec-Paket geht raus | ||

| + | {{#drawio:spd-sad}} | ||

| + | ===Eingangsrichtung (Inbound)=== | ||

| + | *IPsec-Paket trifft ein | ||

| + | *SPI wird aus dem Header gelesen | ||

| + | *SAD liefert die passende SA | ||

| + | *Transformation wird rückgängig gemacht (z. B. Entschlüsselung) | ||

| + | *SPD prüft, ob die Regel erfüllt wurde → Integritätsprüfung | ||

| + | *IP-Paket wird wiederhergestellt | ||

| + | {{#drawio:sad-spd}} | ||

| − | + | ===Nassi-Sheiderman-Diagram=== | |

| − | [[Datei: | + | [[Datei:spd1.png]] |

| − | + | ===Ausgangsrichtung (Outbound)=== | |

| − | + | *IP-Paket trifft ein | |

| − | + | *SPD prüft, ob Schutz notwendig ist | |

| − | + | *SAD wird konsultiert → passende SA + SPI festgelegt | |

| + | *Paket wird transformiert (ESP/AH) | ||

| + | *SPI wird eingebettet, IPsec-Paket geht raus | ||

| + | {{#drawio:spd-sad}} | ||

| + | ===Eingangsrichtung (Inbound)=== | ||

| + | *IPsec-Paket trifft ein | ||

| + | *SPI wird aus dem Header gelesen | ||

| + | *SAD liefert die passende SA | ||

| + | *Transformation wird rückgängig gemacht (z. B. Entschlüsselung) | ||

| + | *SPD prüft, ob die Regel erfüllt wurde → Integritätsprüfung | ||

| + | *IP-Paket wird wiederhergestellt | ||

| + | {{#drawio:sad-spd}} | ||

Aktuelle Version vom 21. April 2025, 17:10 Uhr

Die Auswahl der Verschlüsselungs-Parameter, sowie entsprechender SAs wird über eine andere Datenbank, die Security Policy Database (SPD), verwaltet. Sie wird für jede Schnittstelle einzelln festgelegt und legt folgendes fest:

- Auswahl des zu schützenden, ausgehenden Verkehrs

- Überprüfung, ob der eingehende Verkehr geschützt wurde

- Die für den Schutz notwendigen SAs

- Was zu geschehen hat wenn für einen Fall keine SA vorhanden ist

SPD Einträge

10.83.33.0/24[any] 10.83.31.0/24[any] 255 fwd prio def ipsec esp/tunnel/10.84.252.33-10.84.252.31/require created: Sep 11 14:46:05 2018 lastused: lifetime: 0(s) validtime: 0(s) spid=18 seq=9 pid=32650 refcnt=1 10.83.33.0/24[any] 10.83.31.0/24[any] 255: in prio def ipsec esp/tunnel/10.84.252.33-10.84.252.31/require created: Sep 11 14:46:05 2018 lastused: lifetime: 0(s) validtime: 0(s) spid=8 seq=10 pid=32650 refcnt=1 10.83.31.0/24[any] 10.83.33.0/24[any] 255 out prio def ipsec esp/tunnel/10.84.252.31-10.84.252.33/require created: Sep 11 14:46:05 2018 lastused: lifetime: 0(s) validtime: 0(s) spid=1 seq=0 pid=32650 refcnt=1

Checken auf IPSec Relevanz

Nassi-Sheinderman-Diagram

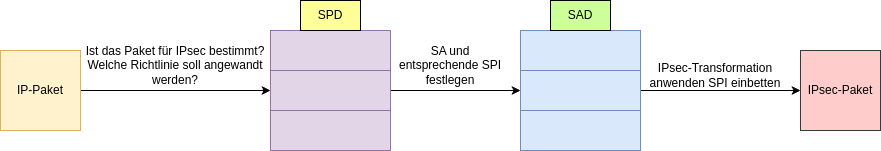

Ausgangsrichtung (Outbound)

- IP-Paket trifft ein

- SPD prüft, ob Schutz notwendig ist

- SAD wird konsultiert → passende SA + SPI festgelegt

- Paket wird transformiert (ESP/AH)

- SPI wird eingebettet, IPsec-Paket geht raus

Eingangsrichtung (Inbound)

- IPsec-Paket trifft ein

- SPI wird aus dem Header gelesen

- SAD liefert die passende SA

- Transformation wird rückgängig gemacht (z. B. Entschlüsselung)

- SPD prüft, ob die Regel erfüllt wurde → Integritätsprüfung

- IP-Paket wird wiederhergestellt

Nassi-Sheiderman-Diagram

Ausgangsrichtung (Outbound)

- IP-Paket trifft ein

- SPD prüft, ob Schutz notwendig ist

- SAD wird konsultiert → passende SA + SPI festgelegt

- Paket wird transformiert (ESP/AH)

- SPI wird eingebettet, IPsec-Paket geht raus

Eingangsrichtung (Inbound)

- IPsec-Paket trifft ein

- SPI wird aus dem Header gelesen

- SAD liefert die passende SA

- Transformation wird rückgängig gemacht (z. B. Entschlüsselung)

- SPD prüft, ob die Regel erfüllt wurde → Integritätsprüfung

- IP-Paket wird wiederhergestellt

Nassi-Sheiderman-Diagram

Ausgangsrichtung (Outbound)

- IP-Paket trifft ein

- SPD prüft, ob Schutz notwendig ist

- SAD wird konsultiert → passende SA + SPI festgelegt

- Paket wird transformiert (ESP/AH)

- SPI wird eingebettet, IPsec-Paket geht raus

Eingangsrichtung (Inbound)

- IPsec-Paket trifft ein

- SPI wird aus dem Header gelesen

- SAD liefert die passende SA

- Transformation wird rückgängig gemacht (z. B. Entschlüsselung)

- SPD prüft, ob die Regel erfüllt wurde → Integritätsprüfung

- IP-Paket wird wiederhergestellt