Site-to-Site-VPN-SSL-Openvpn-Client: Unterschied zwischen den Versionen

Thomas (Diskussion | Beiträge) |

Thomas (Diskussion | Beiträge) |

||

| Zeile 60: | Zeile 60: | ||

*mkdir /etc/openvpn/certs | *mkdir /etc/openvpn/certs | ||

*cp ca.crt client.key client.crt user.creds /etc/openvpn/certs/ | *cp ca.crt client.key client.crt user.creds /etc/openvpn/certs/ | ||

| + | ==/etc/openvpn/server.conf== | ||

| + | <pre> | ||

| + | client | ||

| + | dev tun | ||

| + | proto tcp | ||

| + | hand-window 30 | ||

| + | port 4443 | ||

| + | remote sophos30 | ||

| + | resolv-retry infinite | ||

| + | nobind | ||

| + | persist-key | ||

| + | persist-tun | ||

| + | ca /etc/openvpn/certs/ca.crt | ||

| + | cert /etc/openvpn/certs/client.crt | ||

| + | key /etc/openvpn/certs/client.key | ||

| + | cipher AES-128-CBC | ||

| + | auth SHA1 | ||

| + | comp-lzo | ||

| + | route-delay 4 | ||

| + | verb 3 | ||

| + | reneg-sec 0 | ||

| + | auth-user-pass /etc/openvpn/certs/user.creds | ||

| + | </pre> | ||

=Links= | =Links= | ||

*http://www.foxplex.com/sites/sophos-utm-site-to-site-vpn-mit-openvpn/ | *http://www.foxplex.com/sites/sophos-utm-site-to-site-vpn-mit-openvpn/ | ||

Version vom 17. September 2016, 15:34 Uhr

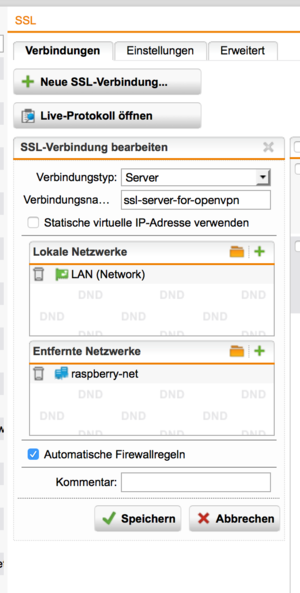

Auf dem SSL Server

Einstellungen

- Site-to-Site-VPN

- SSL

- Einstellungen

- SSL

Einrichten

- Site-to-Site-VPN

- SSL

- Neue SSL-Verbindung

- SSL

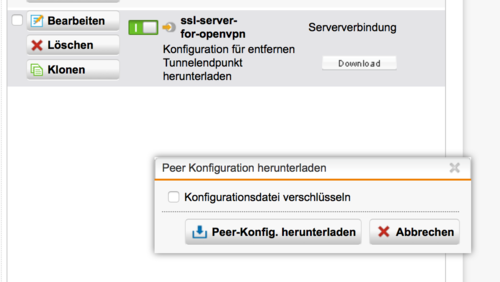

Client Konfigurartion runter laden

Auf dem Openvpn Client

Einrichten

- apt-get install openvpn

hostname.apc auf den openvpn-client kopieren

1. Block

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

in die Datei client.crt kopieren

2. Block

-----BEGIN CERTIFICATE----- -----END CERTIFICATE-----

in die Datei ca.crt kopieren

3. Block

-----BEGIN PRIVATE KEY----- -----END PRIVATE KEY-----

in die Datei client.key kopieren

Benutzername und Passwort exportieren

Die Sophos UTM verwendet des weiteren auch noch einen Benutzernamen und ein Passwort für die Verbindung. Auch diese zwei Komponenten können wir aus der Konfigurationsdatei auslesen.

Die Einträge befinden sich am Ende unterhalb des Private Keys. Vor dem Eintrag username findet sich der Benutzername und vor password das dazugehörige Passwort.

Hinweis: Bei manchen Konfiguration findet sich vor dem Passwort bzw. dem Benutzernamen noch eine Klammer. Diese darf nicht mit kopiert werden, da sie nicht zum Kennwort zählt.

Aus unserem Beispiel ergeben sich folgende Zugangsdaten:

^KREF_AaaUse2^H^@^@^@username^A�^F^@^@-----BEGIN PRIVATE KEY----- ^KAES-128-CBC^T^@^@^@encryption_algorithm^H~A^K^@^@^@compression ,REF_SSLSERSSLSERVERF0000ref_sslsersslserverf^H^@^@^@password

Benutzername: REF_AaaUse2

Passwort: REF_SSLSERSSLSERVERF0000ref_sslsersslserverf

user.creds

REF_AaaUse2 REF_SSLSERSSLSERVERF0000ref_sslsersslserverf

kopieren der Daten

- mkdir /etc/openvpn/certs

- cp ca.crt client.key client.crt user.creds /etc/openvpn/certs/

/etc/openvpn/server.conf

client dev tun proto tcp hand-window 30 port 4443 remote sophos30 resolv-retry infinite nobind persist-key persist-tun ca /etc/openvpn/certs/ca.crt cert /etc/openvpn/certs/client.crt key /etc/openvpn/certs/client.key cipher AES-128-CBC auth SHA1 comp-lzo route-delay 4 verb 3 reneg-sec 0 auth-user-pass /etc/openvpn/certs/user.creds