Checkmk Überwachung Checkmk Agent über SSH: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 16: | Zeile 16: | ||

Beispiel für die .ssh/authorized_keys: | Beispiel für die .ssh/authorized_keys: | ||

command="/usr/bin/check_mk_agent" ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDQWUb+eQsw9iMBmKBQ5yCQ4BpFWhDSAkdz... root@checkmk | command="/usr/bin/check_mk_agent" ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDQWUb+eQsw9iMBmKBQ5yCQ4BpFWhDSAkdz... root@checkmk | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=Checkmk GUI= | =Checkmk GUI= | ||

Version vom 11. Februar 2022, 08:26 Uhr

Allgemein

- Der Aufruf des Agent über SSH gilt als die sicherste Methode.

- Erstellen Sie ein SSH-Schlüsselpaar speziell für diesen Zweck.

- Erlauben Sie auf den Zielsystemen den Zugriff auf den Agenten mittels dieses Schlüssels.

- Klemmen Sie den Zugriffs über Xinetd ab.

- Konfigurieren Sie den Checkmk-Server so, dass er anstelle der TCP-Verbindung auf Port 6556 SSH verwendet.

Ssh Key hinterlegen + Kommando

Key generieren

- su - cmk

- ssh-keygen

Key in .ssh/authorized_keys des Zielhosts hinterlegen

- Wichtig vor dem Key folgendes schreiben, damit nur der Agent bei einem SSH zugriff ausgeführt wird:

command="/usr/bin/check_mk_agent"

Beispiel für die .ssh/authorized_keys:

command="/usr/bin/check_mk_agent" ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQDQWUb+eQsw9iMBmKBQ5yCQ4BpFWhDSAkdz... root@checkmk

Checkmk GUI

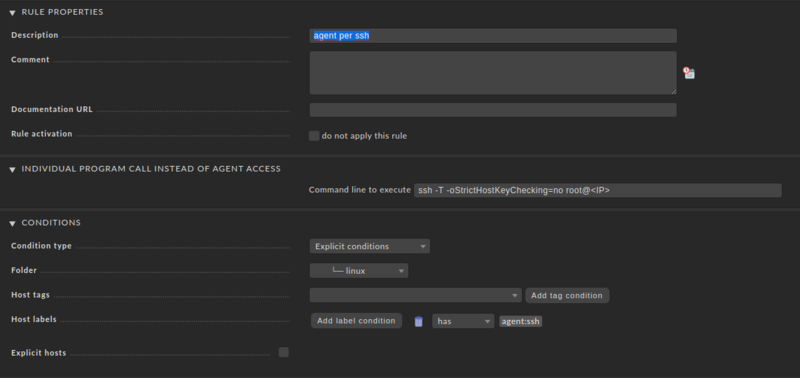

Regel erstellen

- Host & Service Parameters

- Datasource Programs

- Individual program call instead of agent access

- Create rule in folder:

- Individual program call instead of agent access

- Datasource Programs

command line to execute:

ssh -T -oStrictHostKeyChecking=no root@<IP>

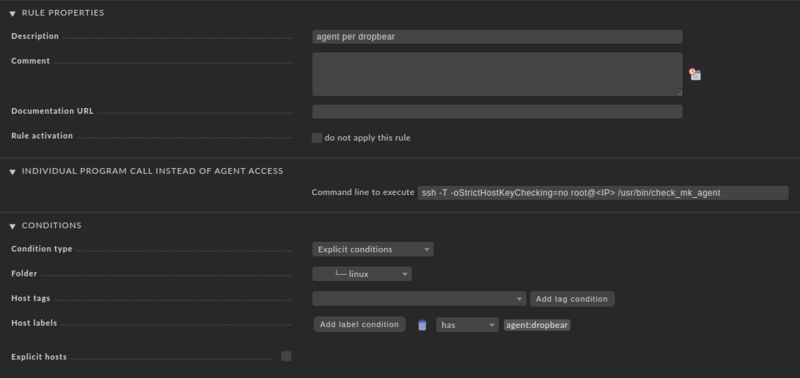

Für spezielle Hosts

- Mit z.B. Dropbear als ssh service

command line to execute:

ssh -T -oStrictHostKeyChecking=no root@<IP> /usr/bin/check_mk_agent

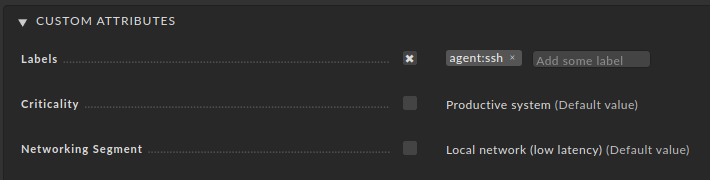

Host erstellen mit label

- Beim erstellen des Hosts muss ein passendes label mitgegeben werden