Nftables inet,ipv4,ipv6: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 2: | Zeile 2: | ||

*Sie müssen explizit eine base chain an jedem Hook, an dem Sie den Datenverkehr filtern möchten. | *Sie müssen explizit eine base chain an jedem Hook, an dem Sie den Datenverkehr filtern möchten. | ||

{{#drawio:nft-inet1}} | {{#drawio:nft-inet1}} | ||

| + | =Funktionsweise= | ||

| + | *Die Regeln werden nacheinander auf das Paket angewandt, wenn eine Regel greift hört der Verarbeitungsprozess auf. | ||

| + | *Ansonsten wird die Default Policy angewandt. | ||

| + | {| class="wikitable" | ||

| + | !colspan="6"|filter table | ||

| + | |-style="font-style: italic; color: blue;" | ||

| + | ||INPUT||OUTPUT||FORWARD | ||

| + | |- | ||

| + | ||rule 1 ||rule 1 ||rule 1 | ||

| + | |- | ||

| + | ||rule 2 ||rule 2 ||rule 2 | ||

| + | |- | ||

| + | ||rule 3 ||rule 3 || | ||

| + | |- | ||

| + | ||rule 4 |||| | ||

| + | |-style="font-style: italic; color: red;" | ||

| + | ||POLICY||POLICY||POLICY | ||

| + | |} | ||

| + | |||

| + | |||

| + | |||

=Erstellen einer Basis IPv4 table= | =Erstellen einer Basis IPv4 table= | ||

Version vom 28. Februar 2023, 14:15 Uhr

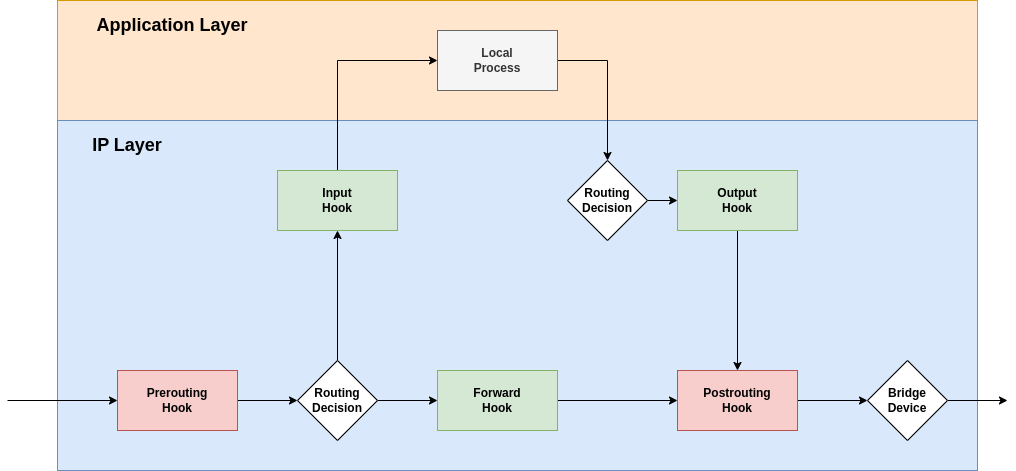

- Im Gegensatz zu iptables, das Ketten an jedem' Hook vordefiniert, definiert nftables überhaupt keine Ketten.

- Sie müssen explizit eine base chain an jedem Hook, an dem Sie den Datenverkehr filtern möchten.

Funktionsweise

- Die Regeln werden nacheinander auf das Paket angewandt, wenn eine Regel greift hört der Verarbeitungsprozess auf.

- Ansonsten wird die Default Policy angewandt.

| filter table | |||||

|---|---|---|---|---|---|

| INPUT | OUTPUT | FORWARD | |||

| rule 1 | rule 1 | rule 1 | |||

| rule 2 | rule 2 | rule 2 | |||

| rule 3 | rule 3 | ||||

| rule 4 | |||||

| POLICY | POLICY | POLICY | |||

Erstellen einer Basis IPv4 table

- nft add table inet filter

Löschen einer Basis IPv4 table

- nft delete table inet filter

Erstellen einer Basis IPv4 Kette

- Dies gehört zur Filter Kette und trägt den Namen input und hängt am input hook

- nft add table inet xin-filter

- nft add chain inet xin-filter xin-input '{ type filter hook input priority 0 ; } '

- nft list ruleset

table inet xin-filter {

chain xin-input {

type filter hook input priority filter; policy accept;

}

}