Hostbasierte Sensoren (HIDS): Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(Die Seite wurde neu angelegt: „*werden direkt auf den zu überwachenden Systemen eingesetzt *dienen zum Erkennen von Angriffen auf Anwendungs- oder Betriebsystemebene (u.a. Rechte-Überschre…“) |

|||

| Zeile 1: | Zeile 1: | ||

| + | ==Host-basierte IDS== | ||

| + | *Es erhält seine Informationen aus Log-Dateien, Kernel-Daten und anderen Systemdaten wie etwa der Registrierungsdatenbank | ||

| + | *Eine Unterart der HIDS sind sogenannte „System Integrity Verifiers“, die mit Hilfe von Prüfsummen bestimmen, ob Veränderungen am System vorgenommen wurden. | ||

*werden direkt auf den zu überwachenden Systemen eingesetzt | *werden direkt auf den zu überwachenden Systemen eingesetzt | ||

*dienen zum Erkennen von Angriffen auf Anwendungs- oder Betriebsystemebene (u.a. Rechte-Überschreitungen, Trojaner, fehlgeschlagene Anmeldeversuche, Änderung an Log-Dateien, etc.) | *dienen zum Erkennen von Angriffen auf Anwendungs- oder Betriebsystemebene (u.a. Rechte-Überschreitungen, Trojaner, fehlgeschlagene Anmeldeversuche, Änderung an Log-Dateien, etc.) | ||

| Zeile 4: | Zeile 7: | ||

*verschlüsselte Datenpakete können überwacht werden | *verschlüsselte Datenpakete können überwacht werden | ||

*verteilte Angriffe im Netzwerk können kaum, bzw. nur schwer erkannt werden | *verteilte Angriffe im Netzwerk können kaum, bzw. nur schwer erkannt werden | ||

| + | ===Vorteile=== | ||

| + | *Sehr spezifische Aussagen über den Angriff. | ||

| + | *Kann ein System umfassend überwachen. | ||

| + | ===Nachteile=== | ||

| + | Kann durch einen DoS-Angriff ausgehebelt werden. | ||

| + | Wenn das System außer Gefecht gesetzt wurde, ist auch das IDS lahmgelegt. | ||

| + | |||

| + | |||

| + | |||

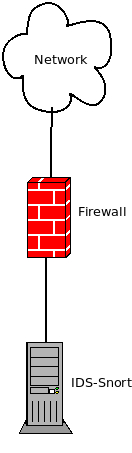

[[Datei:HIDS.png]] | [[Datei:HIDS.png]] | ||

Aktuelle Version vom 18. September 2022, 13:03 Uhr

Host-basierte IDS

- Es erhält seine Informationen aus Log-Dateien, Kernel-Daten und anderen Systemdaten wie etwa der Registrierungsdatenbank

- Eine Unterart der HIDS sind sogenannte „System Integrity Verifiers“, die mit Hilfe von Prüfsummen bestimmen, ob Veränderungen am System vorgenommen wurden.

- werden direkt auf den zu überwachenden Systemen eingesetzt

- dienen zum Erkennen von Angriffen auf Anwendungs- oder Betriebsystemebene (u.a. Rechte-Überschreitungen, Trojaner, fehlgeschlagene Anmeldeversuche, Änderung an Log-Dateien, etc.)

- können zur Integritätsüberwachung eingesetzt werden

- verschlüsselte Datenpakete können überwacht werden

- verteilte Angriffe im Netzwerk können kaum, bzw. nur schwer erkannt werden

Vorteile

- Sehr spezifische Aussagen über den Angriff.

- Kann ein System umfassend überwachen.

Nachteile

Kann durch einen DoS-Angriff ausgehebelt werden. Wenn das System außer Gefecht gesetzt wurde, ist auch das IDS lahmgelegt.