Dnssec Grundprintzip: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 14: | Zeile 14: | ||

*Dies bedeutet er verschlüsselt den öffentlichen KSK des Secondlevel Domainservers mit seinem privaten KSK. | *Dies bedeutet er verschlüsselt den öffentlichen KSK des Secondlevel Domainservers mit seinem privaten KSK. | ||

*Dieser Wert wird als Record ähnlich, wie der A Record im Toplevel Nameserver aufgeführt. | *Dieser Wert wird als Record ähnlich, wie der A Record im Toplevel Nameserver aufgeführt. | ||

| + | =Chain of Trust= | ||

| + | *Um eine sichere Authentifizierung zu gewährleisten, muss der Public Key einer Zone in den zentralen Server, der den Namen auflösen soll, manuell eingebracht werden. Da normalerweise jede Zone einen anderen Schlüssel besitzt, der sich zudem regelmäßig ändert, kann die Schlüsselverwaltung sehr aufwändig werden. | ||

| + | *Die Bildung von Vertrauensketten (engl.: Chains of Trust) erleichtert das Keymanagement dramatisch. | ||

| + | *Eine möglichst hoch im DNS-Baum angesiedelte Zone enthält die Public Keys ihrer delegierten Subzonen und unterschreibt diese digital. | ||

| + | *Die Subzonen können wiederum die signierten Public Keys ihrer untergeordneten Zonen enthalten usw. | ||

| + | *Für eine derartige Chain of Trust muss im Resolver eines zentralen Nameservers lediglich der Public Key der obersten Zone bekannt sein. | ||

| + | *Die Gesamtmenge der durch einen einzigen Schlüssel gesicherten Menge von Zonen wird auch als Sicherheitsinsel. | ||

Version vom 16. Februar 2023, 15:16 Uhr

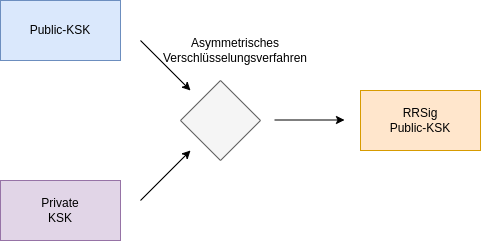

Schaubild

Root Nameserver

- Die Root Nameserver haben ein privaten und einen öffentlichen KSK

- Diese KSKs werden turnusmässig erneuert

Toplevel Domainnameserver

- Die Toplevel Domainnameserver haben ein privaten und einen öffentlichen KSK

- Diese KSKs werden vom Root Nameserver signiert

- Dies bedeutet er verschlüsselt den öffentlichen KSK des Toplevel Domainservers mit seinem privaten KSK.

- Dieser Wert wird als Record ähnlich, wie der A Record im Rootnameserver aufgeführt.

Secondlevel Domainnameserver

- Die Secondlevel Domainnameserver haben ein privaten und einen öffentlichen KSK

- Diese KSKs werden vom Toplevel Nameserver signiert.

- Dies bedeutet er verschlüsselt den öffentlichen KSK des Secondlevel Domainservers mit seinem privaten KSK.

- Dieser Wert wird als Record ähnlich, wie der A Record im Toplevel Nameserver aufgeführt.

Chain of Trust

- Um eine sichere Authentifizierung zu gewährleisten, muss der Public Key einer Zone in den zentralen Server, der den Namen auflösen soll, manuell eingebracht werden. Da normalerweise jede Zone einen anderen Schlüssel besitzt, der sich zudem regelmäßig ändert, kann die Schlüsselverwaltung sehr aufwändig werden.

- Die Bildung von Vertrauensketten (engl.: Chains of Trust) erleichtert das Keymanagement dramatisch.

- Eine möglichst hoch im DNS-Baum angesiedelte Zone enthält die Public Keys ihrer delegierten Subzonen und unterschreibt diese digital.

- Die Subzonen können wiederum die signierten Public Keys ihrer untergeordneten Zonen enthalten usw.

- Für eine derartige Chain of Trust muss im Resolver eines zentralen Nameservers lediglich der Public Key der obersten Zone bekannt sein.

- Die Gesamtmenge der durch einen einzigen Schlüssel gesicherten Menge von Zonen wird auch als Sicherheitsinsel.