Aktuelle Bedrohungen 2022: Unterschied zwischen den Versionen

| Zeile 40: | Zeile 40: | ||

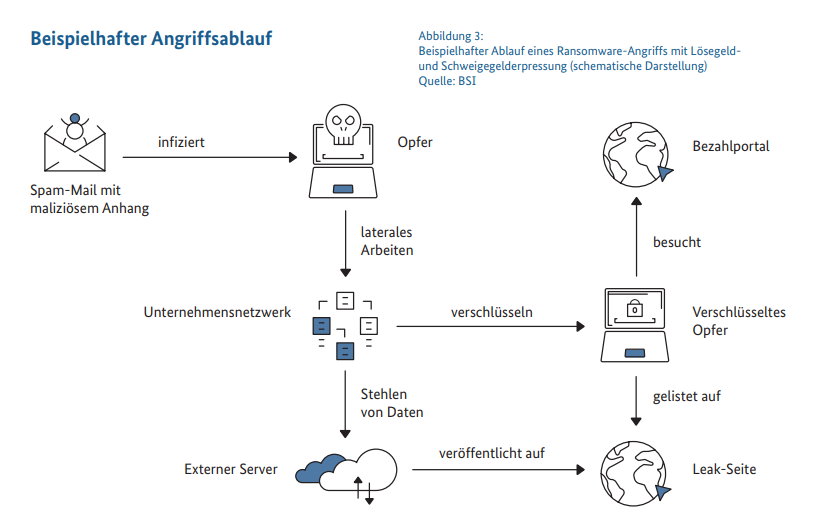

Ein Ransomware-Angriff beginnt mit einer maliziösen E-Mail oder dem Ausnutzen von Schwachstellen. Der Angreifer breitet sich im Netzwerk aus und stiehlt Daten. Anschließend wird Ransomware verteilt, und Opfer erhalten eine Erpressernachricht. Lösegeld wird in digitalen Währungen gefordert. | Ein Ransomware-Angriff beginnt mit einer maliziösen E-Mail oder dem Ausnutzen von Schwachstellen. Der Angreifer breitet sich im Netzwerk aus und stiehlt Daten. Anschließend wird Ransomware verteilt, und Opfer erhalten eine Erpressernachricht. Lösegeld wird in digitalen Währungen gefordert. | ||

| + | |||

| + | [[Datei:Bedrohung-2022-1.png]] | ||

=== Entwicklung der Bedrohungslage === | === Entwicklung der Bedrohungslage === | ||

Version vom 26. August 2023, 09:51 Uhr

Zusammenfassung

Im Berichtszeitraum hat sich die bereits vorher angespannte Lage im Cyber-Raum weiter verschärft. Die Bedrohung durch Cyberkriminalität erreichte einen bisher unerreichten Höhepunkt. Ransomware blieb die Hauptbedrohung, insbesondere für Unternehmen. Zusätzlich traten Bedrohungen aufgrund des russischen Angriffskriegs gegen die Ukraine auf, einschließlich Hacktivismus und Kollateralschäden bei Cyber-Sabotage-Angriffen. Störungen von IT-Lieferketten wurden sowohl durch Cyberkriminalität als auch durch Cyberaktivitäten im Rahmen des Ukraine-Konflikts verursacht.

Resilienz gegenüber Cyberangriffen und technischen Störungen wurde als zentrale Aufgabe für staatliche, wirtschaftliche und gesellschaftliche Akteure identifiziert.

Russischer Angriffskrieg gegen die Ukraine

In Deutschland wurden im Zusammenhang mit dem russischen Angriffskrieg gegen die Ukraine kleinere Vorfälle und Hacktivismus-Kampagnen beobachtet. Es gab keine übergreifende Angriffskampagne gegen deutsche Ziele, jedoch war die Lage im Cyber-Raum von NATO-Partnern teilweise angespannter.

Erpressungsmethoden im Cyber-Raum

Erpressungsmethoden im Cyber-Raum haben zugenommen. Das "Big Game Hunting", bei dem umsatzstarke Unternehmen erpresst werden, hat stark zugenommen. Lösegeld- und Schweigegeldzahlungen sowie die Anzahl der Opfer, deren Daten auf Leak-Seiten veröffentlicht wurden, stiegen. Erpressungen mit erbeuteten Identitätsdaten sowie Sextortion-Kampagnen wurden beobachtet.

Schwachstellen

Die Anzahl bekannter Schwachstellen stieg im Vergleich zum Vorjahr um 10 Prozent. Besonders kritisch war die Schwachstelle in Log4j, die weit verbreitet war und die Einschätzung der Bedrohung erschwerte.

Advanced Persistent Threats (APT)

Angriffe auf Perimeter-Systeme wie Firewalls oder Router nahmen zu. APT-Gruppen scannen das Internet nach bekannten Schwachstellen in Perimeter-Systemen, um gezielte Angriffe durchzuführen.

Distributed Denial of Service (DDoS)

Die Zahl der DDoS-Angriffe hat zugenommen. Besonders in der Cyber Week und vor Weihnachten wurden mehr Angriffe beobachtet.

Schadprogramme

Schadprogramme werden über E-Mail-Anhänge, Links und Schwachstellen verbreitet. Ransomware ist eine Hauptbedrohung, die den Zugriff auf Daten oder Systeme einschränkt. Trojaner, Bots und andere Schadprogramme wurden beobachtet.

Neue Schadprogramm-Varianten

Die Anzahl neuer Schadprogramm-Varianten hat im Berichtszeitraum stark zugenommen. Die Detektion neuer Varianten gestaltet sich anfangs schwierig.

Ransomware

Ransomware-Angriffe stellen eine große Bedrohung dar. Ransomware verschlüsselt Daten und Systeme und erpresst Lösegeld. Double Extortion, bei dem Daten vor der Verschlüsselung gestohlen werden, wurde häufiger. Ransomware-Angriffe erfolgen hauptsächlich durch Cyberkriminelle.

Beispielhafter Angriffsablauf

Ein Ransomware-Angriff beginnt mit einer maliziösen E-Mail oder dem Ausnutzen von Schwachstellen. Der Angreifer breitet sich im Netzwerk aus und stiehlt Daten. Anschließend wird Ransomware verteilt, und Opfer erhalten eine Erpressernachricht. Lösegeld wird in digitalen Währungen gefordert.

Entwicklung der Bedrohungslage

Die Anzahl der Opfer von Ransomware-Angriffen mit Schweigegeld-Erpressung nimmt zu. Ransomware-as-a-Service (RaaS)-Angebote wurden abgeschaltet, aber neue RaaS-Angebote entstanden. Die Höhe der Lösegeldzahlungen steigt.

Empfehlungen

Es wird empfohlen, klare Backup-Strategien zu etablieren und Backups offline zu sichern. Monitoring des Datentransfers und regelmäßige Updates sind essentiell. Die Anzahl von zugänglichen Systemen sollte minimiert und die interne Segmentierung verbessert werden. Schulung der Mitarbeiter, Notfallmanagement und Vorbereitung auf Angriffe sind wichtig.

Quelle: [Bericht](Berichtslink)