OPNsense HA KIT: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 29: | Zeile 29: | ||

* Auf allen Schnittstellen '''außer''' dem SYN-Interface muss das Protokoll CARP akzeptiert werden | * Auf allen Schnittstellen '''außer''' dem SYN-Interface muss das Protokoll CARP akzeptiert werden | ||

* Dazu muss im Menü '''Firewall => Rules => {WAN, LAN}''' Allow-Regeln erstellt werden, die auf das CARP-Protokoll matchen | * Dazu muss im Menü '''Firewall => Rules => {WAN, LAN}''' Allow-Regeln erstellt werden, die auf das CARP-Protokoll matchen | ||

| − | * Für das | + | * Für das SYN-Interface kann man eine Standard-Allow-Regel erstellen, die alles erlaubt |

= Virtuelle IPs (Master Firewall) = | = Virtuelle IPs (Master Firewall) = | ||

Version vom 21. Februar 2025, 08:51 Uhr

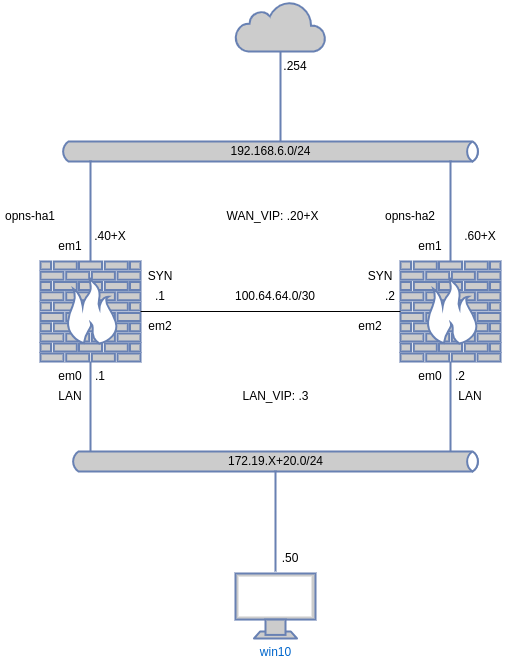

Plan

Wichtig

- Auf den lan und wan Interfaces muss der Promiscuos-Modus eingestellt sein.

- Sowohl als Master als auch auf der Bacup

Vorbereitung

- Zwei OPNsense-Installationen mit jeweils mind. 3 Netzwerkkarten

- Die Anzahl der Netzwerkkarten muss auf beiden Maschinen gleich sein

- Die Reihenfolge und Anzahl der Netzwerkschnittstellen muss gleich sein!

- Empfehlung für beide Maschinen:

- WAN

- SYN

- LAN

- Am Anfang sollten so wenige Dienst wie möglich laufen

IP Adressen der Master Firewall

- em0 (LAN): 172.19.X+20.1/24

- em1 (WAN): 192.168.4.X+40/24

- em2 (SYN): 100.64.64.1/30

IP Adressen der Backup Firewall

- em0 (LAN): 172.19.X+20.2/24

- em1 (WAN): 192.168.4.X+60/24

- em2 (SYN): 100.64.64.2/30

Firewall Regeln (beide Firewalls)

- Auf allen Schnittstellen außer dem SYN-Interface muss das Protokoll CARP akzeptiert werden

- Dazu muss im Menü Firewall => Rules => {WAN, LAN} Allow-Regeln erstellt werden, die auf das CARP-Protokoll matchen

- Für das SYN-Interface kann man eine Standard-Allow-Regel erstellen, die alles erlaubt

Virtuelle IPs (Master Firewall)

- Die virtuellen IPs werden von den Knoten des HA-Clusters geteilt, sobald ein Ausfall erkannt wird

- Somit wird dafür gesorgt, dass die virtuelle IP immer erreichbar ist

- Die virtuelle IP wird nur auf der Master Firewall eingestellt und an die Backups mitgeteilt

- Dazu muss man im Menü Interfaces => Virtual IPs => Settings wieder an allen bis auf das SYN-Interface, die eigentlich gewünschten IPs vergeben

- Über das [+] auf der rechten Seite muss man folgende Einträge machen:

virtuelle WAN IP

- Mode CARP

- Interface: WAN

- Address: 192.168.4.X+20/24

- Virtual Password: *****

- VHID Group: X+20

- Advertising Frequency: 1

- Description: Virtual WAN IP

virtuelle LAN IP

- Mode CARP

- Interface: LAN

- Address: 172.19.X+20.3/24

- Virtual Password: *****

- VHID Group: 2

- Advertising Frequency: 1

- Description: Virtual LAN IP

Source NAT (Master Firewall)

- Da die virtuelle IP für ausgehende Verbindungen benutzt werden soll, muss die automatische Regelgeneration ausgeschaltet werden

- Im Menü Firewall => NAT => Outbound muss die Option "Manual outbound NAT rule genereation" ausgewählt werden

- Dann die folgenden Regeln erstellen:

- Interface: WAN

- Source address: LAN net

- Translation / target: 192.168.4.X+20/24 (Virtual WAN IP)

High Availability Konfiguration (Master Firewall)

- Die eigentliche HA Einstellung erfolgt über das Menü System => High Availability => Settings:

- Synchronize States auswählen

- Synchronize Interface: SYN

- Synchronize Peer IP: 10.64.64.2

- Synchronize Config to IP: 100.64.64.2

- Remote System Username: root

- Remote System Password: *****

- Dashboard auswählen

- Firewall Rules auswählen

- Aliases auswählen

- NAT auswählen

- Virtual IPs auswählen

High Availability Konfiguration (Backup Firewall)

- Hier darf im Menü System => High Availability => Settings nur folgendes eingestellt werden:

- Synchronize States ausgewählen

- Synchronize Interface: SYN

- Synchronize Peer IP: 100.64.64.1

Endergebnis

- Nachdem beide Firewalls neugestartet wurden, sollte nun der Master über die virtuelle IP ansprechbar sein

- Zusätzlich sollte die zweite Firewall den Status "Backup" im Menü System => High Availability => Status anzeigen