Modul 02 Plannung und Vorbereitung von Angriffen: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 100: | Zeile 100: | ||

*[[Tornetzwerk]] | *[[Tornetzwerk]] | ||

*[[Tor-Launcher]] | *[[Tor-Launcher]] | ||

| + | *[[Darknet]] | ||

*[[Kommerzielle VPN Dienste]] | *[[Kommerzielle VPN Dienste]] | ||

*[[Botnets]] | *[[Botnets]] | ||

Version vom 14. November 2018, 15:59 Uhr

Footprinting-dem Opfer auf der Spur

- Informationen über

Durchstöbern vom Informationsquellen

Recherchetechniken in Suchmaschinen; SocialNetworks & Co.

Firmenwebsite und Stellenausschreibungen

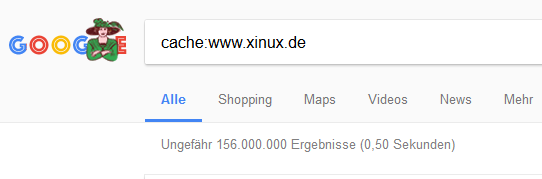

Google Cache

Google-Hacking

- GHDB nach pw´s suchen

- Sitedigger

- Copernic Agent

- HTTrack Web Site Copier

- Webbasierte Zugänge zu Netzwerkdiensten

- Google-Earth

- Read Notify, Invisble tracking

- DNS-Abfrage

- Ermittlung DeNIC informationen & Inhaber bestimmter IP-Adressen

- SamSpade

Traceroute

Scanning-die Suche nach der offenen,,Tür“

Portscan-Tools

- AngryIP

- SuperScan

- Nmap

- Nmap-Windows

- Hping3

- ike-scan

- Net Tools-Suite

- Portscan mit telnet

- Portscan mit netcat

- Powershell Portscanner

- Firewalk

Enumeration-Windows & Unix ausspähen

Ausspähen von Servern

- Banner Grabber

- Banner Grabbing verhindern

- Ausspähen von FTP-Servern

- Ausspähen von SMTP-Servern

- Ausspähen der NetBIOS-Name Services

- Arbeitsgruppen

- Domänencontroller

- Sicherheitsrichtlinien

- Rollen von Computersystemen

- NetBIOS-Kennungen

- Verhindern der NetBIOS-Namen Service-Ausspähung

- Ausspähen admin Konto

Auspähen von NetBios-Sitzung

- WinFingerPrint

- DumpSec

- Nullsessions

- https://support.microsoft.com/de-de/kb/3034016

- Adminstrative Freigabe unter Windows

Suche nach dem passenden Exploits

- Exploit-Kategorien

- Exploits im Internet

- Buffer-Overflow

- Metasploit-Framework-Exploits

- immunity CANVAS

- Schwachstellen vorbeugen: Patch-Management

- Update-Management mit WSUS

- Secunia CSI & PSI

- schwachstellen-Scanner