Hybride Verschlüsselung: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 6: | Zeile 6: | ||

*Dieses Vorgehen löst das Schlüsselverteilungsproblem und erhält dabei den Geschwindigkeitsvorteil der symmetrischen Verschlüsselung. | *Dieses Vorgehen löst das Schlüsselverteilungsproblem und erhält dabei den Geschwindigkeitsvorteil der symmetrischen Verschlüsselung. | ||

| − | = | + | =Funktionsweise= |

*Zuerst wird ein zufälliger Sitzungsschlüssel für die symmetrische Datenverschlüsselung generiert. | *Zuerst wird ein zufälliger Sitzungsschlüssel für die symmetrische Datenverschlüsselung generiert. | ||

*Dann verschlüsselt der Sender diesen Sitzungsschlüssel mit dem öffentlichen Schlüssel des Empfängers (asymmetrische Verschlüsselung). | *Dann verschlüsselt der Sender diesen Sitzungsschlüssel mit dem öffentlichen Schlüssel des Empfängers (asymmetrische Verschlüsselung). | ||

| Zeile 12: | Zeile 12: | ||

*Mit seinem privaten Schlüssel kann der Empfänger den Sitzungsschlüssel entschlüsseln (asymmetrische Verschlüsselung). | *Mit seinem privaten Schlüssel kann der Empfänger den Sitzungsschlüssel entschlüsseln (asymmetrische Verschlüsselung). | ||

*Danach werden die Daten mit Hilfe des Sitzungsschlüssels verschlüsselt übertragen (symmetrische Verschlüsselung). | *Danach werden die Daten mit Hilfe des Sitzungsschlüssels verschlüsselt übertragen (symmetrische Verschlüsselung). | ||

| + | |||

=Schaubilder= | =Schaubilder= | ||

[[Datei:hybride-verschluesselung-1.png|500px]] | [[Datei:hybride-verschluesselung-1.png|500px]] | ||

Version vom 30. August 2022, 07:19 Uhr

Grundlagen

- Unter Hybrider Verschlüsselung, auch Hybridverschlüsselung genannt, versteht man eine Kombination aus asymmetrischer Verschlüsselung und symmetrischer Verschlüsselung.

- Dabei wählt der Sender einen zufälligen symmetrischen Schlüssel, der Session-Key bzw. Sitzungsschlüssel genannt wird.

- Anschließend wird der Session-Key asymmetrisch mit dem öffentlichen Schlüssel des Empfängers verschlüsselt.

- Dieser wird dann wird ausgetauscht und mit diesem wird das der Verkehr verschlüsselt.

- Dieses Vorgehen löst das Schlüsselverteilungsproblem und erhält dabei den Geschwindigkeitsvorteil der symmetrischen Verschlüsselung.

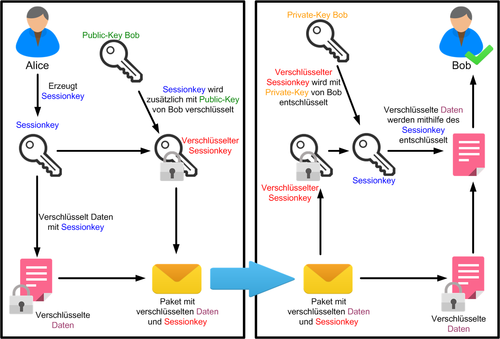

Funktionsweise

- Zuerst wird ein zufälliger Sitzungsschlüssel für die symmetrische Datenverschlüsselung generiert.

- Dann verschlüsselt der Sender diesen Sitzungsschlüssel mit dem öffentlichen Schlüssel des Empfängers (asymmetrische Verschlüsselung).

- Der Sender schickt dann den asymmetrisch verschlüsselten Sitzungsschlüssel an den Empfänger.

- Mit seinem privaten Schlüssel kann der Empfänger den Sitzungsschlüssel entschlüsseln (asymmetrische Verschlüsselung).

- Danach werden die Daten mit Hilfe des Sitzungsschlüssels verschlüsselt übertragen (symmetrische Verschlüsselung).

Schaubilder

Hybride Protokolle in der Praxis

- RSA als asymmetrisches Verfahren

- AES als symmetrisches Verfahren eingesetzt.

- Statt RSA kommt oft auch Diffie-Hellman zum Einsatz.

- RSA oder Diffie-Hellman werden für den Schlüsselaustausch.

- Dieser Schlüssel wird dann für die Verschlüsselung mit AES verwende

Anwendungen von hybrider Verschlüsselung

- PGP - Pretty Good Privacy (OpenPGP)

- SSH - Secure Shell