SELinux Policy: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

| Zeile 1: | Zeile 1: | ||

| − | + | <span id="regelstruktur"></span> | |

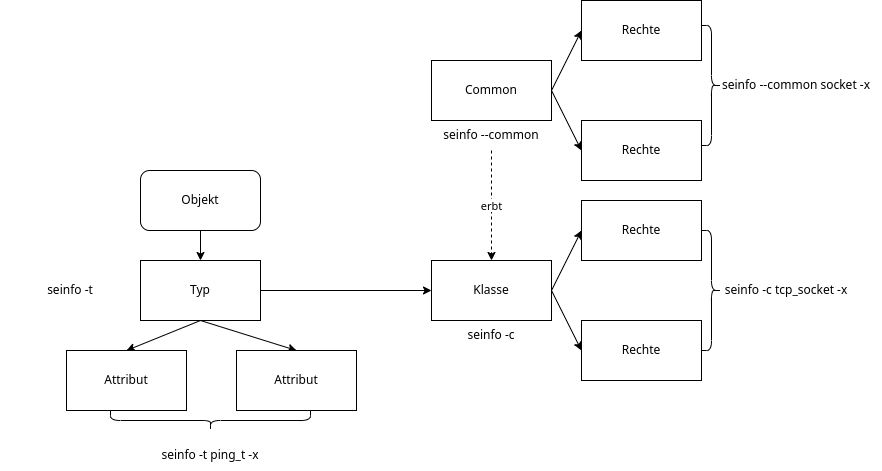

| − | + | = Regelstruktur = | |

| − | + | {{#drawio:selinux-regelstruktur-1}} | |

| − | |||

| − | |||

| − | + | <span id="regeln-suchen"></span> | |

| − | + | = Regeln suchen = | |

| − | |||

| − | + | * mit ''sesearch'' können SELinux-Regeln gesucht werden | |

| − | + | * | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | * | ||

| − | |||

| − | * | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||