Risikostufen für Schwachstellen: Unterschied zwischen den Versionen

| Zeile 15: | Zeile 15: | ||

==exploit veröffentlicht== | ==exploit veröffentlicht== | ||

Diese Phase ist erreicht, wenn für die Schwachstelle ein Angriffstool veröffentlicht wurde. Es wird dann von einer Schwachstelle mit veröffentlichem Exploit gesprochen. Insgesamt sinkt der Angriffsaufwand. | Diese Phase ist erreicht, wenn für die Schwachstelle ein Angriffstool veröffentlicht wurde. Es wird dann von einer Schwachstelle mit veröffentlichem Exploit gesprochen. Insgesamt sinkt der Angriffsaufwand. | ||

| + | [[Datei:Lebenszyklus-schwachstell.png]] | ||

| − | + | =Die Art der Schwachstelle= | |

| + | *Die Dimension der Art der Ausnutzung bildet die unterschiedlichen Arten ab, eine Schwachstelle ausnutzen zu können. | ||

| + | *Man unterscheidet hier manuelle, automatisierte oder eine selbstreplizierend Ausnutzung. | ||

| + | *Bei der manuellen Ausnutzung muss der Angreifer nicht-automatisierbare Schritte ausführen, um den Angriff auf die Gegebenheiten des Angriffsziels anzupassen. | ||

| + | *Automatisierte Angriffe hingegen erlauben es, dass eine Schwachstelle sozusagen auf Knopfdruck ausgenutzt werden kann. | ||

| + | *Selbstreplizierende Angriffe schließlich können z.B. durch Wurmprogramme und Bots durchgeführt werden, die nach einem erfolgreichen Angriff ein System übernehmen bzw. nutzen, um darüber weitere Systeme anzugreifen. | ||

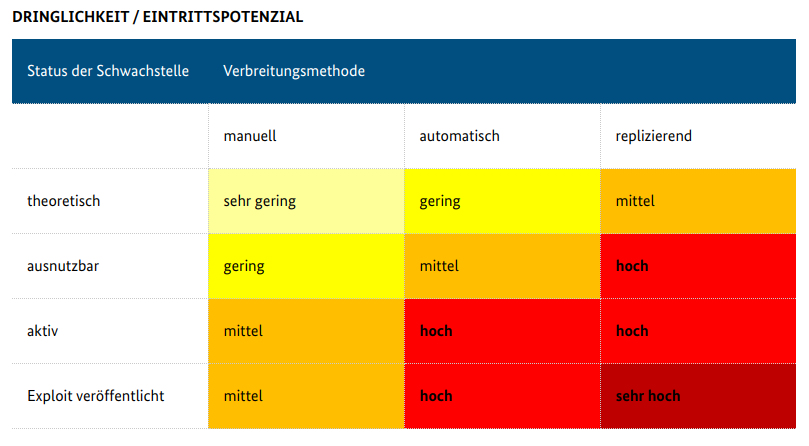

| − | + | *Aus den oben beschriebenen Dimensionen läßt sich ein Eintrittspotenzial (Dringlichkeit) ermitteln und wie folgt auf einer entsprechenden Skala von sehr gering bis sehr hoch abbilden. | |

| + | *Die folgende Tabelle zeigt einen Überblick über die verschiedenen Kombinationen und enthält Vorschläge zur Ermittlung der Dringlichkeit bzw. des Eintrittspotenzials einer Schwachstelle. | ||

| − | + | [[Datei:art-schwachstell.png]] | |

Version vom 12. März 2023, 18:47 Uhr

Klassifizierungsschema für Schwachstellen

Als Grundlage für die Bewertung von Schwachstellen dienen Informationen über den Status einer Schwachstelle, Art ihrer Ausnutzung, die durch die Ausnutzung erzielbare Schadenswirkung sowie konkrete Angriffsvoraussetzungen.

Ermittlung des Eintrittspotenzials

- Zur Ermittlung des Eintrittspotenzials werden grundsätzlich zwei Dimensionen in die Bewertung mit einbezogen

- der Status der Schwachstelle sowie

- die Art der Schwachstelle

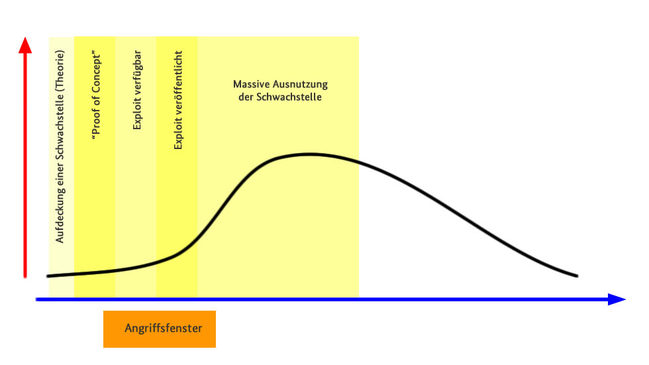

Der Status einer Schwachstelle durchläuft einen Lebenszyklus

- dessen vier Zustände nachfolgend exemplarisch beschrieben werden

theoretisch

In dieser Phase wird z.B. ein (Programmier-)Fehler entdeckt, der eventuell zu einem Sicherheitsloch führen kann.

ausnutzbar

Erfolgt ein Proof of Concept einer Sicherheitslücke, so spricht DAF von einer ausnutzbaren Schwachstelle.

aktiv

Gibt es Anzeichen dafür, dass die Schwachstelle bereits ausgenutzt wird, so handelt es sich um eine aktive Schwachstelle (es ist beispielsweise ein Exploit verfügbar).

exploit veröffentlicht

Diese Phase ist erreicht, wenn für die Schwachstelle ein Angriffstool veröffentlicht wurde. Es wird dann von einer Schwachstelle mit veröffentlichem Exploit gesprochen. Insgesamt sinkt der Angriffsaufwand.

Die Art der Schwachstelle

- Die Dimension der Art der Ausnutzung bildet die unterschiedlichen Arten ab, eine Schwachstelle ausnutzen zu können.

- Man unterscheidet hier manuelle, automatisierte oder eine selbstreplizierend Ausnutzung.

- Bei der manuellen Ausnutzung muss der Angreifer nicht-automatisierbare Schritte ausführen, um den Angriff auf die Gegebenheiten des Angriffsziels anzupassen.

- Automatisierte Angriffe hingegen erlauben es, dass eine Schwachstelle sozusagen auf Knopfdruck ausgenutzt werden kann.

- Selbstreplizierende Angriffe schließlich können z.B. durch Wurmprogramme und Bots durchgeführt werden, die nach einem erfolgreichen Angriff ein System übernehmen bzw. nutzen, um darüber weitere Systeme anzugreifen.

- Aus den oben beschriebenen Dimensionen läßt sich ein Eintrittspotenzial (Dringlichkeit) ermitteln und wie folgt auf einer entsprechenden Skala von sehr gering bis sehr hoch abbilden.

- Die folgende Tabelle zeigt einen Überblick über die verschiedenen Kombinationen und enthält Vorschläge zur Ermittlung der Dringlichkeit bzw. des Eintrittspotenzials einer Schwachstelle.