DER IT-GRUNDSCHUTZ NACH BSI-LOS14

Version vom 11. Oktober 2020, 11:09 Uhr von Thomas.will (Diskussion | Beiträge) (→Erfassung der relevanten Objekte)

In drei Schritten zur Informationssicherheit

Initiierung des Sicherheitsprozesses

- Übernahme der Verantwortung durch die Leitungsebene

- Geltungsbereichbestimmen

- Sicherheitsziele festlegen und Leitlinie erstellen

Organisation des Sicherheitsprozesses

- Aufbau einer Organisationsstruktur einer Informationssicherheits

- Integration in bestehende Abläufe und Prozesse

- Konzeption und Planung des Sicherheitsprozesses

Durchführung des Sicherheitsprozesses

- Auswahl und Priorisierung der Bausteine

- IT-Grundschutz-Check

- Umsetzung der Sicherheitskonzeption

Sicherheitsrelevante Themen für die Leitungsebene

- Sicherheitsrisiken für die Institution und deren Informationen

- Auswirkungen und Kosten im Schadensfall

- Auswirkungen von Sicherheitsvorfällen auf kritische Geschäftsprozesse

- Sicherheitsanforderungen, die sich aus gesetzlichen und vertraglichen Vorgaben ergeben

- die für eine Branche typischen Vorgehensweisen zur Informationssicherheit

- der aktuelle Stand der Informationssicherheit in der Institution mit abgeleiteten Handlungsempfehlungen

Verantwortung durch die Leitungsebene

- Die Leitungsebene trägt die Gesamtverantwortung für Informationssicherheit.

- Die Leitungsebene muss jederzeit über mögliche Risiken und Konsequenzen für die Informationssicherheit informiert sein.

- Die Leitungsebene initiiert den Informationssicherheitsprozess innerhalb der Institution und benennt einen Verantwortlichen Informationssicherheitsbeauftragten (ISB).

- Die Leitungsebene unterstützt den ISB vollständig und stellt ausreichende Ressourcen bereit, um die gesetzten Ziele erreichen zu können.

Zuständigkeiten und Aufgaben des ISB

- Informationssicherheitsprozess steuern und bei allen damit zusammenhängenden Aufgaben mitwirken

- die Leitungsebene bei der Erstellung der Leitlinie zur Informationssicherheit unterstützen

- die Erstellung des Sicherheitskonzepts, des Notfallvorsorgekonzepts und Sicherheitsrichtlinien koordinieren sowie weitere Richtlinien und Regelungen zur Informationssicherheit erlassen

- die Realisierung von Sicherheitsmaßnahmen initiieren und überprüfen

- der Leitungsebene über den Status quo der Informationssicherheit berichten

- sicherheitsrelevante Projekte koordinieren

- Sicherheitsvorfälle untersuchen

- Sensibilisierungs- und Schulungsmaßnahmen zur Informationssicherheit initiieren und koordinieren

Definition des Informationsverbundes

- Festlegen, welche kritischen Geschäftsprozesse, Fachaufgaben oder Teile der Institution der Geltungsbereich beinhalten soll.

- Den Geltungsbereich eindeutig abgrenzen.

- Schnittstellen zu externen Partnern beschreiben.

Beispiele für Sicherheitsziele

- hohe Verlässlichkeit des Handelns, auch in Bezug auf den Umgang mit Informationen (Verfügbarkeit, Integrität, Vertraulichkeit)

- Gewährleistung der guten Reputation der Institution in der Öffentlichkeit

- Erhaltung der in Technik, Informationen, Arbeitsprozesse und Wissen investierten Werte

- Sicherung der hohen, möglicherweise unwiederbringlichen Werte der verarbeiteten Informationen

- Gewährleistung der aus gesetzlichen Vorgaben resultierenden Anforderungen

- Schutz von natürlichen Personen hinsichtlich ihrer körperlichen und geistigen Unversehrtheit

Grundlegenden Inhalte für eine Sicherheitsleitlinie

- Stellenwert der Informationssicherheit und Bedeutung der wesentlichen Informationen, Geschäftsprozesse und der IT für die Aufgabenerfüllung

- Bezug der Informationssicherheitsziele zu den Geschäftszielen oder Aufgaben der Institution

- Sicherheitsziele und die Kernelemente der Sicherheitsstrategie für die Geschäftsprozesse und die eingesetzte IT

- Zusicherung, dass die Sicherheitsleitlinie von der Institutionsleitung durchgesetzt wird

- Leitaussagen zur Erfolgskontrolle

- Beschreibung der geplanten Organisationsstruktur

- Aufgaben und Zuständigkeiten im Sicherheitsprozess sollten aufgezeigt werden

- Programme zur Förderung der Informationssicherheit durch Schulungs- und Sensibilisierungsmaßnahmen können angekündigt werden

- wichtige Gefährdungen, relevante gesetzliche Regelungen etc. können eingangs skizziert werden.

Erstellung einer Sicherheitsleitlinie

- zu beteiligende Organisationseinheiten für die Sicherheitsleitlinie identifizieren

- gemeinsam Geltungsbereich und Inhalte festlegen

- Inkraftsetzung der Sicherheitsleitlinie durch die Leitungsebene veranlassen

- Sicherheitsleitlinie bekannt geben

- Sicherheitsleitlinie regelmäßig überprüfen und gegebenenfalls aktualisieren

Grundregeln bei der Definition von Rollen im Informationssicherheitsmanagement

- Die Gesamtverantwortung für die ordnungsgemäße und sichere Aufgabenerfüllung obliegt der Leitungsebene.

- Es ist mindestens eine Person zum ISB zu ernennen, die den Informationssicherheitsprozess koordiniert und steuert.

- Alle Mitarbeiter sind gleichermaßen sowohl für ihre originären Aufgaben als auch für die Aufrechterhaltung der Informationssicherheit an ihrem Arbeitsplatz und in ihrer Umgebung verantwortlich.

- Informationssicherheit muss in Abläufe und Prozesse innerhalb der gesamten Institution integriert und Ansprechpartner müssen festgelegt werden. Ziel ist es, dass bei allen strategischen Entscheidungen die notwendigen Sicherheitsaspekte frühzeitig berücksichtigt werden

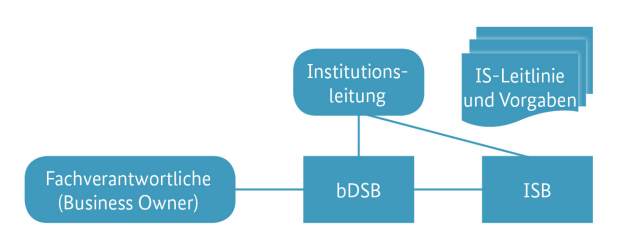

Aufbau der IS-Organisation in einer kleinen Institution

- Informationssicherheitsbeauftragter (ISB)

- Betrieblicher Datenschutzbeauftragten (bDSB)

Organisation des Sicherheitsprozesses

- Rollen für die Gestaltung des Informationssicherheitsprozesses festlegen

- Aufgaben und Verantwortungsbereiche den Rollen zuordnen

- Personelle Ausstattung der Rollen festlegen

- IS-Organisation dokumentieren

- Informationssicherheitsmanagement in die Abläufe und Prozesse integrieren

Allgemeine Einflussfaktoren

Informationssicherheit auf einem angemessenen Niveau trägt einen elementaren Anteil daran, dass eine Institution ihre Geschäftsziele erreichen kann. Daher müssen die folgenden Einflussfaktoren betrachtet werden:

- Geschäftsziele: Welche Faktoren sind wesentlich für den Erfolg des Unternehmens oder der Behörde? Welche Produkte, Angebote und Aufträge bilden die Grundlage der Geschäftstätigkeit? Was sind die generellen Ziele der Institution? Welche Rolle spielt Informationssicherheit hierbei?

- Organisationsstruktur: Wie ist die Institution organisiert und strukturiert? Welche Managementsysteme sind vorhanden (beispielsweise Risikomanagement oder Qualitätsmanagement)?

- Zusammenarbeit mit Externen: Wer sind die wichtigsten Kunden, Partner und Gremien? Welche grundlegenden Anforderungen und Erwartungen an die Informationssicherheit der Institution bringen sie mit? Wer sind die wichtigsten Dienstleister und Zulieferer? Welche Rolle spielen diese für die Informationssicherheit der Institution?

- Strategischer Kontext: Was sind die wesentlichen Herausforderungen für die Institution? Wie ist die Wettbewerbsposition?

Wichtige interne und externe Rahmenbedingungen abklären

- Welche Geschäftsprozesse gibt es in der Institution und wie hängen diese mit den Geschäftszielen zusammen?

- Welche Geschäftsprozesse hängen von einer funktionierenden Informationstechnik ab?

- Welche Informationen werden bei diesen Geschäftsprozessen verarbeitet?

- Welche Informationen sind besonders wichtig und damit in Bezug auf Vertraulichkeit, Integrität und Verfügbarkeit schützenswert, und warum (z. B. personenbezogene Daten, Kundendaten, sensible Firmeninterna)?

- Zu jedem Geschäftsprozess und zu jeder Fachaufgabe muss ein verantwortlicher Ansprechpartner benannt werden.

- Was sind die gesetzlichen Rahmenbedingungen (nationale und internationale Gesetze und Bestimmungen)?

- Wie sehen Anforderungen von Kunden, Lieferanten und Geschäftspartnern, die aktuelle Marktlage, Wettbewerbssituation und weitere relevante marktspezifische Abhängigkeiten aus?

- Was sind branchenspezifische Sicherheitsstandards?

Erfassung der relevanten Objekte

- Geschäftsprozess oder Fachaufgabe: Name und (falls erforderlich) Beschreibung, Fachverantwortlicher

- Anwendung: Name, (falls erforderlich) Beschreibung und dazugehöriger Geschäftsprozess

- IT-, ICS-Systeme und sonstige Objekte: Name, Plattform und sofern sinnvoll Aufstellungsort

- Betriebsrelevante Räume, die ein höheres Sicherheitsniveau erfordern (z.B. Serverräume): Art, Raumnummer und Gebäude

Erstellung eines grafischen Netzplans

- IT-Systeme, d. h. Clients und Server sowie aktive Netzkomponenten,

- Netzverbindungen zwischen diesen Systemen,

- Verbindungen des betrachteten Bereichs nach außen.

Konzeption und Planung des Sicherheitsprozesses

- Ansprechpartner für alle Geschäftsprozesse und Fachaufgaben benennen

- Grobeinschätzung der Wertigkeit und des Sicherheitsniveaus von Informationen, Geschäftsprozessen und Fachaufgaben durchführen

- Interne und externe Rahmenbedingungen ermitteln

- Bedeutung der Geschäftsprozesse, Fachaufgaben und Informationen abschätzen

- Allgemeine Informationssicherheitsziele festlegen

- Konsolidierte Übersicht der vorhandenen Assets mit den zuvor gewonnenen Erkenntnissen erstellen