Vsftp mit Fail2Ban vor Brute-Force-Angriffen schützen

Installation

Konfiguration des Vsftp Servers

listen=NO

listen_ipv6=YES

anonymous_enable=NO

local_enable=YES

write_enable=YES

local_umask=022

dirmessage_enable=YES

use_localtime=YES

xferlog_enable=YES

connect_from_port_20=YES

secure_chroot_dir=/var/run/vsftpd/empty

pam_service_name=vsftpd

utf8_filesystem=YES

Dienst starten

Konfiguration des Fail2Ban

- Öffne folgende Konfigurations Datei und ändere die vsftp Einstellungen wie folgt ab

- sudo vi /etc/fail2ban/jail.local

[vsftpd]

enabled = true

port = ftp,ftp-data,ftps,ftps-data

logpath = %(vsftpd_log)s

- Nun müssen wir noch die vsftp Filter Datei anlegen

sudo vi /etc/fail2ban/filter.d/vsftpd.conf

[INCLUDES]

before = common.conf

[Definition]

__pam_re=\(?%(__pam_auth)s(?:\(\S+\))?\)?:?

_daemon = vsftpd

failregex = ^%(__prefix_line)s%(__pam_re)s\s+authentication failure; logname=\S* uid=\S* euid=\S* tty=(ftp)? ruser=\S* rhost=<HOST>(?:\s+user=.*)?\s*$

^ \[pid \d+\] \[[^\]]+\] FAIL LOGIN: Client "<HOST>"(?:\s*$|,)

^ \[pid \d+\] \[root\] FAIL LOGIN: Client "<HOST>"(?:\s*$|,)

ignoreregex =

- Nun müssen wir Fail2Ban nur noch neustarteten, dann sollte die Konfigration geladen sein

sudo systemctl restart fail2ban

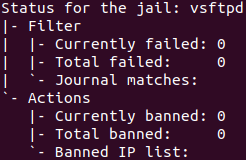

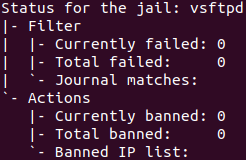

Überprüfen der Fail2Ban Regel

sudo fail2ban-client status vsftpd